Was Sie wissen müssen, bevor die Integration von Mitarbeiter-Geräten in Ihrem Netzwerk

Bringen Sie Ihr Eigenes Gerät (BYOD) ist der Strom heißer trend. (Und das schon seit einer Weile, wirklich.) Es gibt viele wahrgenommene Vorteile für ein Unternehmen, dass die Mitarbeiter bringen Ihre eigenen Geräte mit zur Arbeit und haben Zugriff auf Ihre Unternehmens-Ressourcen, aber ist BYOD das richtige für Sie? Können Sie Fehler machen bei der Entwicklung Ihrer BYOD-Richtlinien? Können Sie wirklich lassen Sie jedem Gerät eine Verbindung zu Ihren Ressourcen?

Lässt Blick auf einige top-Themen, die Sie beachten sollten.

Welche Geräte sollten Sie Ihre BYOD-Richtlinie enthalten?

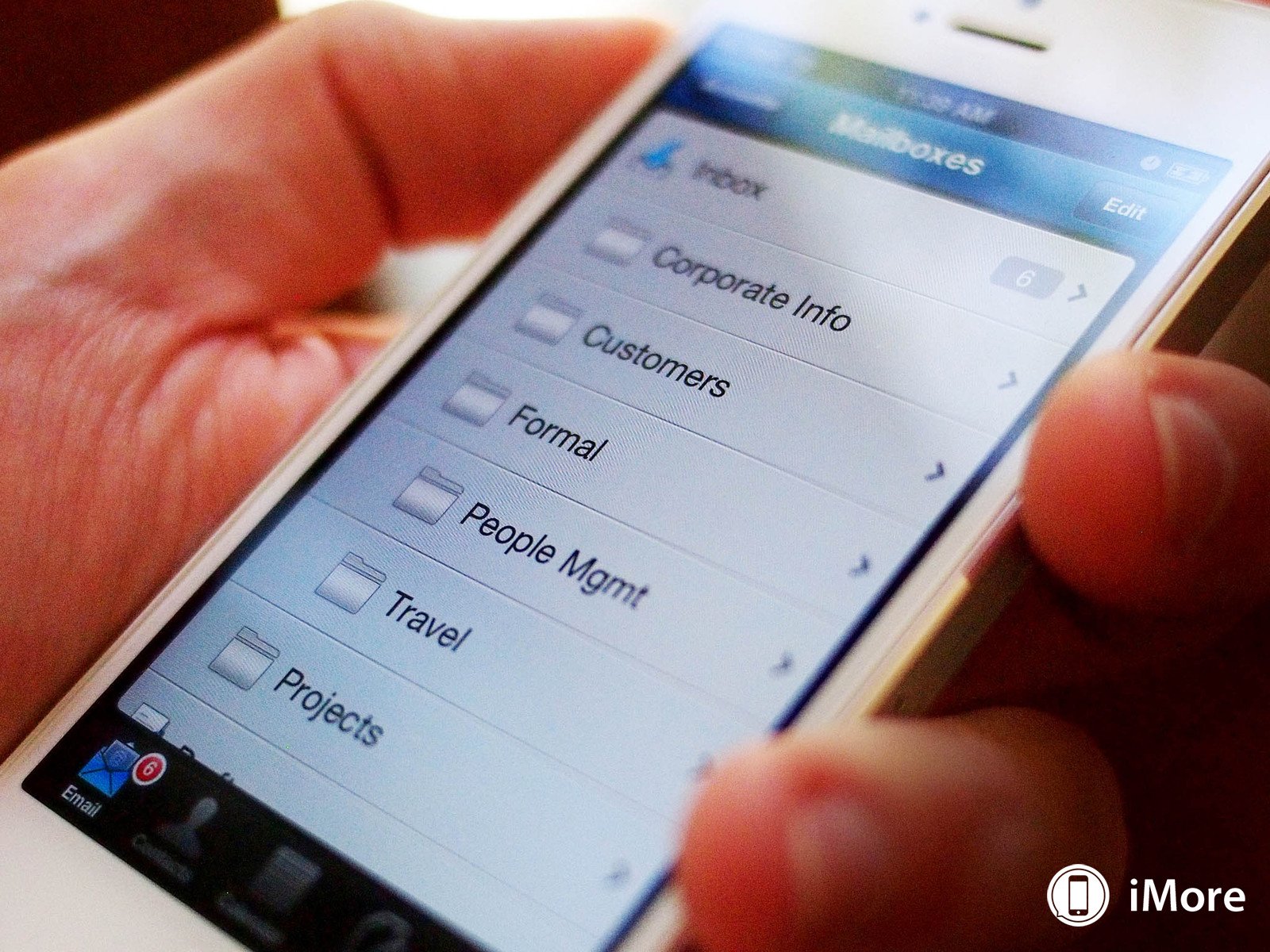

BYOD verwendet, um zu bedeuten, Bringen Sie Ihre Eigenen (Smartphone oder Tablet) Gerät. Die BYOD-Bewegung begann durch den Misserfolg des BlackBerry, um mit Apple und Google als Sie zu Dominieren begann und revolutionieren die mobile Landschaft mit mehr fähigen Geräten, hatte viel schnellere CPUs, mehr Speicher, größere Bildschirme und desktop-web-browsing-Funktionen.

BYOD hat sich jetzt verwandelt, in Ihre Eigenen Mitbringen (Smartphone, Tablet, oder Laptop) Gerät. Aber welche Geräte wollen Sie, dass Ihre BYOD-Richtlinie enthalten? Möchten Sie begrenzen Sie es auf smartphones und tablets, oder wollen Sie gehören laptops?

Welche smartphones und tablets sollten Sie zulassen?

Heute ist der Markt überschwemmt mit Smartphones und tablet-Entscheidungen von Apple, Google, Nokia, Microsoft, Samsung, HTC, Motorola, LG, und sogar Amazon — um nur einige zu nennen-Hersteller. Wenn Sie beschließen, eine BYOD-Richtlinie mit smartphones und tablets, können Sie es sich wirklich erlauben, Ihre Mitarbeiter bringen in jedem Gerät, das Sie wollen, und erwarten, dass das Gerät sicher genug?

Die Antwort ist Nein, nicht alle mobilen Geräte können gesichert werden, auf dem gleichen Niveau. (Auch sollte man immer davon ausgehen, dass ein Mitarbeiter zu Hause Gerät ist sicher.)

Apple führt in die enterprise, weil es hat eine eingebaute starke und flexible APIs und seit 2010 (ab iOS 4.0), die es ermöglichen, Mobile Device Management (MDM) – Anbietern um fest zu sichern, zu kontrollieren, zu beschränken, überwachen und iOS-Geräte. Diese Kontrollen haben sich stark verbessert mit iOS 7. Googles Android Handy-Betriebssystem ist nicht so beliebt in Unternehmen, weil Android nicht bieten viele integrierte Kontrollen und wahrgenommen wird als unsicher — obwohl das nicht wirklich der Fall.

Anbieter wie Samsung haben Radikale Ergänzungen zu Android zu versuchen und machen es sicherer. Zum Beispiel, einige Samsung Geräte unterstützen Samsung Approved For Enterprise (SAFE) und Samsung Knox, die es ermöglichen, ähnliche Arten von Kontrollen, wie in iOS. Windows Phone und Windows RT tablets derzeit fehlt die Art sicher compartimentalization, ist verfügbar auf iOS-und Samsung-Geräte.

So wie Sie sich überlegen, welche Geräte Sie zulassen soll, müssen Sie überlegen, wie die einzelnen abgesichert werden können. Sie können entweder begrenzen Sie die Geräte-Auswahl für iOS-und eine begrenzte Auswahl von Android-und Windows Phone/Windows RT-Geräten, oder verwenden Sie eine Methode des device security genannt Containerisierung, besprechen wir in einem eigenen Abschnitt weiter unten.

Werden Sie zulassen, dass laptops?

Wenn Sie zulassen, dass Ihre Mitarbeiter bringen Ihre eigenen laptops, welche Sie ermöglichen, und wie werden Sie sicherstellen, dass Sie sicher sind? Einige MDM-Anbieter bieten laptop-management, aber Sie können wählen, zu verwenden, virtuelle Maschinen statt. Virtuelle Maschinen erlauben Ihnen das erstellen einer “Firma secure build” von Windows, und haben, die virtuelle Maschine ausführen, auf persönliche Windows, Mac OSX und Linux-laptops.

Mobile Device Management (MDM) oder der Containerisierung?

Die traditionelle Methode der Sicherung smartphone-und tablet-Geräte zu verwenden, MDM. Dies ermöglicht dem IT-Personal die vollständige Kontrolle über das gesamte mobile Gerät, wenn Sie sich entscheidet, oder nur die Kontrolle über die Unternehmensdaten und-Anwendungen.

Ihre Mitarbeiter können nicht zu schätzen wissen, dass Sie die volle Kontrolle über Ihre mobilen Geräte, auch wenn Sie gewählt haben, nicht ausüben, diese macht. Ihre Mitarbeiter können es vorziehen, dass Sie nur die Kontrolle über einen Teil von Ihrem Gerät, so dass Ihre persönlichen Daten allein.

Der Containerisierung (auch bekannt als Dual Persona) ist die Lösung für zwei Probleme. Das erste Problem ist, dass die Bereitstellung, die gleichen Sicherheits-policy auf allen Smartphones und Tablets keine Rolle, welches Betriebssystem Sie ausgeführt werden. Das zweite Problem ist, dass der persönliche und Gesellschaft Trennung.

Indem Sie Ihre Firmen-E-Mail, Kontakte, Kalender und apps in einem separaten, sicheren, verschlüsselten container auf dem Smartphone und/oder Tablet, haben Sie keine Möglichkeit, Einblick in Ihre persönlichen Geräte, apps und Daten. Sie sind beschränkt auf die Steuerung nur der container. Dual-Persona wird immer die go-to Wahl für BYOD-denn es bietet Ruhe, und wirklich trennt Firmen-und personenbezogene Daten.

Bring your Own App (BYOA)

BYOA ist eine Bewegung, nutzt die Popularität der Containerisierung, aber auf der app-Ebene. Die Idee ist, dass Sie nehmen Sie Ihre Unternehmens-apps und wickeln Sie Sie in einem sicheren container, und schieben Sie Sie, um Ihre Mitarbeiter persönliche Geräte. Sie haben nur die Kontrolle über die app in den container, und nicht ganze Teile des Geräts. Die app ist gesichert in seinem container, und haben möglicherweise Zugang zu den Daten hinter Ihrer firewall, über eine sichere Verbindung aus dem container.

Dies wirklich trennt Firmen-und personenbezogenen Daten an die app-Ebene.

Monatliche Sprach-und Daten-Kosten

Wenn Sie zulassen, dass Ihre Mitarbeiter verwenden Ihre eigenen Geräte haben, sollten Sie überlegen, ob Sie möchten, um diese zu kompensieren in gewisser Weise. Möchten Sie den Ansatz, dass, da Sie zahlen für die Sprach-und Daten sowieso, dass Sie nicht brauchen, um eine monatliche Unterstützung. Einige Mitarbeiter mögen argumentieren, dass Sie zahlen für die voice-Minuten und Daten-Nutzung, basierend auf Ihrer persönlichen Nutzung und nicht über unbegrenzte Daten Pläne. In dieser situation, Sie könnte argumentieren, dass Ihre Sprach-und Daten-Nutzung wird erhöht, wenn Sie starten Sie den Zugriff auf Unternehmens-Ressourcen.

Sie müssen entscheiden, ob Sie bieten eine monatliche voice und/oder data-Stipendium, und wie viel zu bieten.

Wenn die Mitarbeiter benötigen, um zu Reisen und International zu arbeiten, wie werden Sie behandeln internationale Sprach-und Daten-Tarife?

Support-Kosten

Wenn Sie beschließen, eine BYOD-Richtlinie ist, müssen Sie entscheiden, ob Sie möchten, um Unterstützung für Ihre Mitarbeiter, und wie viel Unterstützung. Ihre Mitarbeiter können die Geräte, auf denen mehrere mobile Betriebssysteme (und im Fall von Android, viele Varianten des Betriebssystems).

Welche Art der Unterstützung Sie anbieten, die durch Ihre Hilfe Schreibtisch? Wie werden Sie effektiv trainieren Ihr support-Personal auf den Umgang mit den Geräte-Vielfalt, und werden Sie sich einstellen müssen, um mehr Menschen zu bieten, zu unterstützen?

Wie sehen Ihre aktuellen Sicherheitsrichtlinien für Laptops übersetzen, zu mobile?

Die meisten Unternehmen haben bereits etablierten Sicherheitsrichtlinien, die Sie anwenden, um Unternehmen bereitgestellten laptops. Dazu gehören Kennwort-Richtlinien, hard-disk-Verschlüsselung, zwei-Faktor-Authentifizierung, eingeschränkte web-browsing und blockieren der ewigen Speicherung zu nennen.

Während Ihr möglicherweise möchten verwenden Sie einfach die gleichen Richtlinien, die auf smartphones und tablets, die Zugriff auf Ihre Ressourcen, kann es nicht praktikabel, dies zu tun. Einige Richtlinien, die Arbeit auf laptops, kann nicht übersetzen, mobile und Richtlinien, die übersetzt werden kann, zu weitreichend oder begrenzt wird. Plan über die Verwendung einer Teilmenge der aktuellen end-point-Richtlinien für mobile.

Niemand hat je gesagt BYOD einfach wäre

Wie Sie sehen können, ist die Erstellung einer BYOD-Richtlinie umfasst viele verschiedene Bereiche, und es gibt viele Entscheidungen getroffen werden, so dass Ihre BYOD-Richtlinie nicht scheitern. Dass es zu restriktiv bzw. aufdringlich, könnte dazu führen, rebellion durch Ihre Mitarbeiter. Dass es auch entspannter führen könnte ausgesetzt Firma Daten oder Datenverlust. Nicht die Rechnungslegung für alle Variablen kann tatsächlich führen zu einem Anstieg der Kosten, statt der Abnahme, die Sie erhofft hatten.

BYOD hat Vorteile und Abzug zahlbar, die Sie benötigen, zu Wiegen, wenn man bedenkt implementieren Sie für Ihr Unternehmen. Aber richtig gemacht und die Vorteile überwiegen bei weitem die Kosten.