KeePass 2.35 est la prochaine version de la populaire gestionnaire de mot de passe qui va introduire une nouvelle version de la KDBX format de fichier et les améliorations en matière de sécurité, entre autres choses.

KDBX est le format de fichier KeePass utilise pour le stockage des informations sur le périphérique. La Version 4 de KDBX offre des améliorations et de nouvelles fonctionnalités.

KeePass utilise le nouveau format par la suite, mais au premier abord seulement si certaines conditions sont remplies. Ceci est fait pour donner des ports de KeePass temps de mettre à jour leurs versions du logiciel pour prendre en charge le nouveau format.

Au fond, les conditions suivantes doivent être remplies:

- KeePass utilise une autre fonction de dérivation de clé de AES-KDF (la valeur par défaut et utilisé uniquement dans KDBX 3.1).

- Plugins demande pour stocker les données d’en-tête personnalisé dans le KDBX fichier.

- Plugins demande pour stocker des données personnalisées dans une entrée ou un groupe.

Si aucune de ces conditions sont remplies, KeePass 2.35 va utiliser le nouveau format de fichier automatiquement.

KeePass 2,35 et ses améliorations en matière de sécurité

Probablement le plus grand changement à partir d’un point de vue sécurité est prise en charge pour la fonction de dérivation de clé Argon2.

L’algorithme a remporté le Hachage de Mot de passe de la Concurrence à l’encontre de 23 candidats. Départ avec KeePass 2.35 les utilisateurs du logiciel peuvent basculer la fonction de dérivation de clé de AES-KDF à l’Argon.

- Ouvrir KeePass 2.35 ou plus tard.

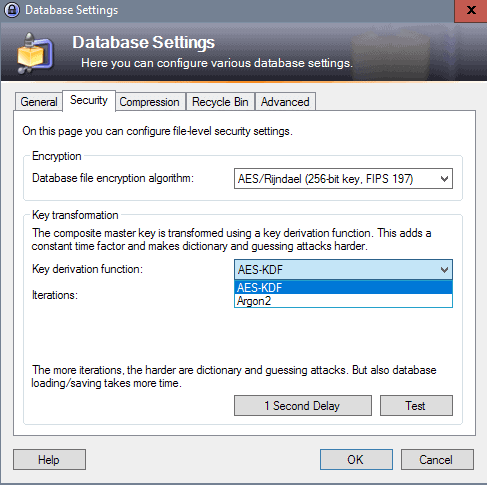

- Sélectionnez Fichier > Paramètres De Base De Données.

- Passer à l’onglet Sécurité.

- Recherchez “fonction de dérivation de clé” sur l’écran. Vous pouvez changer à Argon2 (et revenir à l’AES-KDF) avec un clic sur le menu.

Une fois que vous avez sélectionné Argon2 que la fonction de dérivation de clé, des paramètres supplémentaires sont disponibles. Vous pouvez modifier le nombre d’itérations, de la mémoire, et le parallélisme.

Vous pouvez augmenter d’itérations et de mémoire pour rendre le dictionnaire et les attaques par force brute plus difficile, mais la base de données de chargement et de sauvegarde peut prendre plus de temps.

Vous pouvez utiliser le bouton “test” pour tester de nouvelles valeurs que vous entrez. KeePass exécute les tests et affiche le temps qu’il faut pour transformer une clé dans une petite fenêtre par la suite.

Quelques exemples sur un appareil doté d’un processeur Intel Core i7-6700k CPU et 32 Gigaoctets de mémoire vive.

- Itérations 2, de la Mémoire 1, le Parallélisme 2: 0.003 secondes

- Itérations 2, Mémoire De 250, le Parallélisme 2: 2.97 secondes

- Itérations 10, Mémoire 2000, le Parallélisme 2: 25.257 secondes

- Itérations 10, Mémoire 2000, le Parallélisme 4: 15.601 secondes

Le principal avantage de l’Argon2 plus de AES-KDF est qu’il offre une meilleure résistance contre les GPI/ASIC fissuration des attaques.

KeePass’ Argon2 mise en œuvre prend en charge tous les paramètres qui sont définis dans les spécifications officielles, mais seulement le nombre d’itérations de la boucle, la taille de la mémoire et le degré de parallélisme peut être configuré par l’utilisateur dans la base de données de la boîte de dialogue paramètres. Pour les autres paramètres, KeePass choisit raisonnable par défaut: 256 bits, le sel est généré par un CSPRNG chaque fois qu’une base de données est enregistrée, la longueur de l’étiquette est de 256 bits, pas de clé secrète ou de données associées. Toutes les versions de Argon2d (1,0 à 1,3) sont pris en charge; KeePass utilise la dernière version 1.3 par défaut.

D’autres KeePass KDBX 4.x les changements

Outre le soutien pour Argon2, KDBX 4.x va introduire un certain nombre d’améliorations et de changements qui sont brièvement décrits ci-dessous:

- L’amélioration de l’en-tête d’authentification — KDBX 4 utilise l’algorithme HMAC-SHA-256 au lieu de l’algorithme SHA-256 pour l’en-tête d’authentification. Cela offre de nombreux avantages, l’un étant que KeePass peut vérifier l’en-tête avant de déchiffrer les données restantes.

- L’amélioration de l’authentification des données — de Même, KDBX 4 utilise l’algorithme HMAC-SHA-256 au lieu de l’algorithme SHA-256 pour le bloc de données d’authentification qui est considérée comme plus sûre et permet de KeePass pour vérifier l’authenticité d’un bloc de données avant d’essayer de le décrypter.

- Les Plugins peuvent prolonger la KDBX 4 en-tête , peut ajouter d’autres fonction de dérivation de clé de KeePass 2,35 et plus tard, et peut stocker des données personnalisées dans les entrées et les groupes.

- Le ChaCha20 est l’algorithme de chiffrement pris en charge avec une clé de 256 bits et 96 bits pour l’instant.

- Intérieur de l’en-Tête des améliorations qui permettent de réduire la taille de base de données et améliorer le chargement et l’enregistrement des performances.

Des informations supplémentaires sur le nouveau format sont disponibles sur le KeePass site web. Il n’est pas clair, cependant, quand les KeePass 2.35 sera libéré.

Maintenant, Vous: Quel est votre avis sur les améliorations?