da Martin Brinkmann su novembre 04, 2018 in Sicurezza – Nessun commento

Un team di Stanford e UC San Diego, i ricercatori hanno pubblicato il documento di ricerca cronologia del Browser re:visitato di recente, in cui quattro nuovo e di lavoro, la cronologia di navigazione di sniffing attacchi sono rivelate al pubblico.

Attacchi che tentano di scoprire i siti che un utente ha visitato non sono nulla di nuovo. Mozilla, ad esempio, collegato a una perdita nel 2010, che ha permesso ai proprietari del sito per usare i CSS per controllare un elenco di siti contro un utente di cronologia di navigazione utilizzando i CSS.

I ricercatori hanno trovato gli attacchi che risalgono al 2002, utilizzando l’ :visita di selezione per determinare se un utente sul sito visitato una risorsa collegata in precedenza.

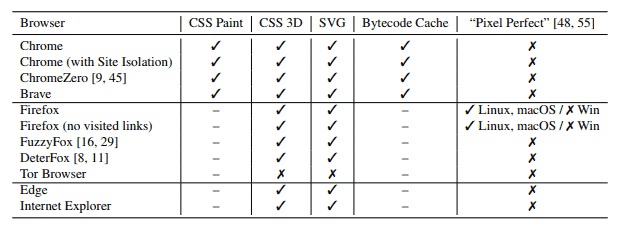

La perdita di attacchi di influenzare tutti i browser moderni che non bloccano la memorizzazione della cronologia di navigazione; in altre parole, Firefox, Chrome, Internet Explorer e Microsoft Bordo sono vulnerabili, mentre Tor Browser non è.

La maggior parte dei browser web di tenere traccia della visitato risorse per impostazione predefinita, questa è una caratteristica di praticità che viene cotto nel browser. I browser possono suggerire queste risorse, di nuovo, quando l’utente digita nella barra degli indirizzi e utenti possono cercare i siti visitati in caso di necessità di rivisitare loro, ma non ricordo l’URL esatto più.

Il primo attacco che i ricercatori hanno scoperto utilizza il CSS Vernice API per determinare se un particolare URL, è stato visitato da un utente “creazione di un collegamento elemento che viene ri-verniciato solo se l’URL associato, viene visitato” e tempistica di monitoraggio di informazioni per determinare se un re-paint evento ha avuto luogo.

Il secondo attacco usa il CSS trasformazioni 3D, una tecnica introdotta con i CSS versione 3. Un utente malintenzionato stack 3D trasforma in altri stili CSS per creare elementi di collegamento e la commutazione “l’elemento di collegamento tra due diversi URL di destinazione” per identificare re-attività di vernice.

Il terzo attacco utilizza le immagini SVG e CSS regola di riempimento. L’attacco incorpora un complesso di immagine SVG all’interno di un elemento link e utilizza una serie di CSS regole di riempimento sotto :visitato selettori” per determinare la visita di stato di un link.

Il quarto e ultimo attacco usa Chrome bytecode cache per determinare se un file sorgente JavaScript è stato caricato in precedenza nel browser come questi file sono condivisi tra le pagine di differenti origini.

Tutti e quattro gli attacchi hanno in comune che hanno bisogno di specificare gli Url di controllo; nessuno riesce a recuperare un utente intera cronologia di navigazione.

Quanto sono efficaci questi attacchi? I ricercatori di stato che uno degli attacchi può determinare lo stato di 6000 Url al secondo; basta controllare i siti più popolari contro la cronologia di navigazione.

I ricercatori hanno segnalato i problemi per gli sviluppatori del browser ma le patch per questi attacchi può richiedere mesi per implementare.

È possibile leggere o scaricare il documento di ricerca in formato PDF qui.