par Martin Brinkmann le novembre 07, en 2018, de Sécurité, de Windows – Pas de commentaires

Microsoft a publié l’avis de sécurité ADV180028, de l’aide pour configurer BitLocker pour faire respecter les logiciels de cryptage, hier. Le comité consultatif est une réponse à la recherche de papier Auto-cryptage de la tromperie: les faiblesses dans le cryptage des lecteurs à état solide (Ssd) par les hollandais, les chercheurs en sécurité Carlo Meijer et Bernard von Gastel de l’Université de Radboud (PDF ici).

Les chercheurs ont découvert une vulnérabilité dans l’État Solide Lecteurs qui prennent en charge le chiffrement matériel qui leur a permis de récupérer des données à partir du disque crypté, sans connaître le mot de passe utilisé pour chiffrer les données.

La vulnérabilité nécessite un accès local à la voiture, comme il est nécessaire de manipuler le firmware de l’accès au données.

La sécurité, les chercheurs ont testé plusieurs de détail de lecteurs de l’état solide qui prennent en charge le chiffrement matériel et trouvé la faille dans chacun d’eux, y compris Crucial MX100, MX200 et MX3000, Samsung T3 et T5, et Samsung 840 Evo et 850 Evo lecteurs.

Comment BitLocker est affectée

BitLocker prise en charge des logiciels et du matériel de chiffrement, mais utilise le matériel de chiffrement par défaut si la prise en charge par le lecteur. Moyens: tout lecteur qui prend en charge le chiffrement matériel potentiellement touchées par le problème sur Windows.

Microsoft suggère que les administrateurs de basculer le mode de cryptage de matériel, de logiciels pour résoudre le problème et de le résoudre en même temps.

Vérifier la méthode de chiffrement

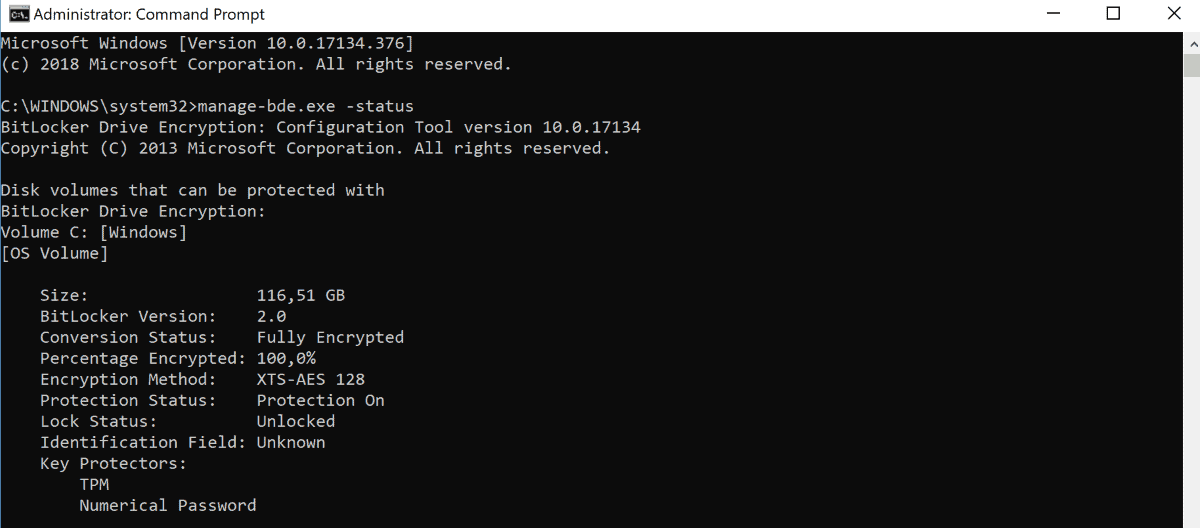

Les administrateurs système peuvent vérifier l’utilisé la méthode de chiffrement sur les périphériques Windows de la manière suivante:

- Ouvrez une invite de commande élevée, par exemple, en ouvrant le menu Démarrer, taper cmd.exe, en cliquant droit sur le résultat, et en sélectionnant “exécuter en tant qu’administrateur”.

- Confirmer l’invite UAC qui est affiché.

- Type manage-bde.exe -statut.

- Case à cocher pour “Chiffrement Matériel” en vertu de la Méthode de Chiffrement.

Les lecteurs de l’état solide utilise un logiciel de cryptage si vous ne trouvez pas un chiffrement matériel référencé dans la sortie.

Comment passer aux logiciels de cryptage BitLocker

Les administrateurs peuvent changer la méthode de cryptage pour logiciel si BitLocker utilise un lecteur de matériel de capacités de cryptage sur une machine Windows.

BitLocker ne peut pas passer aux logiciels de cryptage automatiquement si un lecteur utilise un chiffrement matériel. Le processus implique l’activation du logiciel de chiffrement par défaut, le décryptage de la voiture, et de crypter à l’aide de BitLocker.

Microsoft note qu’il n’est pas nécessaire de formater le disque ou d’installer le logiciel à nouveau lors de la commutation de la méthode de chiffrement.

La première chose qui doit être fait est d’imposer l’utilisation du logiciel de chiffrement à l’aide de la Stratégie de Groupe.

- Ouvrir le menu Démarrer.

- Tapez gpedit.msc

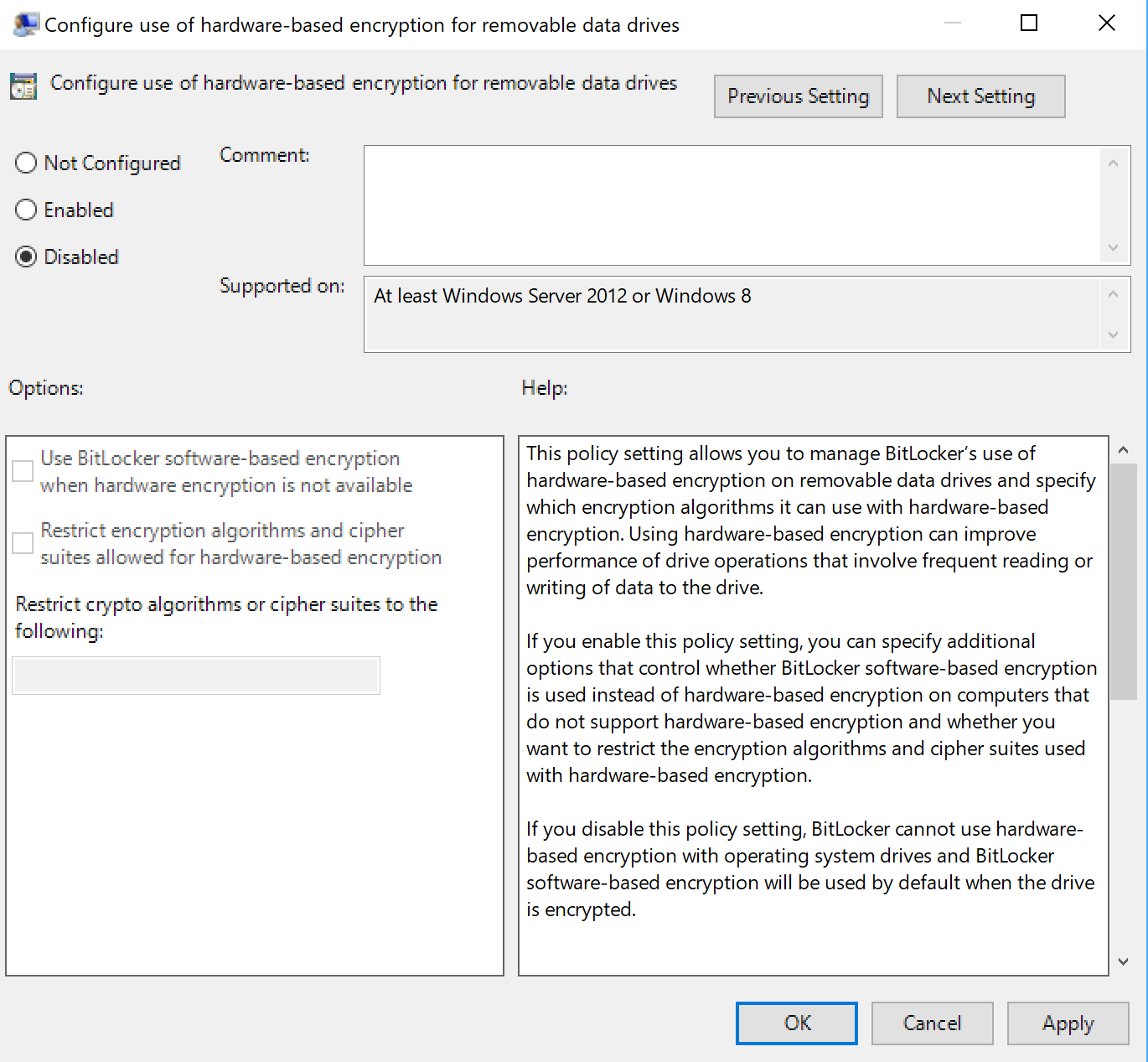

- Accédez à Configuration Ordinateur> Modèles d’Administration > Composants Windows > Chiffrement de Lecteur Bitlocker.

- Pour le lecteur système, Système d’Exploitation ouvert Disques et double-cliquez sur Configurer l’utilisation d’un chiffrement matériel pour les lecteurs du système d’exploitation.

- Pour date fixe lecteurs, ouvrez les Lecteurs de Données Fixes et double-cliquez sur Configurer l’utilisation d’un chiffrement matériel pour les Lecteurs de Données Fixes.

- Pour les lecteurs amovibles, ouvrez les Lecteurs de Données Amovibles et double-cliquez sur Configurer l’utilisation d’un chiffrement matériel pour les Lecteurs de Données Amovibles,

- Définir les mesures politiques nécessaires pour Handicapés. Une valeur disabled forces BitLocker d’utiliser un logiciel de cryptage pour tous les lecteurs, même ceux qui prennent en charge le chiffrement matériel.

Le réglage s’applique à de nouveaux lecteurs que vous vous connectez à l’ordinateur. BitLocker ne pas appliquer la nouvelle méthode de chiffrement pour les lecteurs qui sont déjà chiffrées.

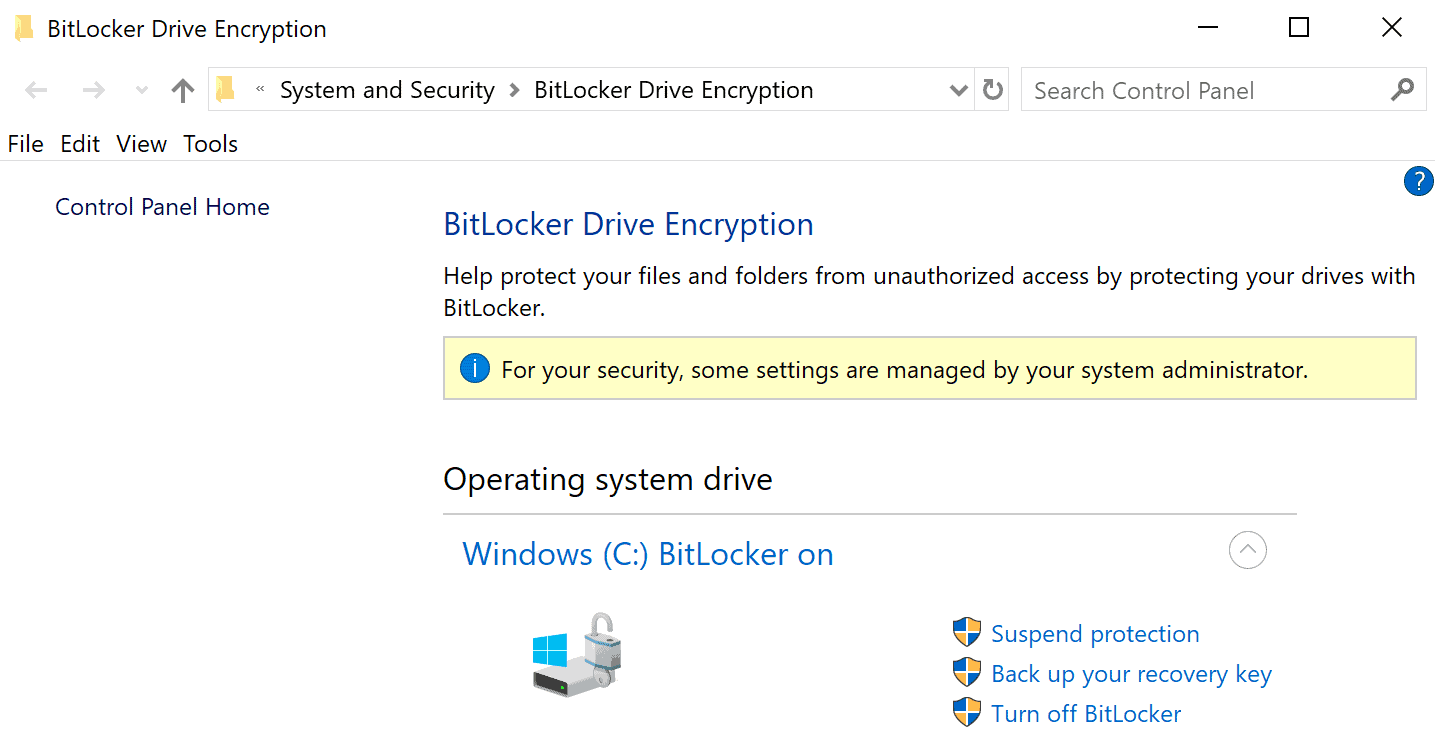

Il est nécessaire de désactiver BitLocker sur les disques affectés entièrement à décrypter les données et rallumez-le après le processus, de sorte que BitLocker utilise un logiciel de cryptage tel que défini dans la Stratégie de Groupe pour chiffrer les données de l’unité.

Voici comment c’est fait

- Ouvrez l’Explorateur de l’ordinateur.

- Cliquez-droit sur le lecteur et sélectionnez “Gérer les BitLocker” dans le menu contextuel.

- Sélectionnez “désactiver BitLocker” pour déchiffrer le lecteur. Le temps qu’il faut pour déchiffrer le lecteur dépend d’un certain nombre de facteurs

- Une fois que BitLocker est désactivé sur le disque, activez le chiffrement BitLocker à nouveau sur le disque.

Le Mot De La Fin

Le problème affecte les Lecteurs de l’État Solide qui prennent en charge le chiffrement matériel. La sécurité, les chercheurs ont testé seulement certains Lecteurs de l’État Solide qui prennent en charge la fonction de sécurité; il semble probable que d’autres lecteurs qui sont vulnérables, ainsi.

Les attaquants ont besoin de l’accès local à l’exploitation de la vulnérabilité. Alors que c’est très limitant, il est toujours suggéré de passer à un logiciel de cryptage surtout si les données sont stockées sur le disque ou si l’ordinateur ou le lecteur peut être vendu ou donné à un moment plus tard dans le temps. (via Né)