af Martin Brinkmann 07 November 2018 i Sikkerhed, Windows – 5 kommentarer

Microsoft har udgivet sikkerhedsbulletin ADV180028, Vejledning til konfiguration af BitLocker til at håndhæve software kryptering, i går. Det rådgivende er en reaktion på, at den forskning papir Self-encrypting bedrag: svagheder i kryptering af solid state-drev (Ssd ‘ er) af den hollandske sikkerhed forskere Carlo Meijer og Bernard von Gastel fra Radboud University (PDF-fil her).

Forskerne har opdaget en sårbarhed i Solid State-Drev, der understøtter hardware-kryptering, der satte dem i stand til at hente data fra det krypterede drev, uden viden om den adgangskode, der bruges til at kryptere data på den.

Den sårbarhed, som kræver lokal adgang til drevet, da det er nødvendigt at manipulere den firmware for at få adgang til data.

Sikkerhed forskere testet flere detail-solid-state-drev, der understøtter hardware kryptering og fandt sårbarheden i hver af dem, herunder Afgørende MX100, MX200, og MX3000, Samsung T3 og T5, og Samsung 840 Evo og 850 Evo-drev.

Hvordan BitLocker er påvirket

BitLocker understøtter software og hardware kryptering, men bruger hardware kryptering som standard, hvis funktionen understøttes af drevet. Betyder: alle drev, der understøtter hardware kryptering er potentielt er berørt af problemet på Windows.

Microsoft foreslår, at administratorer, skifte krypteringsmetode fra hardware til software for at løse problemet og løse det på samme tid.

Kontrollere krypteringsmetode

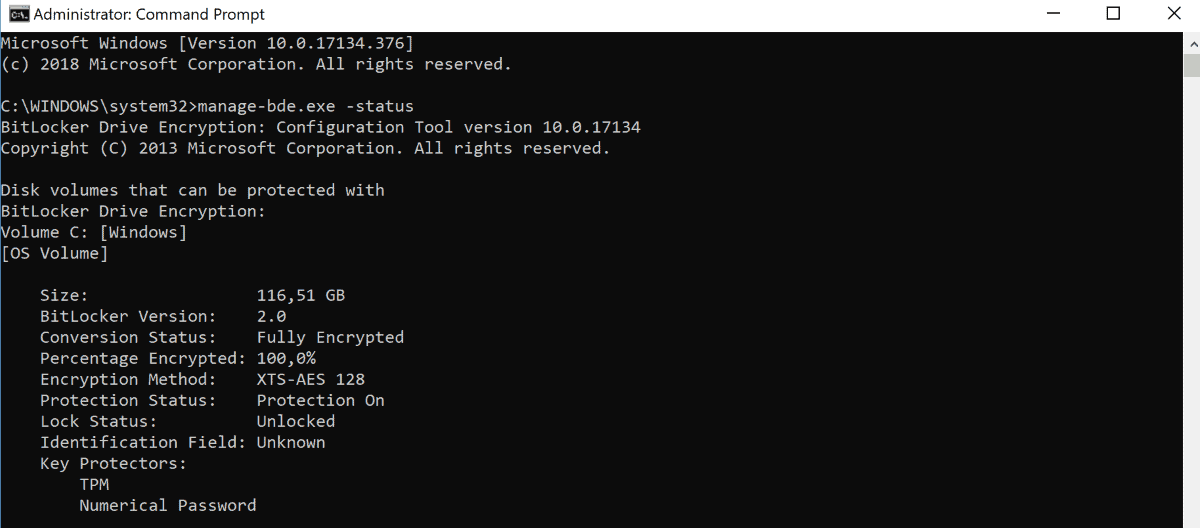

System-administratorer kan kontrollere den anvendte krypteringsmetode på Windows-enheder på følgende måde:

- Åbn en kommandoprompt, fx ved at åbne Start-menuen, skrive cmd.exe højre-klikke på resultatet, og vælge “kør som administrator”.

- Bekræfte UAC prompt, der vises.

- Type manage-bde.exe -status.

- Check for “Hardware Kryptering” under krypteringsmetode.

Solid-state-drev bruger software til kryptering, hvis du ikke kan finde hardware-kryptering, der refereres til i produktionen.

Hvordan til at skifte til BitLocker-software kryptering

Administratorer kan skifte kryptering metode til software, hvis BitLocker bruger tpm (drevets hardware kryptering evner på en Windows-maskine.

BitLocker kan ikke skifte til software-kryptering automatisk, hvis et drev bruger hardware-kryptering. Den nødvendige proces involverer aktivering af software kryptering som standard, dekryptering af drevet, og kryptere den ved hjælp af BitLocker.

Microsoft bemærker, at det ikke er nødvendigt at formatere drevet eller installere softwaren igen, når du skifter den krypteringsmetode.

Første ting, der skal gøres, er at håndhæve brugen af software til kryptering ved hjælp af gruppepolitik.

- Åbne menuen Start.

- Type gpedit.msc

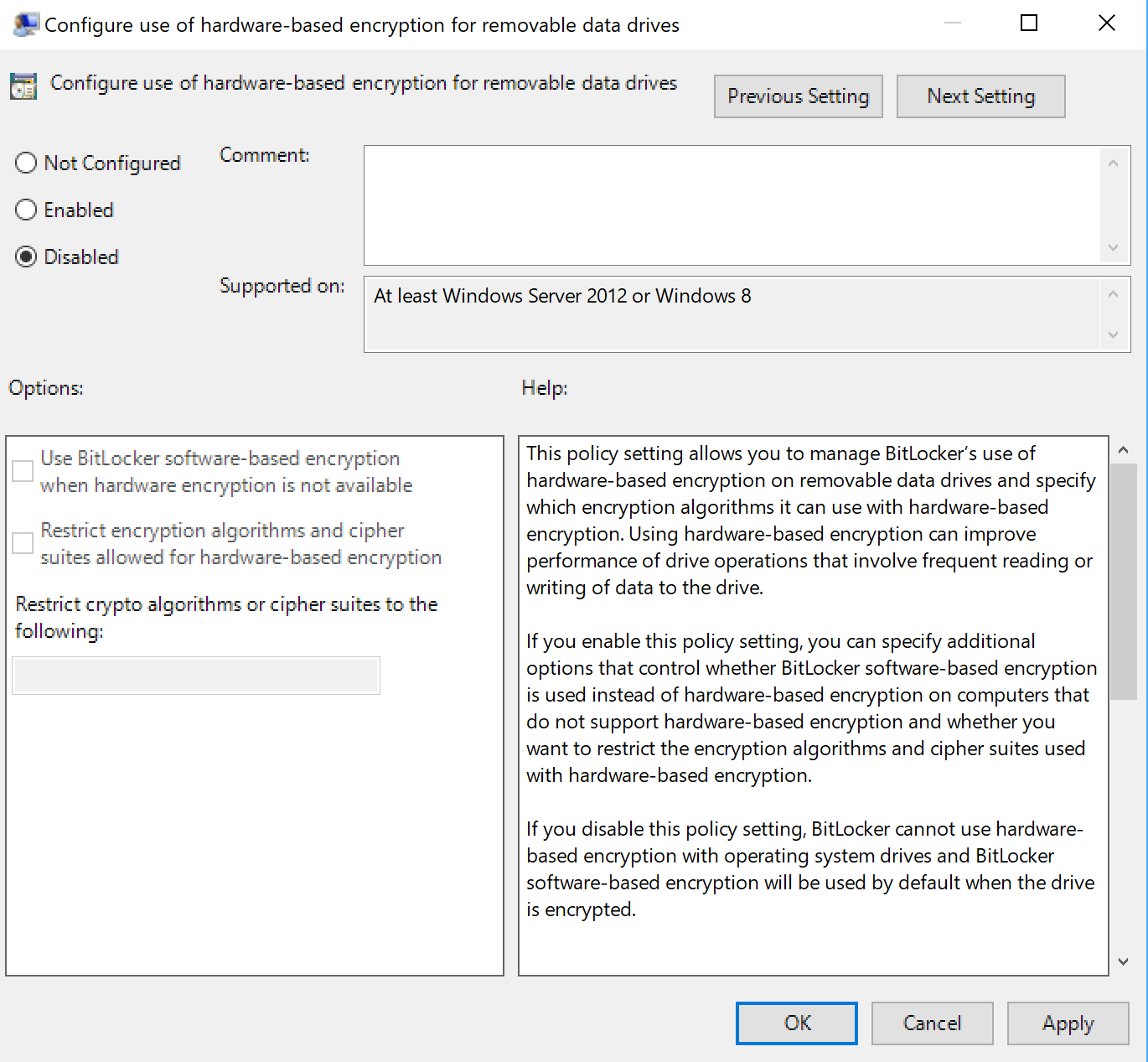

- Gå til Computerens Konfiguration> Administrative Skabeloner > Windows-Komponenter > Bitlocker-drevkryptering.

- For system-drev, åbne Operativsystem Drev og dobbelt-klik på Konfigurer brug af hardware-baseret kryptering for operativsystem-drev.

- For fast dato-drev, skal du åbne Faste datadrev og dobbelt-klik på Konfigurer brug af hardware-baseret kryptering til Faste datadrev.

- For flytbare drev, skal du åbne Flytbare datadrev, og dobbelt-klik på Konfigurer brug af hardware-baseret kryptering til Flytbare datadrev,

- Angive de nødvendige politikker til Handicappede. En værdi af handicappede styrker BitLocker til at bruge software-kryptering for alle drev, selv dem, der understøtter hardware-kryptering.

Den indstilling, der gælder for nye drev, som du slutter til computeren. BitLocker ikke vil anvende den nye krypteringsmetode til drev, der er allerede er krypteret.

Det er nødvendigt at slå BitLocker på de berørte drev fuldt ud til at dekryptere data, og tænd for det igen efter processen, så BitLocker bruger software til kryptering som defineret i Group Policy til at kryptere drev data.

Her er hvordan det gøres

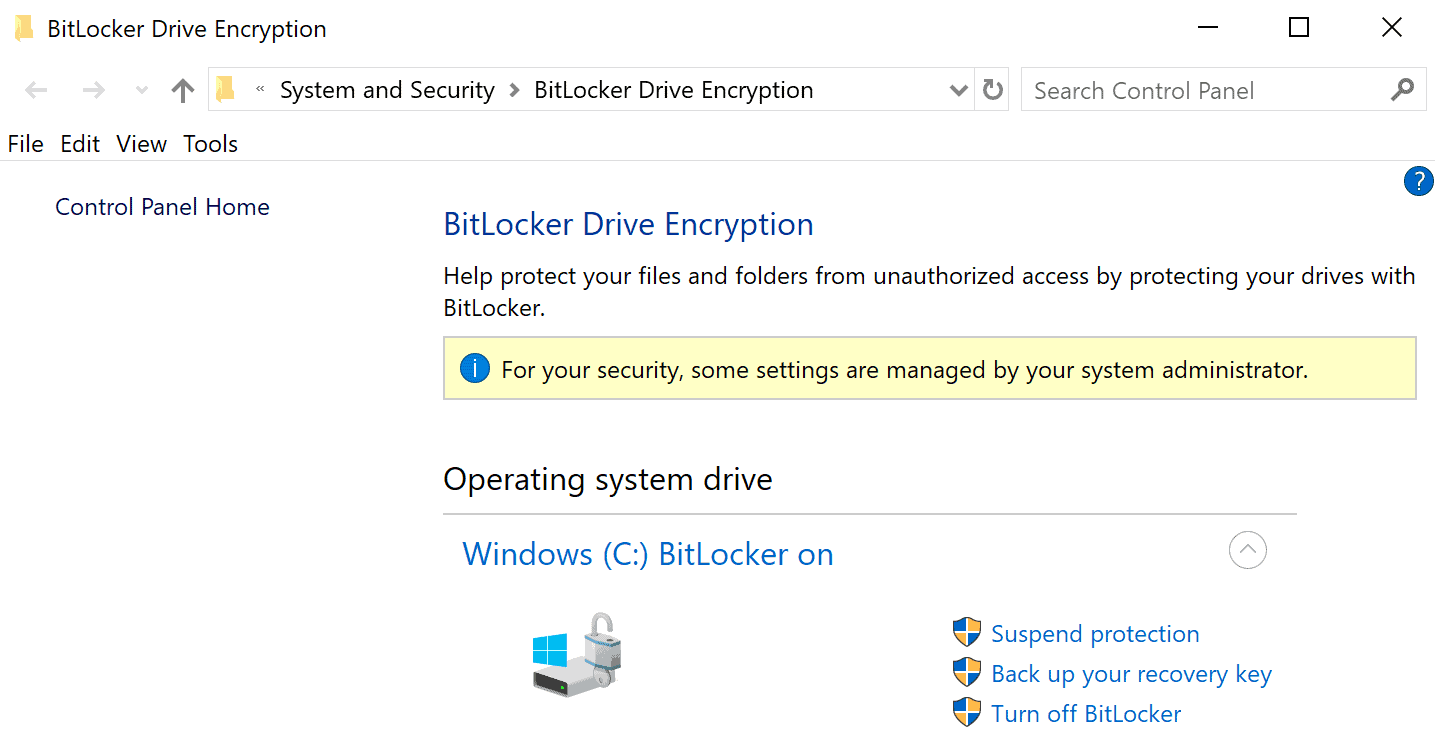

- Åbn Stifinder på computeren.

- Højreklik på drevet, og vælg “Administrer BitLocker” fra kontekstmenuen.

- Vælg “Slå BitLocker” til at dekryptere drevet. Den tid, det tager at dekryptere drevet, afhænger af en række faktorer,

- Når BitLocker er slukket på det drev, BitLocker-kryptering igen på drevet.

Afsluttende Ord

Problemet påvirker Solid State-Drev, der understøtter hardware-kryptering. Sikkerhed forskere kun testet nogle af Solid State Drev, der understøtter sikkerhed funktion; det forekommer sandsynligt, at yderligere drev er også sårbare.

Angribere skal lokale adgang til drevet for at udnytte sårbarheden. Mens der er meget begrænsende, det er stadig foreslået at skifte til software-kryptering især, hvis vigtige data, der er gemt på det drev, eller hvis den computer eller det drev kan blive solgt eller givet væk på et senere tidspunkt. (via Født)