da Martin Brinkmann su novembre 07, 2018 in Sicurezza, Windows – Nessun commento

Microsoft ha pubblicato il security advisory ADV180028, la Guida per la configurazione di BitLocker per imporre il software di crittografia, ieri. La consulenza è una risposta al documento di ricerca Self-encrypting inganno: carenze nella crittografia dei dispositivi a stato solido (Ssd) da olandesi, i ricercatori di sicurezza di Carlo Meijer e Bernard von Gastel da Radboud University (PDF qui).

I ricercatori hanno scoperto una vulnerabilità nel Drive a Stato Solido che supportano la crittografia hardware che ha permesso loro di recuperare i dati dal disco criptato senza conoscere la password utilizzata per crittografare i dati su di esso.

La vulnerabilità richiede l’accesso locale per l’auto in quanto è necessario manipolare il firmware per accedere ai dati.

I ricercatori di sicurezza testato vari vendita al dettaglio a stato solido che supportano la crittografia hardware e trovato la vulnerabilità in ciascuna di esse compresi Crucial MX100, MX200 e MX3000, Samsung T3 e T5, e Samsung 840 Evo e 850 Evo unità.

Come BitLocker è interessato

BitLocker supporta hardware e software di crittografia, ma usa la crittografia hardware per impostazione predefinita, se supportato dall’unità. Significa: qualsiasi unità che supporta la crittografia hardware è potenzialmente interessati dal problema su Windows.

Microsoft suggerisce che gli amministratori di commutare la modalità di crittografia hardware, software e di affrontare e risolvere il problema, allo stesso tempo.

Verificare il metodo di crittografia

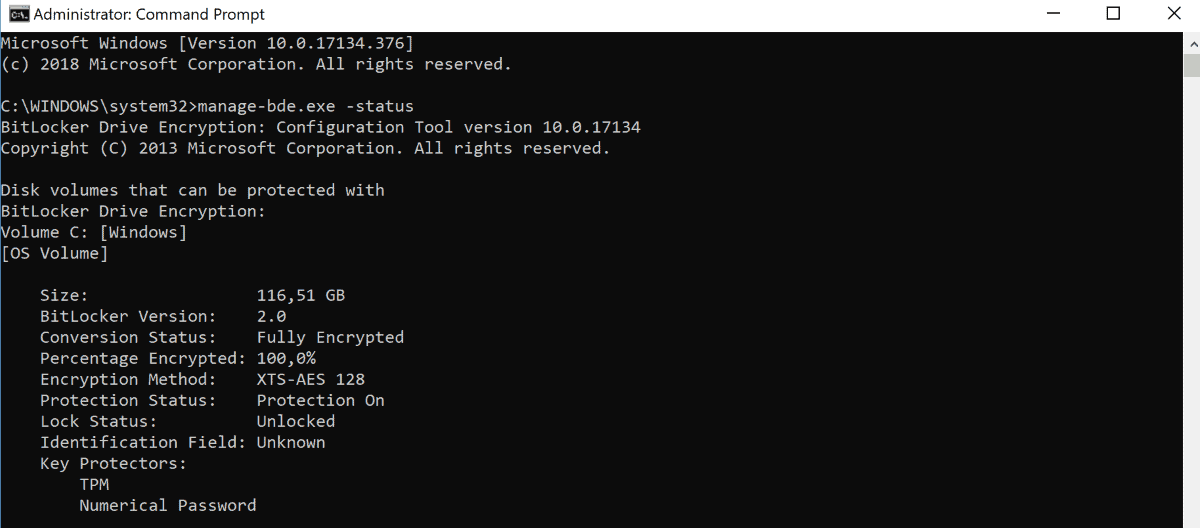

Gli amministratori di sistema possono verificare utilizzati metodo di crittografia su dispositivi Windows nel seguente modo:

- Aprire un prompt, ad esempio, aprendo il menu Start, digitare cmd.exe, tasto destro del mouse sul risultato, e selezionando “esegui come amministratore” opzione.

- Confermare il controllo dell’account utente che viene visualizzato.

- Tipo manage-bde.exe -stato.

- Verificare la “Crittografia Hardware” sotto Metodo di Crittografia.

Il drive a stato solido utilizza il software di crittografia se non trovi la crittografia hardware di riferimento in uscita.

Come passare al software di crittografia BitLocker

Gli amministratori possono cambiare il metodo di cifratura software se BitLocker utilizza hardware dell’unità di funzionalità di crittografia su una macchina Windows.

BitLocker non è possibile passare al software di cifratura automaticamente se un auto utilizza crittografia hardware. La richiesta di processo consiste nell’attivare il software di crittografia come impostazione predefinita, la decifrazione del disco, e la crittografia è l’utilizzo di BitLocker.

Microsoft osserva che non è necessario formattare il disco o installare di nuovo il software di commutazione con il metodo di crittografia.

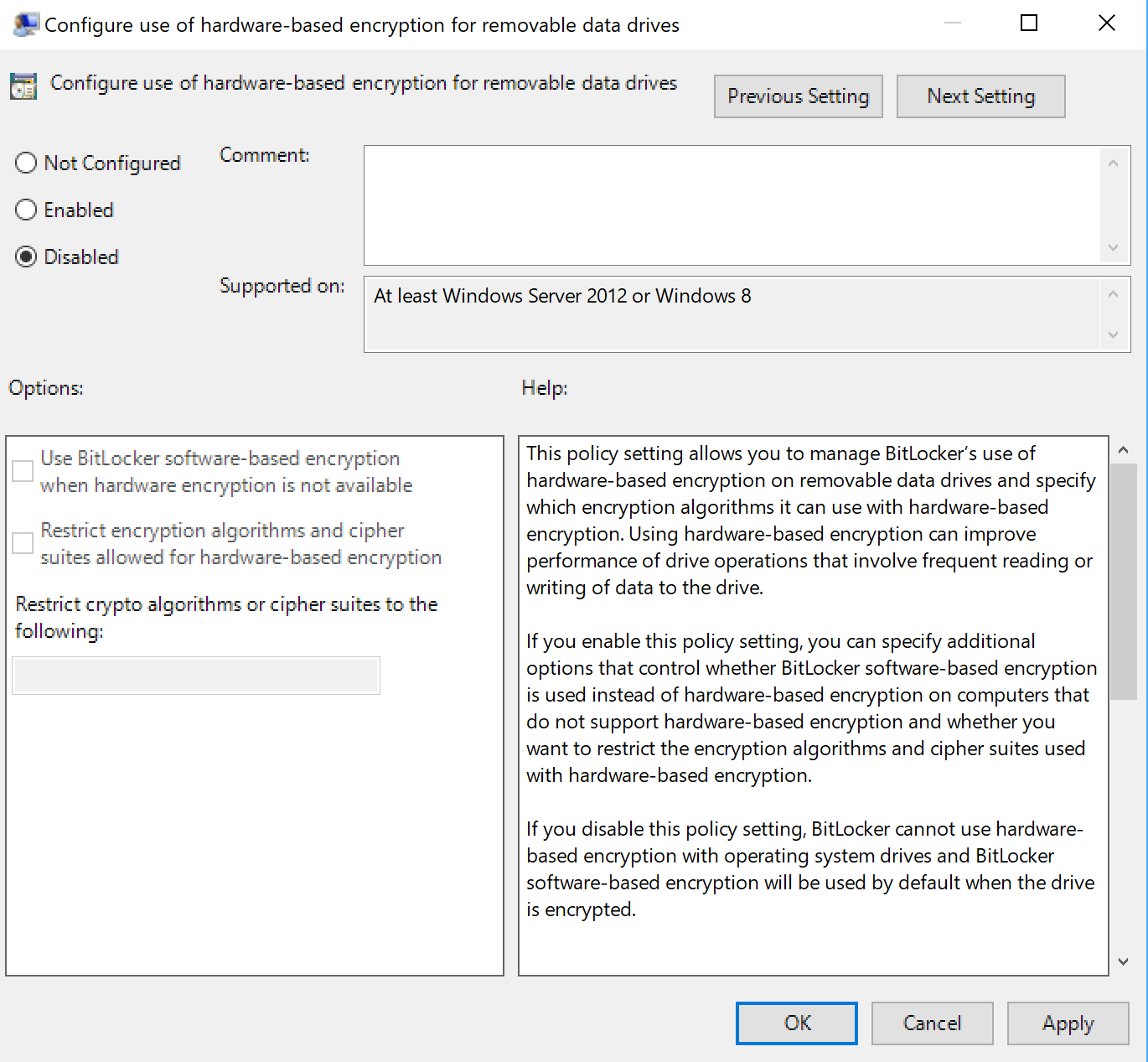

La prima cosa che deve fare è imporre l’utilizzo di software di crittografia utilizzando i Criteri di Gruppo.

- Aprire il menu Start.

- Digitare gpedit.msc

- Vai su Configurazione Computer> Modelli Amministrativi > Componenti di Windows > Crittografia Unità Bitlocker.

- Per l’unità di sistema, aprire le Unità del Sistema Operativo e fare doppio clic su Configura uso di crittografia basata su hardware per l’unità del sistema operativo.

- Per la data fissata, unità, aprire Dati Fissi, Unità e fare doppio clic su Configura uso di crittografia basata su hardware Fisso per Unità di Dati.

- Per le unità rimovibili, aprire le Unità Dati Rimovibili e fare doppio clic su Configura uso di crittografia basata su hardware per Unità Dati Rimovibili

- Per impostare le politiche per Disabili. Un valore di disabili forze di BitLocker per utilizzare il software di crittografia per tutti i dischi, anche quelli che supportano la crittografia hardware.

L’impostazione vale per le nuove unità che si collega al computer. BitLocker non applicare il nuovo metodo di crittografia per le unità che sono già stati crittografati.

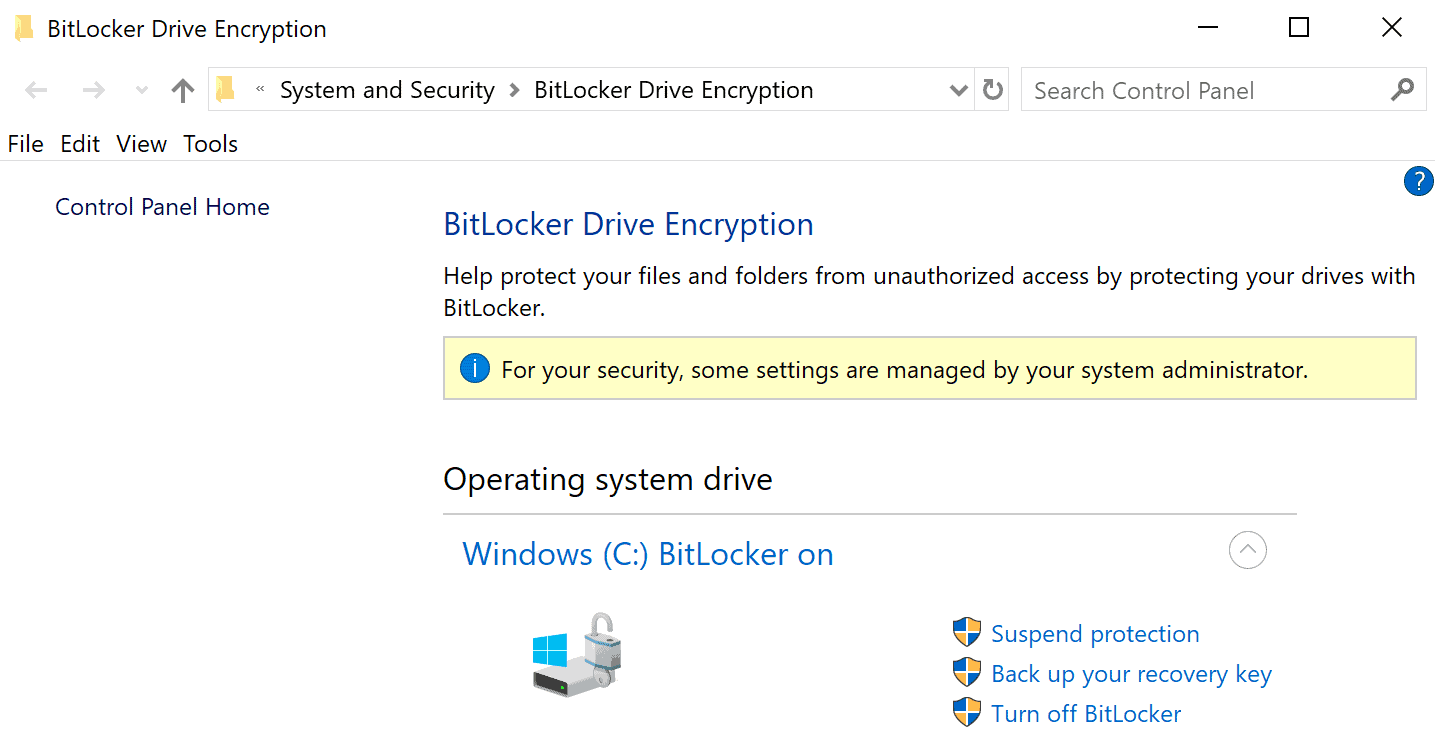

È necessario spegnere BitLocker su unità interessate completamente per decrittografare i dati e riaccenderlo dopo il processo, in modo che BitLocker utilizza il software di crittografia, come definito nei Criteri di Gruppo per crittografare i dati dell’unità.

Ecco come è fatto

- Aprire risorse del computer.

- Fare clic destro sul drive e selezionare “Gestione BitLocker” dal menu contestuale.

- Selezionare “disattiva BitLocker” per decifrare l’unità. Il tempo necessario per decifrare l’unità dipende da una serie di fattori

- Una volta BitLocker è spento sull’unità, abilitare la crittografia BitLocker di nuovo in auto.

Parole Di Chiusura

Il problema interessa e Unità a Stato Solido che supportano la crittografia hardware. I ricercatori di sicurezza testato solo alcune Unità a Stato Solido che supportano la funzione di protezione; sembra probabile che le unità aggiuntive sono vulnerabili.

Gli aggressori hanno bisogno di accesso locale per l’unità di sfruttare la vulnerabilità. Mentre questo è molto limitante, è ancora suggerito di passare a software di crittografia, soprattutto se i dati critici memorizzati sul disco o se il computer o l’unità non può essere venduto o dato via a un secondo momento. (via Nato)