door Martin Brinkmann op November 28, 2018 in Veiligheid –

Geen reacties

Microsoft publiceerde een security advisory vandaag onder ADV180029 — per Ongeluk bekend gemaakt van Digitale Certificaten Kunnen Spoofing tot gevolg hebben — dat waarschuwt gebruikers en beheerders over twee Sennheiser software programma ‘ s die kunnen hebben ingevoerd kwetsbaarheden in Windows apparaten geïnstalleerd waren.

De twee Sennheiser producten HeadSetup en HeadSetup Pro geïnstalleerd met basiscertificaten op systemen die werden geïnstalleerd. Gebruikers, die had om het installatieprogramma te starten met verhoogde rechten, want dat waren niet op de hoogte.

De oudere versies van de toepassing geplaatst van de private key en het certificaat op in de installatie map, die op zichzelf al niet een goede praktijk. Sennheiser gebruikt dezelfde sleutel voor alle software installaties van Sennheiser HeadSetup 7.3 of ouder.

Iedereen, die de installatie van de software op een computer systeem of kreeg van de private sleutel, kan mogelijk misbruik van, omdat van dat. Een aanvaller kan de uitgifte van certificaten op het systeem die de software is geïnstalleerd.

Het certificaat is ondertekend, gemarkeerd als een CA-certificaat geldig tot 13 januari 2027, wanneer het is geïnstalleerd. De installer “duwt het certificaat in de lokale machine vertrouwde certificaatarchief van het Windows-systeem waarop deze is geïnstalleerd”.

Updates van de toepassing of verwijdering van de HeadSetup software op een systeem versie 7.3 of eerder zijn geïnstalleerd op het zal niet verwijderen van het certificaat. Systemen de software is geïnstalleerd op een punt in de tijd blijven kwetsbaar dus zelfs als de software niet meer op deze systemen.

De duitse beveiligingsbedrijf Secorvo Security Consulting GMHB publiceerde een beveiligingsprobleem melden dat zorgt voor extra details.

Secorvo beschrijft verschillende aanval scenario ‘ s in het rapport:

- Lezen en wijzigen van de volledige sessie van het slachtoffer met een schijnbaar veilige HTTPS

web server - Stuur het slachtoffer van schadelijke software bieden of met een download link naar een kwaadaardige

software schijnbaar afkomstig is van een willekeurige bekende software-uitgever

Sennheiser veranderd van het installatie systeem in nieuwere versies van Sennheiser HeadSetup. Aanvallers niet kunnen maken geldige certificaten niet meer direct als Sennheiser gehouden deze geheime deze tijd.

De onderzoekers konden het niet vinden van alle gepubliceerde informatie over de “richtlijnen volgens welke de SeenComRootCA werkt” en de “risico dat een aanvaller het frauduleus verkrijgen van een certificaat aanzienlijk hoger [..] dan voor andere vooraf geïnstalleerde basis-ca ‘s of hun respectieve Sub CAs”.

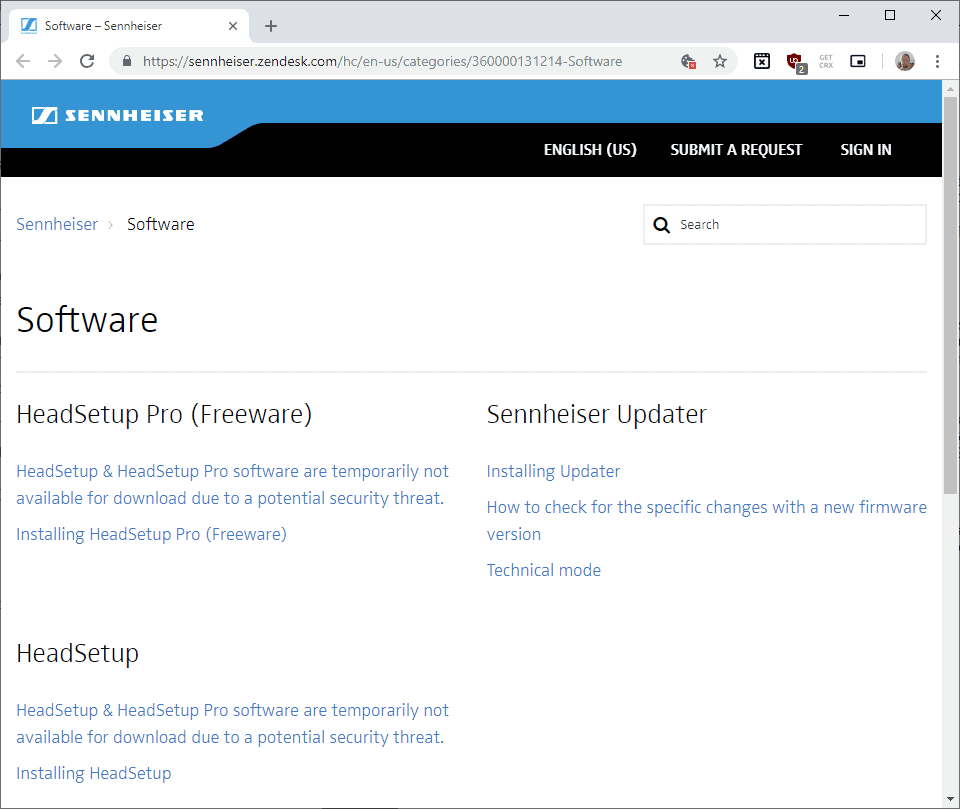

Sennheiser is niet een update gepubliceerd op het moment van schrijven dat het probleem is opgelost, maar verwijderd downloads van bestaande setup versie van de toepassing. Microsoft, echter verwijderd van de certificaten van de certificaatvertrouwenslijst.

U kunt bijhouden van het probleem onder CVE-2018-17612.

Mitigatie

Beheerders kunnen verwijderen van de certificaten op de volgende manier:

- Open een opdrachtpromptvenster met verhoogde bevoegdheden.

- Selecteer Start.

- Typ cmd.

- Rechts-klikken op het resultaat en selecteer “uitvoeren als administrator” uit het context menu.

- Voer de volgende opdrachten op de opdrachtregel:

- certutil -delstore root “127.0.0.1”

- certutil -delstore root “SennComRootCA”

Opmerking: als u de web-based functionaliteit, verwijdert u alleen de eerste certificaat en wacht op een update van de software van toepassing.

Active Directory-beheerders kunnen de certificaten in het niet-Vertrouwde Certificaten worden opgeslagen; deze is te vinden onder PoliciesWindows-InstellingenbeveiligingsinstellingenBeleid voor Openbare sleutels

Niet-Vertrouwde Certificaten.