av Martin Brinkmann på februar 20, 2019 i Sikkerhet – 3 kommentarer

Hva ville resultatet bli hvis du analysere hvordan populære passord ledere beskytte sensitiv informasjon, for eksempel master-passord eller passord som er lagret, det er jo det Uavhengig Sikkerhet Evaluatorer prøvd å finne ut i sin analyse av fem populære passord ledere som kjører på Microsoft ‘ s Windows-10-plattform.

Papiret Passord Ledere: Under Panseret av Hemmeligheter Ledelsen så på hvordan passord ledere 1Password, Dashlane, KeePass og LastPass håndtere hemmeligheter, og om det er mulig å hente sensitiv informasjon.

Forskerne har analysert tre stater “ikke kjører”, “låst tilstand”, og “låst tilstand”. Hovedkonklusjonene var at alle passord ledere beskyttet data helt fint i ikke kjører staten.

Ikke kjører refererer spesifikt til en økt som er installert password manager var ikke startes eller avsluttes av brukeren etter lansering.

Låst tilstand beskriver en tilstand der master-passord har ikke blitt lagt inn ennå, eller som password manager ble sperret av brukeren eller automatisk.

Forskerne oppdaget at alle passord ledere lekket data i opplåst og låst staten under visse omstendigheter. Passord ledere 1Password og LastPass lekket Master Passord i opplåst og låst tilstand, Dashlane alle lagrede poster, og KeePass passord og annen sensitiv informasjon som brukeren har samhandlet med.

Forskerne noterte at alle passord ledere ble utsatt for keylogging eller utklippstavle snuse angrep.

Hvor alvorlig er det problemer?

De oppdaget problemer i passord ledere høres veldig alvorlig på første øyekast. Lekkasje av sensitive data er absolutt et problem, og noen selskaper kan sikkert gjøre det bedre når det kommer til det.

Gode nyheter er at angrepene krever lokal tilgang eller tilgang til en kompromittert system for å utnytte problemet. Det er i tillegg nødvendig å målrette problemet spesielt som bare ville være fornuftig for målrettede angrep, eller hvis passordet bruken øker til et punkt der det er lukrativt nok til å utnytte problemet.

I tilfelle av KeePass, brukeren ville ha å ha pratet med passord oppføringer for dem å bli eksponert i system minne.

Forfatteren av KeePass bemerket noen tid siden at Windows-operativsystemet kan lage kopier i minne at KeePass har ingen kontroll over.

Windows og .NET kan lage kopier av data (i prosessen minne) som ikke kan bli slettet av KeePass.

Beskyttelse

KeePass-brukere kan dessuten beskytte sine data mot angrep ved å gjøre endringer i programmets innstillinger.

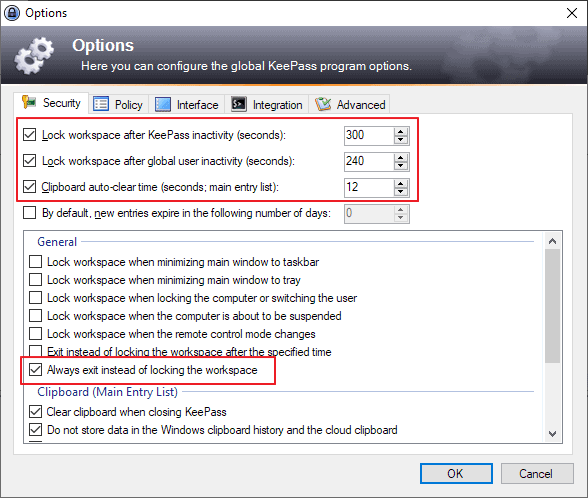

- Gå til Verktøy > Alternativer > Sikkerhet.

- Sjekk “Lock-arbeidsområdet etter KeePass inaktivitet” og sett den til ønsket tid, f.eks. 300 sekunder.

- Sjekk “Lock-arbeidsområdet etter global brukeren inaktivitet (sekunder)”, og angi en ønsket periode, f.eks. 300 sekunder.

- Sørg for at “Utklippstavlen auto-clear tid (sekunder, viktigste oppføring liste)” er merket av.

- Sjekk “Alltid avslutte i stedet for å låse arbeidsområdet” alternativet. Alternativet opphører KeePass i stedet for å låse den.

Disse innstillingene i nærheten KeePass vil automatisk på inaktivitet og beskytte alle data fra uautorisert minne snusing. Ulempen til det er at du må starte programmet på nytt når du har behov for det igjen.

Sjekk ut min guide på å forbedre KeePass sikkerhet her.

KeePass brukere kan også vurdere å kjøre KeePass i en sandkasse, f.eks. ved å bruke Sandboxie, eller virtuelt miljø.

Jeg bruker ikke de andre passord ledere og kan ikke si om de tilbyr lignende funksjonalitet.

Nå er Du: Som password manager bruker du?