da Martin Brinkmann, il 23 Marzo 2019 in Firefox – Nessun commento

Mozilla ha appena rilasciato Firefox 66.0.1 e Firefox 60.6.1 ESR al pubblico. Le due nuove versioni di Firefox patch critiche vulnerabilità di sicurezza nel browser web.

Gli utenti di Firefox dovrebbe ricevere automaticamente gli aggiornamenti se gli aggiornamenti automatici sono attivati nel browser (lo è di default). Le nuove versioni sono disponibili anche come stand-alone download di Mozilla sito ufficiale.

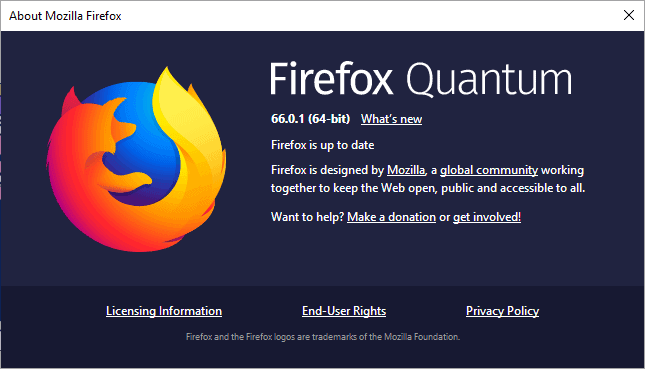

Gli utenti di Firefox possono selezionare Menu > Guida > informazioni Su Firefox per eseguire un controllo manuale per gli aggiornamenti da scaricare subito la nuova versione. Ci vuole un po ‘ come Firefox non eseguire l’aggiornamento in tempo reale controlli.

Firefox 66.0.1 e Firefox 60.6.1 ESR

Mozilla patchato due Firefox 66.0.1. e Firefox 60.6.1 ESR (Extended Support Release).

Le vulnerabilità sono elencati sul sito ufficiale di Firefox Avvisi di Sicurezza sito web:

CVE-2019-9810: IonMonkey MArraySlice ha corretto alias informazioni

Alias errato informazioni in IonMonkey compilatore JIT per gli Array.prototipo.fetta metodo può causare mancante limiti di controllo e un buffer overflow.

CVE-2019-9813: Ionmonkey tipo di confusione con __proto__ mutazioni

Gestione non corretta di __proto__ mutazioni possono portare al tipo di confusione in IonMonkey JIT codice e possono essere utilizzati per l’arbitrario di memoria di lettura e scrittura.

Informazioni aggiuntive non previste in questo momento, collegato bug liste sono bloccate dal pubblico.

I due ricercatori hanno scoperto che le vulnerabilità sono Richard Zhu e Amat Cama, ed è probabile che i ricercatori hanno attaccato Firefox successo in questo anno Pwn2Own concorrenza.

I ricercatori di sicurezza è riuscito a usare un exploit in Firefox per eseguire del codice a livello di sistema, se un utente visita una preparazione specifica sito web.

Hanno fatto leva su una JIT bug nel browser, quindi utilizzato un out-of-bounds scrivere nel kernel di Windows per prendere efficacemente il controllo del sistema. Essi sono stati in grado di eseguire del codice a livello di SISTEMA, usando solo Firefox per visitare il loro sito web appositamente predisposto.

Il concorso ha visto un altro successo di targeting Firefox. Niklas Baumstark sfruttato un JIT bug in Firefox per sfuggire alla sandbox che consentirebbe ad un malintenzionato di eseguire codice sul dispositivo con le stesse autorizzazioni la firma utente.

Ha usato un JIT bug nel browser seguita da un bug di logica per sfuggire alla sandbox. In uno scenario del mondo reale, un utente malintenzionato potrebbe utilizzare questo per eseguire il codice in un sistema di destinazione a livello di utente connesso.

Si raccomanda di aggiornare alle nuove versioni di patch di Firefox per proteggere il browser e il sistema sottostante dagli attacchi indirizzati a queste vulnerabilità.