av Martin Brinkmann på Mars 23, 2019 i Firefox – 4 kommentarer

Mozilla har nettopp lansert Firefox 66.0.1 og Firefox 60.6.1 ESR til det offentlige. De to nye versjoner av Firefox patch kritisk sikkerhetshull i nettleseren.

Firefox-brukere skal motta oppdateringer automatisk hvis automatiske oppdateringer er slått på i nettleseren (som er standard). De nye versjonene er også tilgjengelig som frittstående nedlastinger fra Mozilla offisielle nettsted.

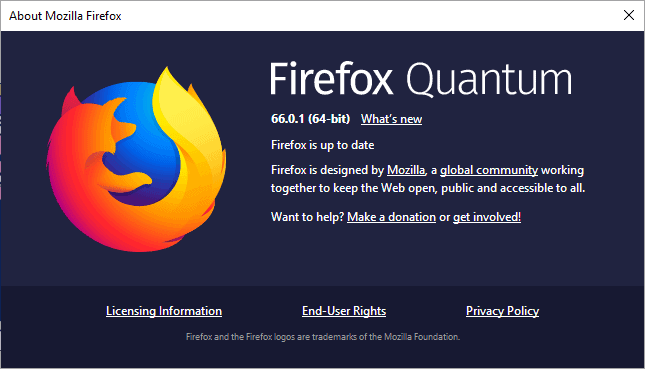

Firefox-brukere kan velge Meny > Hjelp > Om Firefox til å kjøre en manuell sjekk for oppdateringer du skal laste ned den nye versjonen umiddelbart. Det tar en stund som Firefox ikke kjøre oppdatering i sanntid kontrollerer.

Firefox 66.0.1 og Firefox 60.6.1 ESR

Mozilla lappet to kritiske sikkerhetsproblemer i Firefox 66.0.1. og Firefox 60.6.1 ESR (Utvidet Støtte Release).

Sikkerhetsproblemene er oppført på den offisielle Firefox sikkerhetsråd-webområde:

CVE-2019-9810: IonMonkey MArraySlice har feil alias informasjon

Feil alias informasjon i IonMonkey JIT-kompilatoren for Tabellen.prototypen.skive metoden kan føre til manglende grenser sjekk og en buffer-overflow.

CVE-2019-9813: Ionmonkey typen forvirring med __proto__ mutasjoner

Feil håndtering av __proto__ mutasjoner kan føre til type forvirring i IonMonkey JIT-kode og kan utnyttes for vilkårlig minne lese og skrive.

Ytterligere informasjon er ikke gitt på denne tiden, knyttet bug oppføringer er blokkert fra det offentlige.

De to forskerne som oppdaget sikkerhetsproblemer er Richard Zhu og Amat Cama, og det er trolig ingen tilfeldighet at forskere angrepet Firefox vellykket i årets Pwn2Own-konkurransen.

Sikkerheten forskere klart å bruke en utnytte i Firefox for å kjøre kode på systemnivå hvis en bruker besøker en spesielt forberedt på nettstedet.

De benyttet en JIT-bug i nettleseren, og deretter brukt en out-of-bounds skrive i Windows-kjernen for å effektivt ta over systemet. De var i stand til å kjøre kode på systemnivå bare ved å bruke Firefox for å besøke deres spesielt utformet nettside.

Konkurransen ble nok en vellykket målretting Firefox. Niklas Baumstark utnyttet en JIT-bug i Firefox for å unnslippe den sandkassen som ville tillate en angriper å kjøre kode på enheten med samme tillatelser som den påloggede brukeren.

Han brukte en JIT-bug i nettleseren etterfulgt av en logikk feil å unnslippe sandkasse. I den virkelige verden scenario, kan en angriper kan bruke dette til å kjøre koden sin på en target-systemet på nivået av brukeren som er logget på.

Det anbefales å oppdatere til den nye lappet versjoner av Firefox for å beskytte nettleseren og underliggende systemet fra angrep mot disse sikkerhetsproblemene.