af Martin Brinkmann Maj 08, 2019 i Google Chrome – 2 kommentarer

Google har planer om at forbedre cookie kontrol og beskyttelse i kommende versioner af virksomhedens Chrome-webbrowser.

Virksomheden afslørede planer om at ændre, hvordan cookies arbejde fundamentalt i web-browseren i tredjeparts-sammenhænge.

Google Chrome vil gøre brug af SameSite cookie-attributten til at håndhæve den nye adfærd ved at sætte den til lax som standard. Hvad dette betyder, i det væsentlige, er, at Chrome-browseren vil ikke sende cookies med cross-site anmodninger længere.

SameSite understøtter de tre værdier ikke er indstillet, lax og strenge, med ikke indstille standard på dagens Internet. SameSite definerer adgangen til cookies, og det er den egenskab ikke er indstillet på alt cookie afsendelse er ikke begrænset.

En værdi af en streng på den anden side forhindrer cookies i at blive sendt til alle steder i alle cross-browser-sammenhænge. Med andre ord, cookies sendes kun, hvis det website, der anmoder om, matcher det website, der vises i browserens adresselinje.

Lax er et kompromis mellem sikkerhed og bekvemmelighed. En Slap værdi stadig vil blokere cookies fra at blive sendt i tredjeparts-sammenhænge, fx når der anmodes om fra et andet sted, men det ville tillade cookies til at være sendt, hvis de ville brugeren følger et link til webstedet.

“SameSite” attribut begrænser omfanget af den cookie, sådan at det kun vil være knyttet til anmodninger, hvis disse anmodninger er samme sted, som det er defineret af algoritmen i Afsnit 5.2. For eksempel, anmodninger om “https://example.com/sekrit-image” vil vedhæfte samme-websted cookies hvis

og kun, hvis der startes fra en sammenhæng, hvis “site for cookies” er “example.com”.Hvis “SameSite” attribut værdi er “Strenge”, cookie vil kun blive sendt sammen med “same-site” anmodninger. Hvis værdien er “Slap”, vil cookien blive sendt med samme dit websted anmoder om, og med “cross-site” top-niveau navigationer, som beskrevet i Afsnit 5.3.7.1. (via IETF)

Udviklere og ejendommen vil operatørerne nødt til at definere SameSite værdier udtrykkeligt, hvis de har behov for forskellige værdier. Hvis de ikke gør det, Lax er fuldbyrdet.

Ændringen har store konsekvenser. Første, det er til gavn for sikkerhed, som beskytter cookies fra cross-site injektioner og offentliggørelse af data angreb som CSRF (Cross-Site Request Forgery) som standard. Google planer om at begrænse cross-site cookies til at sikre sammenhæng (HTTPS) i fremtiden for at forbedre privatlivets fred yderligere.

Google Chrome-funktionen ny cookie kontrol, der “gør brugerne i stand til at slette alle sådanne cookies”, uden at det påvirker nogen “enkelt domæne cookies”, så login og indstillinger er indstillet af enkelt-domæne cookies er bevaret.

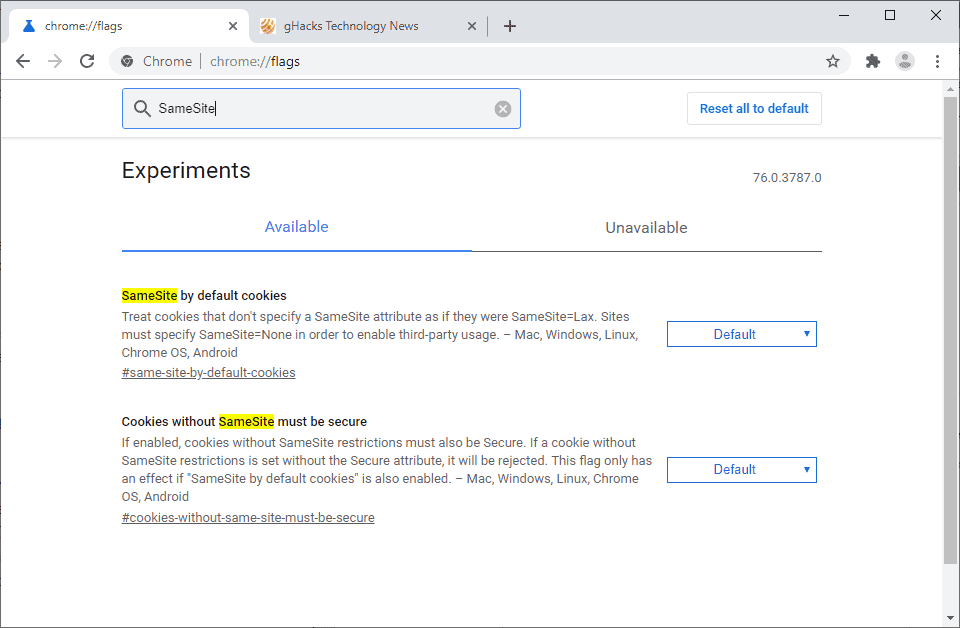

Chrome-brugere, der kører udvikling versioner af Chrome kan eksperimentere med nye SameSite standarder, der allerede er.

- SameSite som standard cookies, der håndhæver Lax værdi for alle cookies, at du ikke angive SameSite attribut: Belastning chrome://flags/#same-site-by-default-cookies, og sæt den til Aktiveret.

- Cookies uden SameSite skal være sikre kræver, at alle cookies uden SameSite attribut er nødt til at være Sikker samt. Cookies, der undlader at gøre dette, vil blive afvist. Læg chrome://flags/#cookies-uden-samme-site-skal-være-sikker og sæt denne til enabled.

- Genstart Google Chrome

Bemærk, at nogle steder kan gå i stykker, når du aktiverer disse i Google Chrome. Du kan fortryde de ændringer, der til enhver tid ved at opstille eksperimenter til Standard eller Deaktiveret.

Mozilla har indført SameSite støtte i Firefox 60.

Afsluttende Ord

Det er endnu ikke klart hvornår den nye kontrol eller regulering er implementeret i Chrome Stabil. Chrome Kanariske brugere kan teste nogle af det allerede. Funktionen forbedrer beskyttelse mod CSRF-og andre angreb betydeligt.

Nu kan Du: Hvordan kan du håndtere cookies i din browser?