par Martin Brinkmann sur 08 Mai 2019 dans Google Chrome – 2 commentaires

Google a l’intention d’améliorer le contrôle des cookies et des protections dans les versions à venir de la société du navigateur web google Chrome.

L’entreprise a révélé des plans pour changer la façon dont les cookies fonctionnent fondamentalement dans le navigateur web de tiers contextes.

Google Chrome va faire usage de la SameSite cookie attribut pour faire appliquer le nouveau comportement par la mise à lax par défaut. Ce que cela signifie, essentiellement, c’est que le navigateur Chrome de ne pas envoyer les cookies avec la croix-des demandes de site plus.

SameSite prend en charge les trois valeurs ne sont pas définies, lax et strict, pas de définir la valeur par défaut sur l’Internet aujourd’hui. SameSite définit les droits d’accès aux cookies et l’attribut n’est pas défini, témoin de l’envoi n’est pas limité.

Une valeur de stricte d’autre part empêche les cookies d’être envoyés à tous les sites dans tous les contextes de navigation. En d’autres termes, les cookies sont envoyés uniquement si le site demandeur correspond au site qui est indiqué dans la barre d’adresse du navigateur.

Lax est un compromis entre l’amélioration de la sécurité et de la commodité. Une valeur Lax serait encore bloquer l’envoi de cookies de tiers contextes, par exemple lorsqu’il est demandé à partir d’un autre site, mais il serait d’autoriser les cookies pour être envoyé si l’utilisateur suit un lien vers le site.

Le “SameSite” attribut limites de la portée du cookie tel qu’il va être attaché à des demandes si ces demandes sont du même site, tel que défini par l’algorithme dans la Section 5.2. Par exemple, pour les demandes “https://example.com/sekrit-image” va s’attacher même site si les cookies

et seulement si initiée à partir d’un contexte dont le “site pour les cookies” est “example.com”.Si le “SameSite” valeur de l’attribut est “Strict”, le cookie ne sera envoyée, ainsi que la “place” des demandes. Si la valeur est “Laxiste”, le cookie sera envoyé avec les mêmes demandes de site, et avec le “cross-site” top-niveau de la navigation, comme décrit dans la Section 5.3.7.1. (par l’intermédiaire de l’IETF)

Les développeurs et les opérateurs du site devront définir SameSite valeurs explicitement s’ils ont besoin de différentes valeurs. S’ils ne le font pas, Lax est appliquée.

Le changement a des conséquences importantes. Tout d’abord, il est bénéfique pour la sécurité car il protège les cookies de ” cross-site d’injections et de publication de données, les attaques de type CSRF (Cross-Site Request Forgery) par défaut. Google a l’intention de limiter la croix-cookies du site pour sécuriser les contextes (HTTPS) dans l’avenir pour améliorer la confidentialité.

Google Chrome nouvelle fonctionnalité contrôle des cookies qui “permettent aux utilisateurs d’effacer tous les cookies”, sans impact sur tout “seul domaine cookies” afin que les connexions et les préférences établies par un seul domaine, les cookies sont conservés.

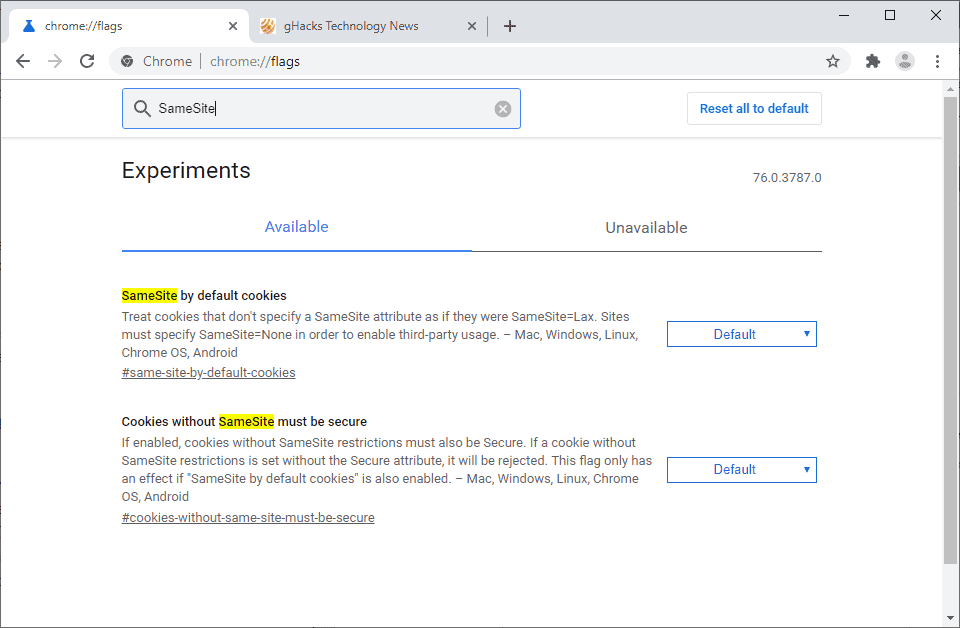

Les utilisateurs de Chrome qui exécutent des versions de développement de Chrome peuvent expérimenter de nouvelles SameSite défauts déjà.

- SameSite par défaut les cookies applique la loi de la valeur pour tous les cookies qui ne spécifient pas la SameSite attribut: Charger google chrome://flags/#site-par-défaut-les cookies et réglez l’option sur Activé.

- Cookies sans SameSite doit être sécurisé exige que tous les cookies sans SameSite attribut besoin d’être Sécurisé. Des Cookies qui ne le font pas seront refusés. Charger google chrome://flags/#cookies-sans-mêmes-le site doit être sécurisé et de définir cette option sur activé.

- Redémarrez Google Chrome

Notez que certains sites peuvent se briser lorsque vous activez ces dans Google Chrome. Vous pouvez annuler les modifications, à tout moment, en définissant les expériences par Défaut) ou Désactivé.

Mozilla introduit SameSite soutien dans Firefox 60.

Le Mot De La Fin

Il n’est pas clair, cependant, quand les nouvelles mesures de contrôle ou d’un règlement est mis en œuvre dans google Chrome Stable. Google Chrome Canary les utilisateurs peuvent tester certains de déjà. La fonctionnalité améliore la protection contre les CSRF et autres attaques de manière significative.

Maintenant, Vous: Comment gérer les cookies dans votre navigateur?