![]()

Una nuova backdoor utilizzata nelle campagne di spionaggio informatico in corso è stata collegata agli attori cinesi delle minacce.

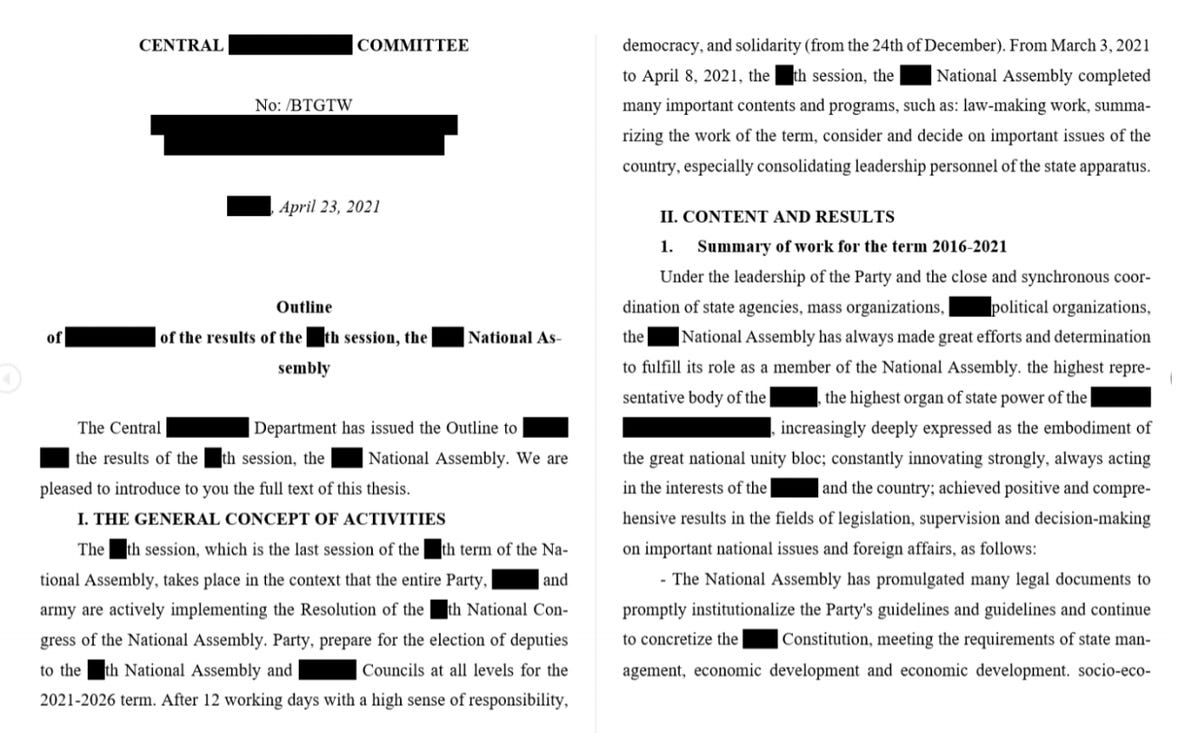

Giovedì Check Point Research (CPR) ha affermato che la backdoor è stata progettata, sviluppata, testata e implementata negli ultimi tre anni per compromettere i sistemi del Ministero degli Affari Esteri del governo del sud-est asiatico .

La catena di infezioni del malware basato su Windows è iniziata con messaggi di spear phishing, impersonando altri dipartimenti dello stesso governo, in cui i membri del personale sono stati presi di mira con documenti armati e dall'aspetto ufficiale inviati via e-mail.

< /p>

Se le vittime aprono i file, i modelli .RTF remoti vengono estratti e viene distribuita una versione di Royal Road, un'arma RTF.

Lo strumento funziona sfruttando una serie di vulnerabilità nell'Equation Editor di Microsoft Word (CVE-2017-11882, CVE-2018-0798 e CVE-2018-0802).

CPR afferma che Royal Road è “particolarmente popolare tra i gruppi APT cinesi [avanzate minacce persistenti]”.

Il documento RTF contiene shellcode e un payload crittografato progettato per creare un'attività pianificata e avviare tecniche anti-sandboxing a scansione temporale, nonché un downloader per la backdoor finale.

Soprannominata “VictoryDll_x86.dll”, la backdoor è stata sviluppata per contenere una serie di funzioni adatte allo spionaggio e all'esfiltrazione di dati verso un server di comando e controllo (C2).

Hai un consiglio? Mettiti in contatto in modo sicuro tramite WhatsApp | Segnale al numero +447713 025 499 o tramite Keybase: charlie0

Argomenti correlati:

China Security TV Data Management CXO Data Center ![]()