![]()

Image : FBI

Le ministère américain de la Justice a descellé un mandat détaillant comment les forces de l'ordre ont accédé et utilisé les communications cryptées des criminels dans le cadre de son enquête TrojanShield, une opération de piqûre en ligne mondiale.

Le mandat [PDF] révèle que le Federal Bureau of Investigation (FBI) a ouvert l'enquête en 2018 après avoir recruté une source humaine confidentielle pour donner accès à Anom, un produit de communication crypté utilisé par les organisations criminelles transnationales (TCO).

La source humaine confidentielle a également distribué des appareils Anom à son réseau déjà existant de distributeurs d'appareils de communication cryptés, qui avaient tous des liens directs avec les TCO.

Selon le mandat, le FBI a déclaré avoir recruté la source peu de temps après l'arrestation de Vincent Ramos, le PDG de Phantom Secure, qui avait vendu les appareils cryptés de l'entreprise exclusivement à des membres d'organisations criminelles.

L'opération Trojan Shield était centrée sur l'exploitation d'Anom en l'insérant dans des réseaux criminels et en travaillant avec des partenaires internationaux, dont la police fédérale australienne (AFP), pour surveiller les communications. Pour qu'un appareil Anom soit utile pour la surveillance, le FBI, l'AFP et la source humaine confidentielle ont intégré une clé principale dans le système de cryptage existant, qui s'est subrepticement attachée à chaque message et a permis aux forces de l'ordre de décrypter et de stocker les messages tels qu'ils étaient. transmis. Les utilisateurs d'appareils Anom ne connaissaient pas la clé principale.

De par sa conception, dans le cadre de l'enquête TrojanShield, pour les appareils situés en dehors des États-Unis, un « BCC » crypté du message a été acheminé vers un serveur « iBot » situé en dehors des États-Unis, où il serait déchiffré à partir des informations confidentielles. code de cryptage de source humaine, puis immédiatement recrypté avec le code de cryptage du FBI. Le message nouvellement crypté serait ensuite transmis à un deuxième serveur iBot appartenant au FBI, où il était décrypté et son contenu devenait disponible.

Chaque utilisateur Anom a été affecté à une identification Jabber (JID) particulière par la source ou un administrateur Anom. Le JID est soit une identification alphanumérique fixe et unique, soit pour les appareils plus récents, une combinaison de deux mots anglais. Les utilisateurs d'Anom pouvaient sélectionner leurs propres noms d'utilisateur et modifier leur liste de noms d'utilisateur au fil du temps. Dans le cadre de l'enquête sur le Trojan Shield, le FBI a maintenu une liste des JID et des noms d'écran correspondants des utilisateurs d'Anom.

Au cours de la période de test pour l'utilisation d'appareils Anom dans le cadre de l'enquête, l'AFP a obtenu une ordonnance du tribunal pour surveiller légalement les appareils Anom qui devaient être distribués aux individus en Australie ou à ceux qui avaient un lien clair avec Australie.

En Australie, les services de renseignement et d'application de la loi peuvent demander ou exiger l'assistance des fournisseurs de communications pour accéder aux communications cryptées en vertu des lois sur le cryptage adoptées à la fin de 2018.

Environ 50 appareils ont été distribués dans le cadre du test qui a été considéré comme un succès, selon le mandat.

“Grâce à l'interception de ces communications, l'AFP a pénétré deux des réseaux criminels les plus sophistiqués d'Australie. L'AFP a généralement partagé avec le FBI de San Diego la nature des conversations ayant lieu sur Anom, qui incluaient des activités de trafic de drogue (notamment le de kilogrammes de stupéfiants), les achats d'armes à feu et d'autres activités illégales”, détaille le mandat.

Après les tests en Australie, le FBI a engagé un pays tiers – qui n'a pas été identifié – qui a accepté de rejoindre l'enquête TrojanShield et configurer ses propres serveurs iBot. Le pays tiers a alors accepté d'obtenir une ordonnance du tribunal conformément à son propre cadre juridique pour copier un serveur iBot qui s'y trouve et fournir une copie au FBI conformément à un traité d'entraide judiciaire.

Après avoir infiltré le réseau Anom, les forces de l'ordre ont traduit les messages et catalogué plus de 20 millions de messages provenant d'un total de 11 800 appareils situés dans plus de 90 pays dans le cadre de l'opération TrojanShield. Les cinq principaux pays où les appareils Anom étaient utilisés, avant la fermeture des services du produit crypté mardi, comprenaient l'Australie, l'Allemagne, les Pays-Bas, l'Espagne et la Serbie.

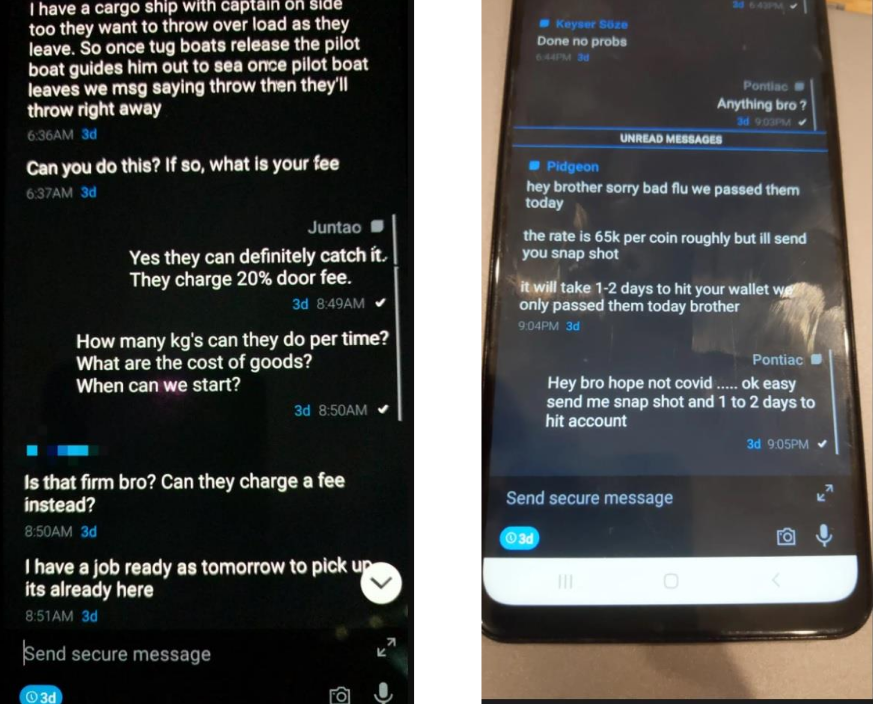

Dans le mandat non scellé, un exemple de dispositifs Anom utilisés pour mettre fin à des activités criminelles était une cargaison de cocaïne de l'Équateur vers l'Espagne qui avait été dissimulée dans un conteneur d'expédition de poisson réfrigéré. Le FBI et les forces de l'ordre en Espagne ont examiné les messages contenant des détails spécifiques concernant l'expédition et la distribution une fois arrivée en Espagne. Les forces de l'ordre espagnoles ont ensuite effectué une fouille du conteneur et, une fois terminé, ont localisé environ 1 401 kilogrammes de cocaïne.

En plus de décrypter les messages émis sur les appareils Anom, le FBI a cherché à saisir le contenu, y compris les courriers électroniques et les pièces jointes, les messages instantanés stockés, les messages vocaux stockés et les photographies, de certains comptes Google via le mandat.

Le le descellement du document intervient peu de temps après que l'AFP a rendu publique l'opération d'infiltration en ligne, appelée Opération Ironside. La ministre australienne de l'Intérieur, Karen Andrews, l'a qualifiée d'”opération la plus importante de l'histoire de la police” en Australie.

Les organismes chargés de l'application des lois ont décidé de mettre en lumière l'opération d'infiltration en ligne, car le mandat du pays tiers a expiré le 7 juin avec l'opération elle-même.

L'opération TrojanShield a conduit à 525 mandats de perquisition, 224 personnes ont été inculpées, 525 accusations au total, six laboratoires clandestins démantelés et 21 menaces de mort évitées. 3,7 tonnes de drogue, 104 armes à feu et armes et plus de 45 millions de dollars australiens d'avoirs ont également été saisis dans le cadre de l'opération.

Couverture associée

L'AFP a utilisé des lois de cryptage controversées dans son “opération la plus importante dans l'histoire de la police” L'AFP délivre un mandat de perquisition à la suite d'un prétendu programme de support technique douteux

DarkSide a expliqué : piratage de groupe

Le FBI attribue l'attaque de ransomware JBS à REvil

FBI, DOJ pour traiter les attaques de ransomware avec la même priorité que le terrorisme

Analyste du renseignement du FBI inculpé pour vol de cybersécurité, documents antiterroristes

Sujets connexes :

Australie Sécurité Gestion des données TV Centres de données CXO ![]()