Bild: ASD

Die australische Signaldirektion hat am Donnerstag einen ernüchternden Bericht The Commonwealth Cyber Security Posture in 2020 veröffentlicht, wobei einer der Lichtblicke die Verwendung von Scans durch das Australian Cyber Security Center (ACSC) ist.

Im Rahmen seiner Cyber Hygiene Improvement Programs (CHIPs) konnte das ACSC anfällige, dem Internet ausgesetzte MobileIron-Systeme im Commonwealth, in Bundesstaaten und Territorien sowie in lokalen Regierungen identifizieren.

„Das ACSC informierte alle Regierungsbehörden, die anfällige Geräte betreiben, über die Gerätedetails, die kritische Schwachstelle und die dringende Notwendigkeit, das Risiko zu patchen oder anderweitig zu mindern“, heißt es in dem Bericht.

“Diese zeitnahen und umsetzbaren Informationen des ACSC ermöglichten es einigen Regierungsbehörden, einer gegnerischen Ausbeutung ihrer MobileIron-Geräte zuvorzukommen, in einem Fall stundenweise.”

Der Bericht besagt, dass die Schwachstellen von MobileIron und Citrix 2020 einige der schnellsten Turnarounds hatten, bevor Ausnutzungsversuche auftauchten.

„Die Berichterstattung zeigte, dass Gegner innerhalb von Tagen nach der Veröffentlichung von Proof-of-Concept-Codes versuchten, diese Schwachstellen auszunutzen“, heißt es.

“Unternehmen, die ihre mit dem Internet verbundenen Dienste nicht sehr zeitnah patchen können, insbesondere ältere VPNs und Websites, müssen ihre Patching-Fähigkeiten verbessern. Einführung von Software-as-a-Service oder Platform-as-a- Service-Cloud-Ansätze für internetbasierte Dienste können hilfreich sein.”

Das ist schlecht

Image: ASD

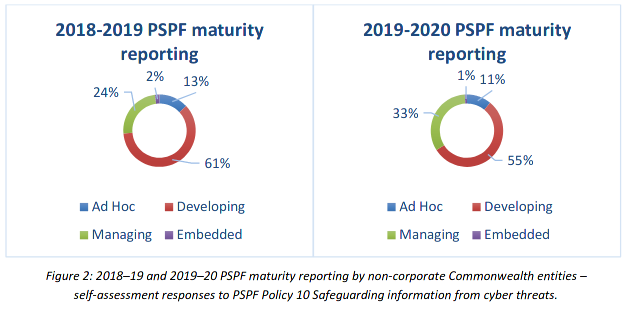

An anderer Stelle heißt es in dem Bericht, dass sich die Cyber-Haltung der Commonwealth-Einheiten in absoluten Zahlen verbessert, die Verschiebung jedoch im Jahr 2020 eisig war.

Zum Beispiel sagte der Bericht, dass Entitäten die Anwendungshärtung verbesserten, aber nur 12% der Entitäten wurden besser. In ähnlicher Weise führten 10,5% die Anwendungssteuerung ordnungsgemäß durch, und 9,5% mehr Entitäten konnten sagen, dass sie die Administratorrechte ordnungsgemäß einschränken.

Die Schuld für das langsame Tempo wurde den Unternehmen zugeschrieben, die weiterhin veraltete und nicht unterstützte Betriebssysteme und Anwendungen verwenden, Cloud-Dienste nicht nutzen, Unternehmen keine schnellen oder flexiblen Modernisierungsstrategien verfolgen, einen Mangel an Cyber-Fähigkeiten haben und Unternehmen weiterhin “missverstehen, falsch interpretieren und inkonsistent”. „Die essentiellen Acht.

In einer am Mittwoch vorgelegten Antwort der Regierung erwägt die Regierung, die Essential Eight für ihre Einheiten unverzichtbar zu machen.

Das ist sehr, sehr schlecht

Image: ASD

Die Beschränkung auf die Top-Vier der Essential Eight hat gezeigt, dass 11% der Unternehmen selbst- auf der niedrigsten Konformitätsstufe gemeldet, gefolgt von 55% auf der zweiten Stufe des Vierstufensystems, mit 33% auf der dritten Stufe und nur 1% mit vollständiger Konformität.

Die Richtlinie mit dem niedrigsten Reifegrad lautete „Schutz von Informationen vor Cyberbedrohungen“.

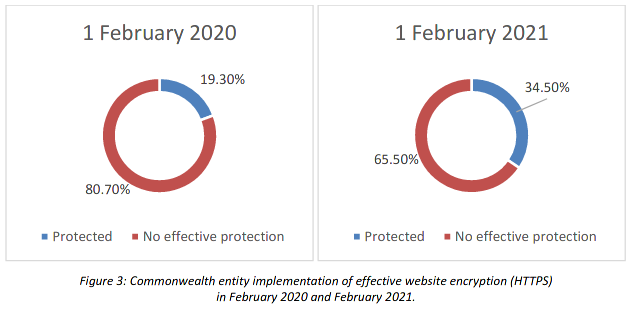

Auf der positiven Seite ist CHIPs jetzt in der Lage, “Cyberhygiene-Indikatoren” über 71.300 aktive Domänen der Commonwealth-Regierung zu verfolgen, eine Verbesserung von 54.300 Domänen im Jahr ab Februar 2020, und deckt die Websites von 187 Einrichtungen ab.

Im Laufe des Jahres 2020 haben CHIPs die Möglichkeit erhalten, nach verschlüsselter E-Mail-Nutzung zu suchen. ob auf Regierungsseiten aktuelle Software ausgeführt wurde, Standardwebsites angezeigt wurden oder abgelaufene Zertifikate verwendet wurden; Scannen nach kritischen Schwachstellen; und Beratung von Regierungsstellen auf allen Ebenen zu Diensten, die ihnen für das breitere Internet offen stehen.

Im Laufe des Jahres hat ACSC ein Protective Domain Name System entwickelt, das Domains blockiert, die mit Malware, Ransomware, Phishing-Angriffen und anderen schädlichen Inhalten in Verbindung stehen.

“Im Rahmen des Pilotprojekts verarbeitete das ACSC im Zeitraum von April bis Dezember 2020 etwa 2 Milliarden Anfragen von acht Commonwealth-Einheiten – und blockierte 4683 einzigartige bösartige Cyber-Bedrohungen, wodurch über 150.000 Bedrohungsereignisse verhindert wurden”, heißt es in dem Bericht sagte.

“In den Jahren 2021-22 wird die Fähigkeit allen Commonwealth-Einheiten angeboten.”

Australien ist so schlecht im Cyberbereich

Image: ASD

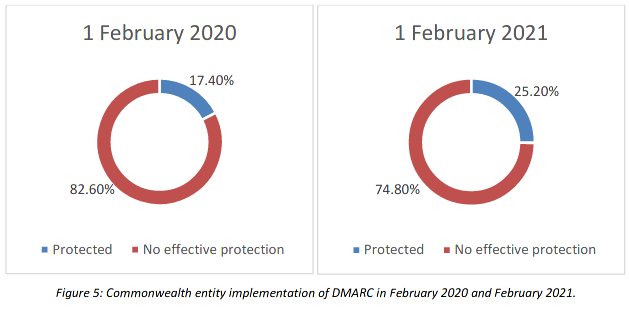

Der Bericht besagt, dass etwa ein Viertel der Unternehmen DMARC jetzt verwenden, um E-Mail-Spoofing zu verhindern.

Im Laufe des Jahres gab ACSC an, auf 434 Cybervorfälle reagiert zu haben, von denen 46% selbst gemeldet wurden und der Rest durch “ACSC-Untersuchungen, Berichterstattung von internationalen Partnern und Dritten und Analyse von a Vielzahl von klassifiziertem und Open-Source-Material”.

Der nächste Bericht wird der Regierung im November 2022 vorgelegt und umfasst den Zeitraum Januar 2021 bis Juni 2022. Ab 2023 konzentrieren sich die Berichte auf die Cyber-Haltung über ein einziges Geschäftsjahr.

Zugehörige Abdeckung

NSW-Cyberstrategie erfordert VorbildfunktionAustraliens Antwort auf die Abwehr von Ransomware ist gute CyberhygieneKolonial-Pipeline-Angriff zur Rechtfertigung der australischen Gesetzesvorlage für kritische InfrastrukturAustralische Regierung will Essential Eight zu einem unverzichtbaren RBA machen, um die Cyber-Resilienz zu erhöhen mit neuem Identitäts- und ZugriffsverwaltungssystemDie wichtigsten IT-Shops der australischen Regierung helfen anderen bei der Cybersicherheit

Verwandte Themen:

Australien Security TV Data Management CXO Data Centers ![]()