![]()

Immagine: ASD

L'Australian Signals Directorate ha pubblicato giovedì un rapporto The Commonwealth Cyber Security Posture nel 2020 che fa riflettere, con uno dei punti luminosi l'uso della scansione da parte dell'Australian Cyber Security Center (ACSC).

Nell'ambito dei suoi programmi di miglioramento dell'igiene informatica (CHIP), l'ACSC è stata in grado di identificare i sistemi MobileIron vulnerabili ed esposti a Internet in tutto il Commonwealth, lo stato e il territorio e i governi locali.

“L'ACSC ha notificato a tutte le entità governative che gestiscono dispositivi vulnerabili i dettagli del dispositivo, la vulnerabilità critica e l'urgente necessità di applicare patch o altrimenti mitigare il rischio”, afferma il rapporto.

“Queste informazioni tempestive e fruibili dall'ACSC hanno permesso ad alcuni enti governativi di prevenire lo sfruttamento avversario dei loro dispositivi MobileIron, in un caso per ore.”

Il rapporto afferma che le vulnerabilità 2020 MobileIron e Citrix hanno avuto alcuni dei tempi di risposta più rapidi prima che iniziassero a comparire tentativi di sfruttamento.

“I rapporti hanno mostrato che gli avversari tentavano di sfruttare queste vulnerabilità entro pochi giorni dal rilascio pubblico dei codici proof-of-concept”, ha affermato.

“Le organizzazioni che non sono in grado di applicare le patch ai propri servizi Internet in modo tempestivo, in particolare VPN e siti Web legacy, devono migliorare la propria capacità di applicazione delle patch. Adozione di software-as-a-service o platform-as-a- gli approcci cloud di servizi ai servizi con connessione a Internet possono essere d'aiuto.”

Questo è un male

Immagine: ASD

Altrove, il rapporto affermava che mentre in termini assoluti la postura cibernetica delle entità del Commonwealth stava migliorando, il cambiamento era glaciale nel 2020.

Ad esempio, il rapporto afferma che le entità stanno migliorando il rafforzamento delle applicazioni, ma solo il 12% delle entità è migliorato. Allo stesso modo, il 10,5% stava eseguendo correttamente il controllo delle applicazioni e il 9,5% in più di entità potrebbe affermare di limitare correttamente i privilegi di amministratore.

La colpa della lentezza è stata attribuita alle entità che continuano a utilizzare sistemi operativi e applicazioni obsoleti e non supportati, a non abbracciare i servizi cloud, alle organizzazioni che non dispongono di strategie di modernizzazione rapide o flessibili, a una carenza di competenze informatiche e alle organizzazioni che continuano a “fraintendere, interpretare erroneamente e in modo incoerente “Gli otto essenziali.

In una risposta del governo presentata mercoledì, il governo sta considerando di rendere l'Essential Eight essenziale per le sue entità.

Questo è molto, molto negativo

Immagine: ASD

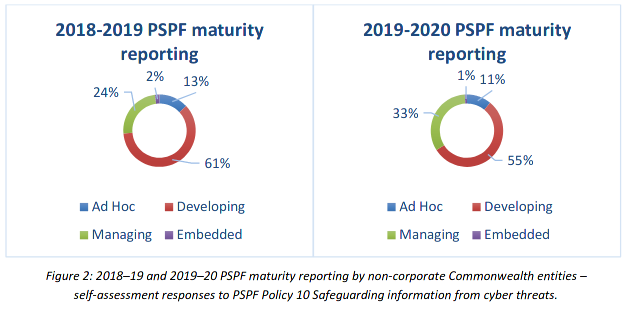

Limitare l'adesione alla sola Top Four degli Essential Eight ha mostrato che l'11% delle organizzazioni segnalato al livello più basso di conformità, seguito dal 55% al secondo passaggio del sistema a quattro fasi, con il 33% al terzo livello e solo l'1% è pienamente conforme.

La policy con il livello di maturità più basso è stata quella di “salvaguardare le informazioni dalle minacce informatiche”.

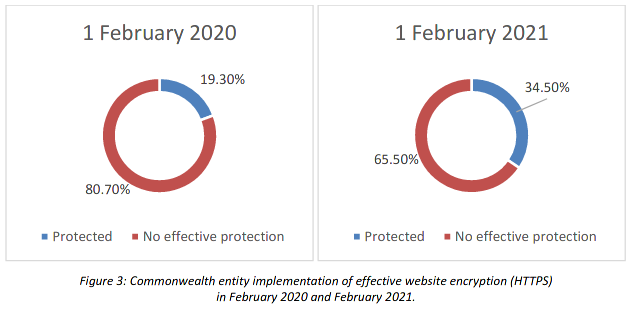

Tra i lati positivi, CHIPs è ora in grado di tracciare “indicatori di igiene informatica” in 71.300 domini governativi attivi del Commonwealth, un miglioramento di 54.300 domini nell'anno da febbraio 2020 e copre i siti di 187 entità.

Nel corso del 2020, i CHIP hanno acquisito la capacità di eseguire la scansione per l'utilizzo di e-mail crittografate; se i siti governativi eseguivano software aggiornato, visualizzavano siti Web predefiniti o utilizzavano certificati scaduti; scansione per vulnerabilità critiche; e fornire consulenza agli enti governativi a tutti i livelli sui servizi che hanno a disposizione per Internet in senso ampio.

Durante l'anno, ACSC ha creato un Protective Domain Name System che blocca i domini associati a malware, ransomware, attacchi di phishing e altri contenuti dannosi.

“Durante il progetto pilota, l'ACSC ha elaborato circa 2 miliardi di query da otto entità del Commonwealth nel periodo da aprile a dicembre 2020 e ha bloccato 4683 minacce informatiche dannose uniche, prevenendo oltre 150.000 eventi di minaccia”, si legge nel rapporto disse.

“Nel 2021-22, la capacità sarà offerta a tutte le entità del Commonwealth”.

L'Australia è così incapace di cyber

Immagine: ASD

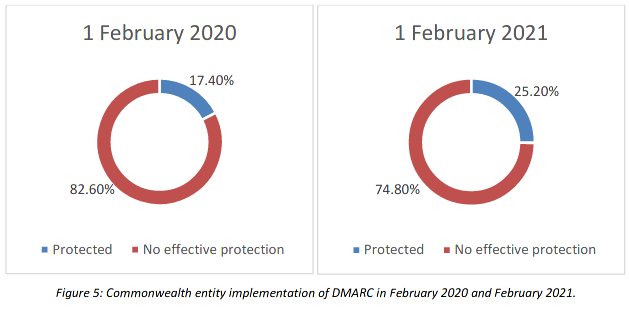

Il rapporto ha affermato che circa un quarto delle entità utilizza ora DMARC per prevenire lo spoofing delle e-mail.

Durante l'anno, ACSC ha dichiarato di aver risposto a 434 incidenti informatici, di cui il 46% auto-segnalati e il resto è stato trovato attraverso “indagini ACSC, segnalazioni di partner internazionali e terze parti e analisi di un varietà di materiale classificato e open-source”.

Il prossimo rapporto sarà consegnato al governo nel novembre 2022 e coprirà da gennaio 2021 a giugno 2022. Dal 2023, i rapporti si concentreranno sulla postura informatica in un singolo anno finanziario.

Copertura correlata

La strategia informatica del NSW richiede che il governo dia l'esempio La risposta dell'Australia per contrastare il ransomware è una buona igiene informaticaAttacco della pipeline coloniale utilizzato per giustificare il progetto di legge sulle infrastrutture critiche dell'AustraliaIl governo australiano cerca di rendere Essential Eight essenzialeRBA per rafforzare la resilienza informatica con un nuovo sistema di gestione dell'identità e degli accessiI principali negozi IT del governo australiano per aiutare gli altri con la sicurezza informatica

Argomenti correlati:

Australia Security TV Data Management CXO Data Centers ![]()