![]()

Forscher haben einen detaillierten Einblick in die Funktionsweise von LockBit, einer der neueren Ransomware-Gruppen auf dem Markt, gegeben.

Ransomware ist zu einer der störendsten Formen geworden von Cyberangriffen in diesem Jahr. Bereits 2017, mit dem weltweiten WannaCry-Ausbruch, sahen wir zum ersten Mal die schwerwiegenden Störungen, die die Malware verursachen könnte, und 2021 scheint sich nichts zum Besseren geändert zu haben.

Allein in diesem Jahr haben wir bisher die Ransomware-Katastrophe Colonial Pipeline erlebt, die in Teilen der USA zu Engpässen bei der Kraftstoffversorgung geführt hat. anhaltende Probleme bei Irlands nationalem Gesundheitsdienst und systematische Unterbrechung des Fleischverarbeitergiganten JBS aufgrund der Malware.

Ransomware-Betreiber setzen Malware ein, die Systeme verschlüsseln und sperren kann, und können während eines Angriffs auch vertrauliche Daten stehlen. Anschließend wird die Zahlung eines Entschlüsselungsschlüssels verlangt.

Sie verlieren sekundenschnell Geld, während ihre Systeme nicht reagieren, und können dann einer zweiten Salve ausgesetzt sein, die den Druck erhöhen soll – die Gefahr, dass Unternehmensdaten entweder durchgesickert oder online über sogenannte Leak-Sites in den USA verkauft werden dunkles Netz.

Ransomware-Angriffe werden bis 2031 voraussichtlich weltweit 265 Milliarden US-Dollar kosten, und die Auszahlungen erreichen heute üblicherweise Millionen von US-Dollar – wie im Fall von JBS. Es gibt jedoch keine Garantie dafür, dass Entschlüsselungsschlüssel ihren Zweck erfüllen oder dass eine einmalige Zahlung bedeutet, dass eine Organisation nicht erneut getroffen wird.

Eine diese Woche veröffentlichte Cybereason-Umfrage ergab, dass bis zu 80 % der Unternehmen, die Ransomware zum Opfer fielen und dafür bezahlten, einen zweiten Angriff erlebt haben – möglicherweise von denselben Bedrohungsakteuren.

Die Bedrohung durch Ransomware für Unternehmen und kritische Versorgungsunternehmen ist so ernst geworden, dass das Thema während eines Treffens zwischen US-Präsident Joe Biden und dem russischen Präsidenten Wladimir Putin auf dem Genfer Gipfel angesprochen wurde.

Jede Gruppe hat einen anderen Modus Operandi und Ransomware-Betreiber gehen ständig in den Ruhestand oder schließen sich der Gruppe an, oft über ein Ransomware-as-a-Service (RaaS)-Partnermodell.

Am Freitag veröffentlichte das Prodaft Threat Intelligence (PTI)-Team einen Bericht (.PDF) zu LockBit und seinen verbundenen Unternehmen.

Den Untersuchungen zufolge betreibt LockBit, von dem angenommen wird, dass es zuvor unter dem Namen ABCD agierte, eine RaaS-Struktur, die Affiliate-Gruppen ein zentrales Kontrollpanel bietet, um neue LockBit-Beispiele zu erstellen, ihre Opfer zu verwalten, Blog-Posts zu veröffentlichen und auch Statistiken über die Erfolg – oder Misserfolg – ihrer Angriffsversuche.

Die Untersuchung ergab, dass LockBit-Partner am häufigsten den Remote Desktop Protocol (RDP)-Zugriff auf Server als ersten Angriffsvektor kaufen, obwohl sie möglicherweise auch typische Phishing- und Credential Stuffing-Techniken verwenden.

“Diese Art von maßgeschneiderten Zugangsdiensten können bereits ab 5 US-Dollar erworben werden, was diesen Ansatz für Partner sehr lukrativ macht”, bemerkt Prodaft.

Auch Exploits werden verwendet, um anfällige Systeme zu kompromittieren, einschließlich Fortinet VPN-Schwachstellen, die nicht auf Zielcomputern gepatcht wurden.

Forensische Untersuchungen von Maschinen, die von LockBit-Partnern angegriffen wurden, zeigen, dass Bedrohungsgruppen oft zuerst versuchen, „geschäftskritische“ Systeme wie NAS-Geräte, Backup-Server und Domänencontroller zu identifizieren. Dann beginnt die Datenexfiltration und Pakete werden normalerweise auf Dienste wie die Cloud-Speicherplattform von MEGA hochgeladen.

Ein LockBit-Beispiel wird dann manuell bereitgestellt und die Dateien werden mit einem generierten AES-Schlüssel verschlüsselt. Backups werden gelöscht und der Systemhintergrund wird in eine Lösegeldforderung geändert, die einen Link zu einer .onion-Websiteadresse enthält, um Entschlüsselungssoftware zu kaufen.

Die Website bietet auch eine “Testversion” zur Entschlüsselung an, bei der eine Datei – mit einer Größe von weniger als 256 KB – kostenlos entschlüsselt werden kann.

Dies soll jedoch nicht nur zeigen, dass eine Entschlüsselung möglich ist. Eine verschlüsselte Datei muss für verbundene Unternehmen eingereicht werden, um einen Entschlüsseler für dieses bestimmte Opfer zu generieren.

Wenn sich Opfer melden, können Angreifer ein Chat-Fenster im LockBit-Panel öffnen, um mit ihnen zu sprechen. Gespräche beginnen oft mit der Lösegeldforderung, der Zahlungsfrist, der Methode – normalerweise in Bitcoin (BTC) – und Anweisungen zum Kauf von Kryptowährung.

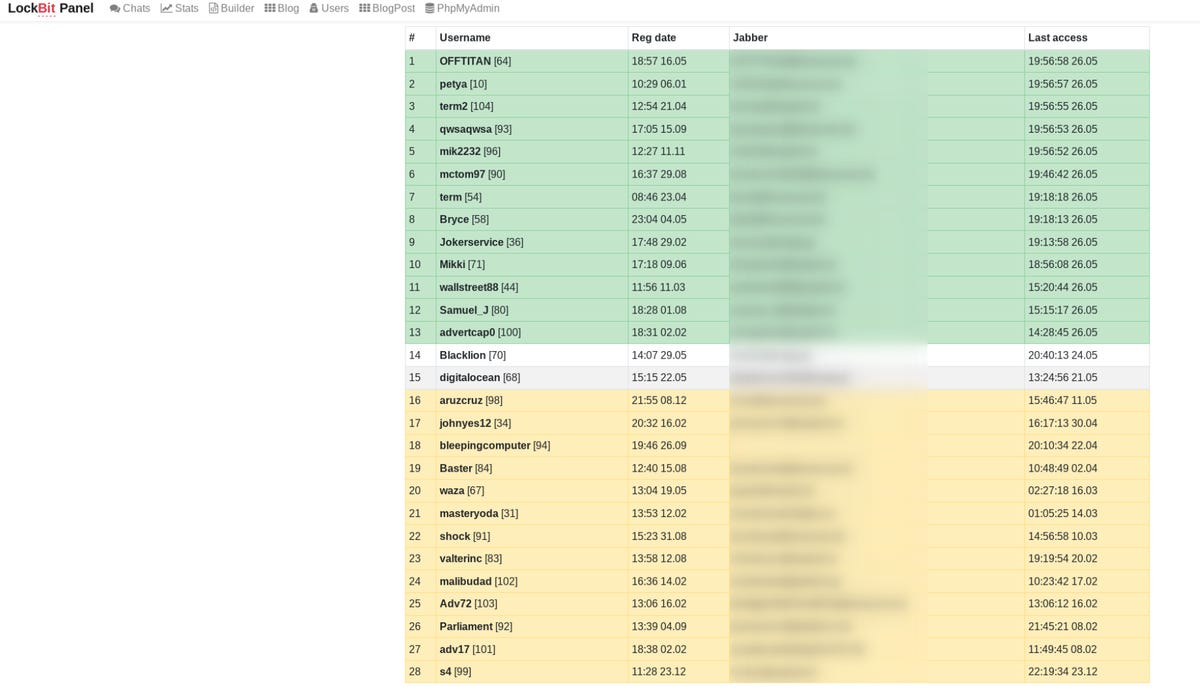

Prodaft konnte Zugang zum LockBit-Panel erhalten und dabei die Benutzernamen der Partner, die Anzahl der Opfer, Registrierungsdaten und Kontaktdaten preisgeben.

Produkt

Produkt Das Forschungsteam sagt, dass Hinweise in den Namen und Adressen der Partner darauf hindeuten, dass einige möglicherweise auch bei Babuk und REvil, zwei anderen RaaS-Gruppen, angemeldet sind – die Ermittlungen dauern jedoch an.

Im Durchschnitt fordern LockBit-Partner ungefähr 85.000 US-Dollar von jedem Opfer, von denen 10 bis 30 % an die RaaS-Betreiber gehen, und die Ransomware hat Tausende von Geräten weltweit infiziert. Über 20 % der Opfer auf dem Dashboard stammten aus dem Software- und Dienstleistungssektor.

„Gewerbliche und professionelle Dienstleistungen sowie der Transportsektor sind ebenfalls stark im Fokus der LockBit-Gruppe“, sagt Prodaft. “Allerdings ist zu beachten, dass der Wert des Lösegelds vom Affiliate nach verschiedenen Überprüfungen über Online-Dienste ermittelt wird. Dieser Wert hängt nicht nur von der Branche des Opfers ab.”

Zum Zeitpunkt des Schreibens war die Leck-Site von LockBit nicht verfügbar. Nachdem sie die Systeme von LockBit infiltriert hatten, entschlüsselten die Forscher alle zugänglichen Opfer auf der Plattform.

Anfang dieses Monats berichtete Bleeping Computer, dass LockBit ein Neuzugang in einem von Maze beaufsichtigten Ransomware-Kartell war. Prodaft sagte gegenüber ZDNet, dass “da mehrere LockBit-Partner auch für andere Ransomware-Gruppen arbeiten, eine Zusammenarbeit sehr wahrscheinlich ist.”

Frühere und verwandte Berichterstattung

Biden und Putin streiten über Cybersicherheit und Ransomware in Genf Summit

Die meisten Unternehmen sehen sich einem zweiten Ransomware-Angriff ausgesetzt, nachdem sich der erste ausgezahlt hat

Ransomware ist die größte Cybersicherheitsbedrohung, der wir ausgesetzt sind, warnt der Cyber-Chef

Haben Sie einen Tipp? Kontaktieren Sie uns sicher über WhatsApp | Signal unter +447713 025 499 oder drüben bei Keybase: charlie0

Verwandte Themen:

Sicherheit TV-Datenverwaltung CXO-Rechenzentren ![]()