![]()

I ricercatori hanno fornito uno sguardo approfondito su come opera LockBit, uno dei nuovi gruppi di ransomware sulla scena.

Il ransomware è diventato una delle forme più dirompenti di attacchi informatici quest'anno. È stato nel 2017 con l'epidemia globale di WannaCry che abbiamo visto per la prima volta la grave interruzione che il malware potrebbe causare e nel 2021 nulla sembra essere cambiato in meglio.

Solo quest'anno, finora abbiamo assistito al disastro del ransomware Colonial Pipeline che ha causato carenze di rifornimento di carburante in alcune parti degli Stati Uniti; problemi in corso presso il servizio sanitario nazionale irlandese e interruzioni sistematiche per il gigante della lavorazione della carne JBS a causa del malware.

Gli operatori ransomware distribuiranno malware in grado di crittografare e bloccare i sistemi e potrebbero anche rubare dati riservati durante un attacco. Il pagamento viene quindi richiesto in cambio di una chiave di decrittazione.

Perdendo denaro ogni secondo mentre i loro sistemi non rispondono, gli attori aziendali vittime possono quindi essere soggetti a una seconda salva progettata per accumulare la pressione: la minaccia che i dati aziendali vengano trapelati o venduti online attraverso i cosiddetti siti di fuga nel rete oscura.

Si prevede che gli attacchi ransomware costeranno $ 265 miliardi in tutto il mondo entro il 2031 e i pagamenti ora raggiungono comunemente milioni di dollari, come nel caso di JBS. Tuttavia, non vi è alcuna garanzia che le chiavi di decrittazione siano adatte allo scopo o che pagare una volta significhi che un'organizzazione non verrà più colpita.

Un sondaggio Cybereason pubblicato questa settimana ha suggerito che fino all'80% delle aziende che sono state vittime di ransomware e hanno pagato hanno subito un secondo attacco, potenzialmente dagli stessi attori delle minacce.

La minaccia del ransomware per le aziende e le utility critiche è diventata così grave che la questione è stata sollevata durante un incontro tra il presidente degli Stati Uniti Joe Biden e il presidente russo Vladimir Putin al vertice di Ginevra.

Ogni gruppo ha un modus operandi diverso e gli operatori di ransomware si “ritirano” o si uniscono costantemente, spesso attraverso un modello di affiliazione Ransomware-as-a-Service (RaaS).

Venerdì, il team di Prodaft Threat Intelligence (PTI) ha pubblicato un rapporto (.PDF) che esplora LockBit e le sue affiliate.

Secondo la ricerca, LockBit, che si ritiene abbia precedentemente operato con il nome ABCD, gestisce una struttura RaaS che fornisce ai gruppi affiliati un pannello di controllo centrale per creare nuovi campioni LockBit, gestire le loro vittime, pubblicare post di blog e anche raccogliere statistiche riguardanti il successo – o fallimento – dei loro tentativi di attacco.

L'indagine ha rivelato che gli affiliati LockBit molto spesso acquisteranno l'accesso Remote Desktop Protocol (RDP) ai server come vettore di attacco iniziale, sebbene possano anche utilizzare tecniche tipiche di phishing e riempimento delle credenziali.

“Questi tipi di servizi di accesso personalizzati possono essere acquistati a partire da $ 5, rendendo così questo approccio molto redditizio per gli affiliati”, osserva Prodaft.

Anche gli exploit vengono utilizzati per compromettere i sistemi vulnerabili, comprese le vulnerabilità di Fortinet VPN che non sono state corrette sulle macchine di destinazione.

Le indagini forensi sulle macchine attaccate dagli affiliati LockBit mostrano che i gruppi di minacce spesso cercheranno prima di identificare i sistemi “mission-critical”, inclusi dispositivi NAS, server di backup e controller di dominio. Quindi inizia l'esfiltrazione dei dati e i pacchetti vengono solitamente caricati su servizi che includono la piattaforma di archiviazione cloud di MEGA.

Un campione LockBit viene quindi distribuito manualmente e i file vengono crittografati con una chiave AES generata. I backup vengono eliminati e lo sfondo del sistema viene modificato in una richiesta di riscatto contenente un collegamento all'indirizzo di un sito Web .onion per l'acquisto di software di decrittazione.

Il sito Web offre anche una “prova” di decrittazione in cui un file, con una dimensione inferiore a 256 KB, può essere decrittografato gratuitamente.

Tuttavia, questo non è solo per dimostrare che la decrittazione è possibile. È necessario inviare un file crittografato affinché gli affiliati generino un decryptor per quella particolare vittima.

Se le vittime contattano, gli aggressori possono aprire una finestra di chat nel pannello LockBit per parlare con loro. Le conversazioni iniziano spesso con la richiesta di riscatto, la scadenza del pagamento, il metodo (di solito in Bitcoin (BTC)) e le istruzioni su come acquistare criptovaluta.

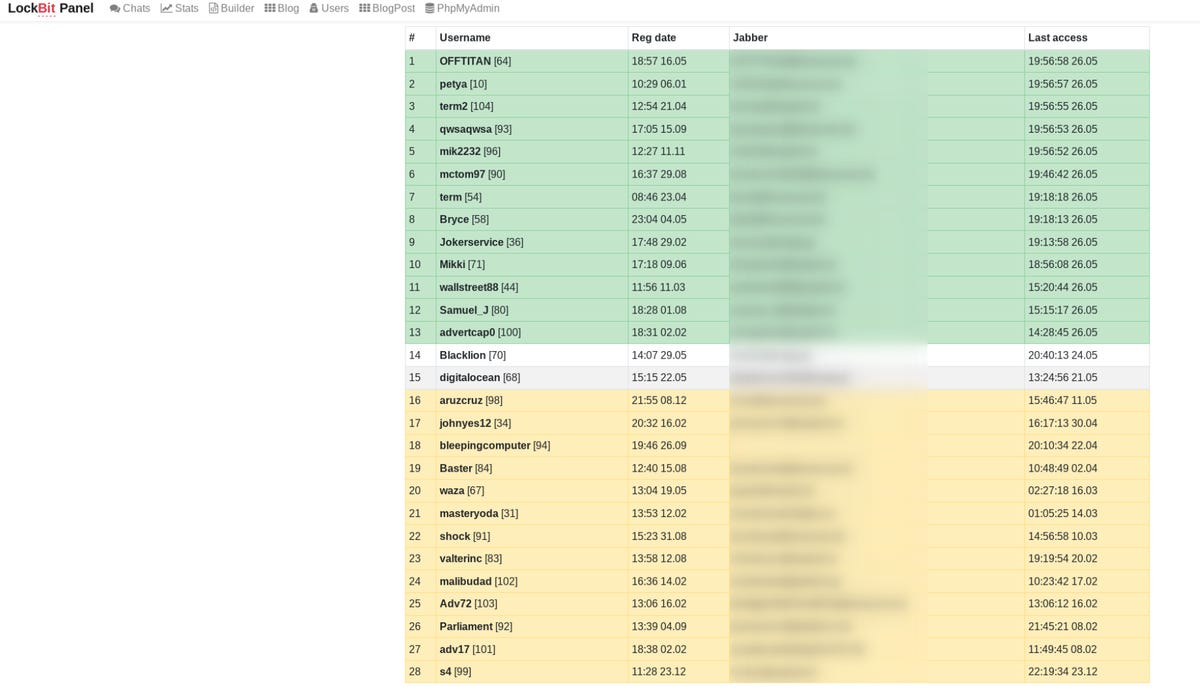

Prodaft è stata in grado di ottenere l'accesso al pannello LockBit, rivelando i nomi utente degli affiliati, il numero di vittime, le date di registrazione e i dettagli di contatto.

Prodaft

Prodaft Il team di ricerca afferma che gli indizi all'interno dei nomi e degli indirizzi degli affiliati suggeriscono che alcuni potrebbero anche essere iscritti a Babuk e REvil, altri due gruppi RaaS, tuttavia l'indagine è in corso.

In media, gli affiliati di LockBit richiedono circa 85.000 dollari a ciascuna vittima, il 10-30% dei quali va agli operatori RaaS, e il ransomware ha infettato migliaia di dispositivi in tutto il mondo. Oltre il 20% delle vittime sul cruscotto era nel settore del software e dei servizi.

“Anche i servizi commerciali e professionali, nonché il settore dei trasporti, sono altamente presi di mira dal gruppo LockBit”, afferma Prodaft. “Va però precisato che il valore del riscatto viene determinato dall'affiliato dopo vari controlli utilizzando i servizi online. Tale valore non dipende esclusivamente dal settore della vittima”.

Al momento della stesura, il sito di leak di LockBit non era disponibile. Dopo essersi infiltrati nei sistemi di LockBit, i ricercatori hanno decifrato tutte le vittime accessibili sulla piattaforma.

All'inizio di questo mese, Bleeping Computer ha riferito che LockBit era un nuovo concorrente di un cartello di ransomware supervisionato da Maze. Prodaft ha dichiarato a ZDNet che, poiché “hanno rilevato che diversi affiliati LockBit stanno lavorando anche per altri gruppi di ransomware, è molto probabile che vi sia collaborazione”. summit

La maggior parte delle aziende subisce un secondo attacco ransomware dopo aver pagato per primo

Il ransomware è la principale minaccia alla sicurezza informatica che affrontiamo, avverte il capo informatico

Hai un consiglio? Mettiti in contatto in modo sicuro tramite WhatsApp | Segnale al +447713 025 499 o tramite Keybase: charlie0

Argomenti correlati:

Security TV Data Management CXO Data Center ![]()