![]()

Les chercheurs ont examiné en détail le fonctionnement de LockBit, l'un des groupes de ransomwares les plus récents sur la scène.

Les ransomwares sont devenus l'une des formes de cyberattaques les plus perturbatrices cette année. C'est en 2017 avec l'épidémie mondiale de WannaCry que nous avons vu pour la première fois les graves perturbations que les logiciels malveillants pourraient causer, et en 2021, rien ne semble avoir changé pour le mieux.

Cette année seulement, jusqu'à présent, nous avons assisté à la catastrophe du ransomware Colonial Pipeline qui a provoqué des pénuries de carburant dans certaines parties des États-Unis ; problèmes persistants au service de santé national d'Irlande et interruption systématique du géant de la transformation de viande JBS en raison du logiciel malveillant.

Les opérateurs de ransomware déploieront des logiciels malveillants capables de chiffrer et de verrouiller les systèmes, et ils peuvent également voler des données confidentielles lors d'une attaque. Le paiement est alors exigé en échange d'une clé de déchiffrement.

Perdant de l'argent à la seconde alors que leurs systèmes ne répondent pas, les entreprises victimes peuvent alors être soumises à une deuxième salve conçue pour augmenter la pression – la menace que les données de l'entreprise soient divulguées ou vendues en ligne via des sites de fuite dans le toile sombre.

Les attaques de ransomware devraient coûter 265 milliards de dollars dans le monde d'ici 2031, selon Cybersecurity Ventures, et les paiements atteignent désormais généralement des millions de dollars, comme dans le cas de JBS. Cependant, il n'y a aucune garantie que les clés de déchiffrement soient adaptées à l'usage prévu ou que payer une fois signifie qu'une organisation ne sera plus touchée.

Une enquête Cybereason publiée cette semaine a suggéré que jusqu'à 80% des entreprises qui sont tombées en proie à un ransomware et ont payé ont subi une deuxième attaque – potentiellement par les mêmes acteurs de la menace.

La menace des ransomwares pour les entreprises et les services publics critiques est devenue suffisamment sérieuse pour que la question ait été soulevée lors d'une réunion entre le président américain Joe Biden et le président russe Vladimir Poutine lors du sommet de Genève.

Chaque groupe a un mode opératoire différent et les opérateurs de ransomware prennent constamment leur retraite ou rejoignent le giron, souvent via un modèle d'affiliation Ransomware-as-a-Service (RaaS).

Vendredi, l'équipe Prodaft Threat Intelligence (PTI) a publié un rapport (.PDF) explorant LockBit et ses filiales.

Selon la recherche, LockBit, qui aurait déjà opéré sous le nom ABCD, exploite une structure RaaS qui fournit aux groupes affiliés un panneau de contrôle central pour créer de nouveaux échantillons LockBit, gérer leurs victimes, publier des articles de blog et également extraire des statistiques concernant le le succès – ou l'échec – de leurs tentatives d'attaque.

L'enquête a révélé que les affiliés de LockBit achètent le plus souvent un accès RDP (Remote Desktop Protocol) aux serveurs comme vecteur d'attaque initial, bien qu'ils puissent également utiliser des techniques typiques de phishing et de bourrage d'informations d'identification.

“Ces types de services d'accès personnalisés peuvent être achetés pour aussi peu que 5 $, ce qui rend cette approche très lucrative pour les affiliés”, note Prodaft.

Les exploits sont également utilisés pour compromettre les systèmes vulnérables, y compris les vulnérabilités Fortinet VPN qui n'ont pas été corrigées sur les machines cibles.

Les enquêtes médico-légales sur les machines attaquées par les filiales de LockBit montrent que les groupes de menaces essaient souvent d'abord d'identifier les systèmes « critiques », y compris les périphériques NAS, les serveurs de sauvegarde et les contrôleurs de domaine. L'exfiltration des données commence alors et les packages sont généralement téléchargés vers des services, notamment la plate-forme de stockage en nuage de MEGA.

Un échantillon LockBit est ensuite déployé manuellement et les fichiers sont chiffrés avec une clé AES générée. Les sauvegardes sont supprimées et le fond d'écran du système est remplacé par une demande de rançon contenant un lien vers une adresse de site Web .onion pour acheter un logiciel de décryptage.

Le site Web propose également un “essai” de décryptage, dans lequel un fichier – d'une taille inférieure à 256 Ko – peut être décrypté gratuitement.

Cependant, il ne s'agit pas seulement de montrer que le décryptage est possible. Un fichier crypté doit être soumis aux affiliés pour générer un décrypteur pour cette victime particulière.

Si les victimes contactent, les attaquants peuvent ouvrir une fenêtre de discussion dans le panneau LockBit pour leur parler. Les conversations commenceront souvent par la demande de rançon, la date limite de paiement, la méthode – généralement en Bitcoin (BTC) – et les instructions sur la façon d'acheter de la crypto-monnaie.

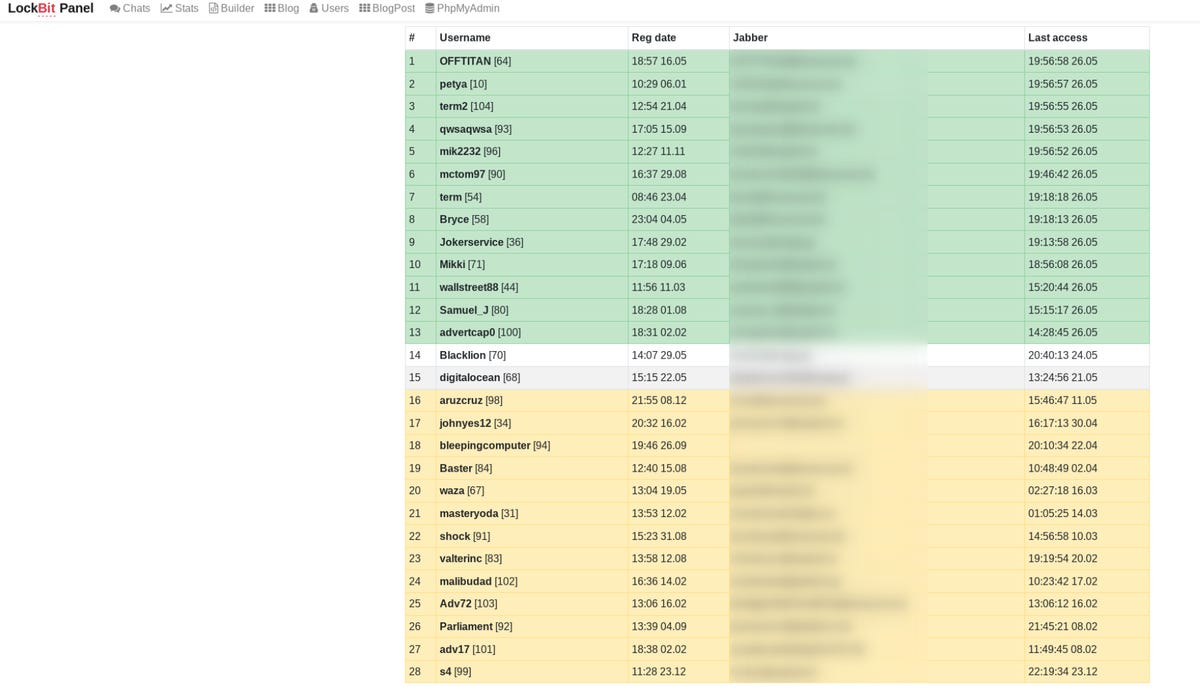

Prodaft a pu accéder au panneau LockBit, révélant les noms d'utilisateur des affiliés, le nombre de victimes, les dates d'enregistrement et les coordonnées.

Prodaft

Prodaft L'équipe de recherche affirme que des indices dans les noms et adresses des affiliés suggèrent que certains pourraient également être inscrits auprès de Babuk et REvil, deux autres groupes RaaS. Cependant, l'enquête est en cours.

En moyenne, les affiliés de LockBit demandent environ 85 000 $ à chaque victime, dont 10 à 30 % vont aux opérateurs RaaS, et le ransomware a infecté des milliers d'appareils dans le monde. Plus de 20% des victimes sur le tableau de bord étaient dans le secteur des logiciels et services.

« Les services commerciaux et professionnels ainsi que le secteur des transports sont également très ciblés par le groupe LockBit », déclare Prodaft. “Cependant, il convient de noter que la valeur de la rançon est déterminée par l'affilié après diverses vérifications à l'aide de services en ligne. Cette valeur ne dépend pas uniquement du secteur de la victime.”

Au moment de la rédaction, le site de fuite de LockBit n'était pas disponible. Après avoir infiltré les systèmes de LockBit, les chercheurs ont décrypté toutes les victimes accessibles sur la plateforme.

Plus tôt ce mois-ci, Bleeping Computer a rapporté que LockBit était un nouveau venu dans un cartel de ransomware supervisé par Maze. Prodaft a déclaré à ZDNet que, comme ils “ont détecté que plusieurs affiliés de LockBit travaillent également pour d'autres groupes de ransomware, une collaboration est très probable”. sommet

La plupart des entreprises sont confrontées à une deuxième attaque de ransomware après avoir payé la première

Les ransomwares sont la principale menace de cybersécurité à laquelle nous sommes confrontés, avertit le cyberchef

Avez-vous un conseil ? Contactez-nous en toute sécurité via WhatsApp | Signalez au +447713 025 499, ou à Keybase : charlie0

Sujets connexes :

Sécurité Gestion des données TV Centres de données CXO ![]()