av Martin Brinkmann 22. juli 2021 i Windows 10, Windows 11 – Ingen kommentarer

Tidligere denne uken oppdaget sikkerhetsforskere et sårbarhet i nyere versjoner av Microsofts Windows-operativsystem som gjør det mulig for angripere å kjøre kode med systemrettigheter hvis de utnyttes med hell.

Altfor tillatte tilgangskontrollister (ACL-er) på noen systemfiler, inkludert databasen Security Accounts Manager (SAM), forårsaker problemet.

En artikkel om CERT gir ytterligere informasjon. I følge det får BUILTIN/brukere-gruppen RX-tillatelse (Read Execute) til filer i% windir% system32 config.

Hvis Volume Shadow Copies (VSS) er tilgjengelig på systemstasjonen, kan ikke-privilegerte brukere utnytte sårbarheten for angrep som kan omfatte å kjøre programmer, slette data, opprette nye kontoer, trekke ut kontopassordhash, få DPAPI-datamaskinøkler og mer. p>

I følge CERT opprettes VSS-skyggekopier automatisk på systemstasjoner med 128 gigabyte eller mer lagringsplass når Windows-oppdateringer eller MSI-filer er installert.

Administratorer kan kjøre vssadmin-listeskygger fra en forhøyet ledetekst for å sjekke om skyggekopier er tilgjengelige.

Microsoft erkjente problemet i CVE-2021-36934, vurderte alvorlighetsgraden av sårbarheten som viktig, den nest høyeste alvorlighetsgraden, og bekreftet at installasjoner av Windows 10 versjon 1809, 1909, 2004, 20H2 og 21H1, Windows 11 og Windows Server er påvirket av sårbarheten.

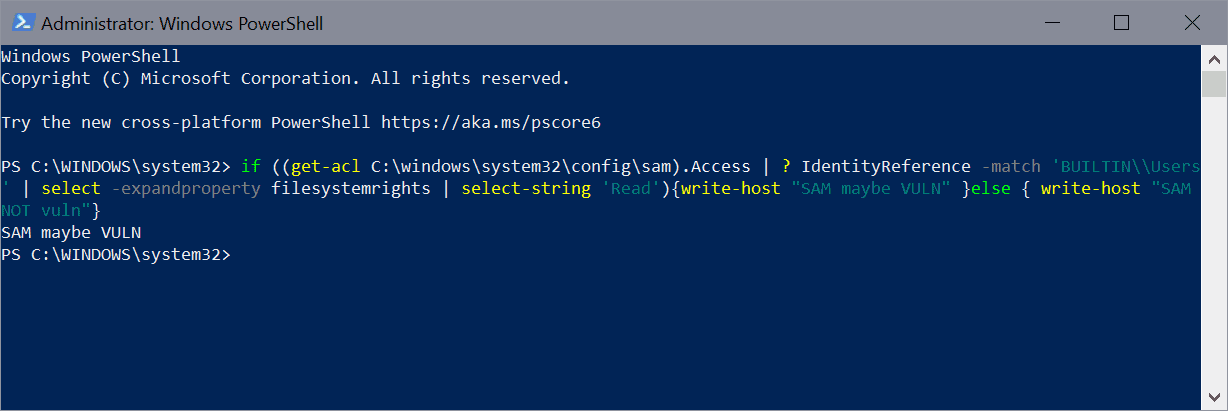

Test om systemet ditt kan bli påvirket av HiveNightmare

- Bruk hurtigtasten Windows-X for å vise den “hemmelige” menyen på maskinen.

- Velg Windows PowerShell (admin).

- Kjør følgende kommando: if ((get-acl C: windows system32 config sam) .Access |? IdentityReference -match 'BUILTIN \ Users' | select -expandproperty filesystemrights | select-string 'Read') {skriv-vert “SAM kanskje VULN “} annet {skrivvert” SAM NOT vuln “}

Hvis “Sam kanskje VULN” returneres, påvirkes systemet av sårbarheten (via Twitter-bruker Dray Agha)

Her er et annet alternativ for å sjekke om systemet er sårbart for potensielle angrep:

- Velg Start.

- Skriv cmd

- Velg ledetekst.

- Kjør icacls% windir% system32 config sam

Et sårbart system inkluderer linjen BUILTIN Users: (I) (RX) i utgangen. Ikke-sårbart system vil vise meldingen “tilgang nektes”.

Løsning for sikkerhetsproblemet HiveNightmare

Microsoft publiserte en løsning på sitt nettsted for å beskytte enheter mot potensiell utnyttelse.

Administratorer kan aktivere ACL-arv for filer i% windir% system32 config i henhold til Microsoft.

- Velg Start

- Skriv cmd.

- Velg Kjør som administrator.

- Bekreft UAC-ledeteksten.

- Kjør icacls% windir% system32 config *. */arv: e

- vssadmin slette skygger/for = c:/Stille

- skygger for vssadminliste

Kommando 5 muliggjør ACL-arv. Kommando 6 sletter skyggekopier som eksisterer, og Kommando 7 bekrefter at alle skyggekopier er slettet.

Nå er du : påvirkes systemet ditt?