di Martin Brinkmann il 22 luglio 2021 in Windows 10, Windows 11 – Nessun commento

All'inizio di questa settimana, i ricercatori di sicurezza hanno scoperto una vulnerabilità nelle versioni recenti del sistema operativo Windows di Microsoft che consente agli aggressori di eseguire codice con privilegi di sistema se sfruttato con successo.

Elenchi di controllo di accesso (ACL) eccessivamente permissivi su alcuni file di sistema, incluso il database Security Accounts Manager (SAM), stanno causando il problema.

Un articolo su CERT fornisce ulteriori informazioni. In base ad esso, il gruppo BUILTIN/Users riceve l'autorizzazione RX (Read Execute) per i file in %windir%system32config.

Se nell'unità di sistema sono disponibili copie shadow del volume (VSS), gli utenti senza privilegi possono sfruttare la vulnerabilità per attacchi che possono includere l'esecuzione di programmi, l'eliminazione di dati, la creazione di nuovi account, l'estrazione di hash delle password dell'account, ottenere chiavi del computer DPAPI e altro ancora.

Secondo CERT, le copie shadow VSS vengono create automaticamente su unità di sistema con 128 Gigabyte o più di spazio di archiviazione quando vengono installati aggiornamenti di Windows o file MSI.

Gli amministratori possono eseguire le shadow dell'elenco vssadmin da un livello elevato prompt dei comandi per verificare se sono disponibili copie shadow.

Microsoft ha riconosciuto il problema in CVE-2021-36934, ha valutato la gravità della vulnerabilità come importante, il secondo livello di gravità più alto e ha confermato che le installazioni di Windows 10 versione 1809, 1909, 2004, 20H2 e 21H1, Windows 11 e Windows Server interessati dalla vulnerabilità.

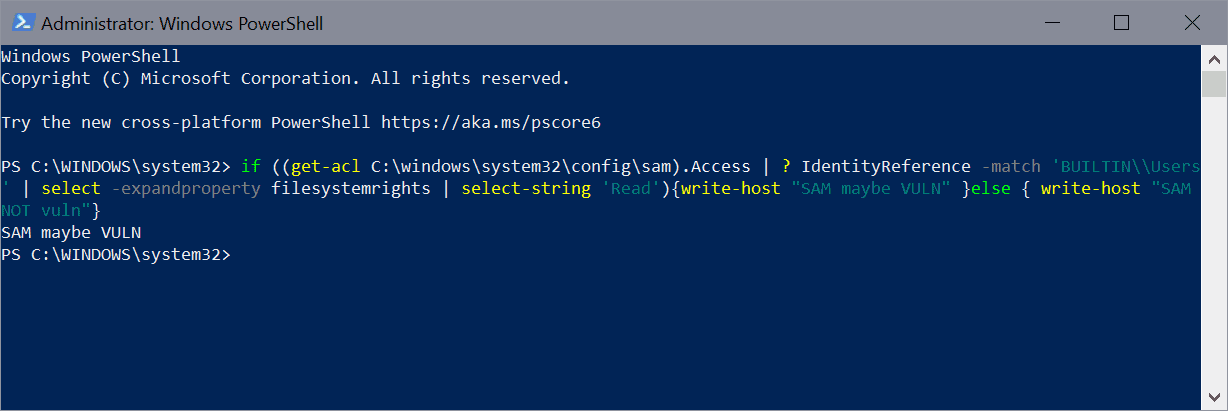

Verifica se il tuo sistema potrebbe essere interessato da HiveNightmare

- Utilizzare la scorciatoia da tastiera Windows-X per visualizzare il menu “segreto” sulla macchina.

- Selezionare Windows PowerShell (admin).

- Eseguire il comando seguente: if ((get-acl C:windowssystem32configsam).Access | ? IdentityReference -match 'BUILTIN\Users' | select -expandproperty filesystemrights | select-string 'Read'){write-host “SAM forse VULN” }else { write-host “SAM NOT vuln”}

Se viene restituito “Sam forse VULN”, il sistema è interessato dalla vulnerabilità (tramite l'utente di Twitter Dray Agha)

Ecco una seconda opzione per verificare se il sistema è vulnerabile a potenziali attacchi:

- Seleziona Start.

- Digita cmd

- Seleziona Prompt dei comandi.

- Esegui icacls %windir%system32configsam

Un sistema vulnerabile include la riga BUILTINUsers:(I)(RX) nell'output. Il sistema non vulnerabile visualizzerà un messaggio “Accesso negato”.

Soluzione per il problema di sicurezza di HiveNightmare

Microsoft ha pubblicato una soluzione alternativa sul suo sito Web per proteggere i dispositivi da potenziali exploit.

Gli amministratori possono abilitare l'ereditarietà ACL per i file in %windir%system32config secondo Microsoft.

- Seleziona Start

- Digita cmd.

- Scegli Esegui come amministratore.

- Conferma il prompt UAC.

- Esegui icacls %windir%system32config*.* /inheritance:e

- vssadmin delete shadows /for=c: /Quiet

- vssadmin list shadows

Il comando 5 abilita l'interheritance ACL. Il comando 6 elimina le copie shadow esistenti e il comando 7 verifica che tutte le copie shadow siano state eliminate.

Ora tu: il tuo sistema è interessato?