![]()

Kaseya, ein IT-Lösungsentwickler für MSPs und Unternehmenskunden, gab am 2. Juli, am Wochenende des amerikanischen Unabhängigkeitstags, bekannt, dass es Opfer eines Cyberangriffs geworden ist.

Wer ist verantwortlich?

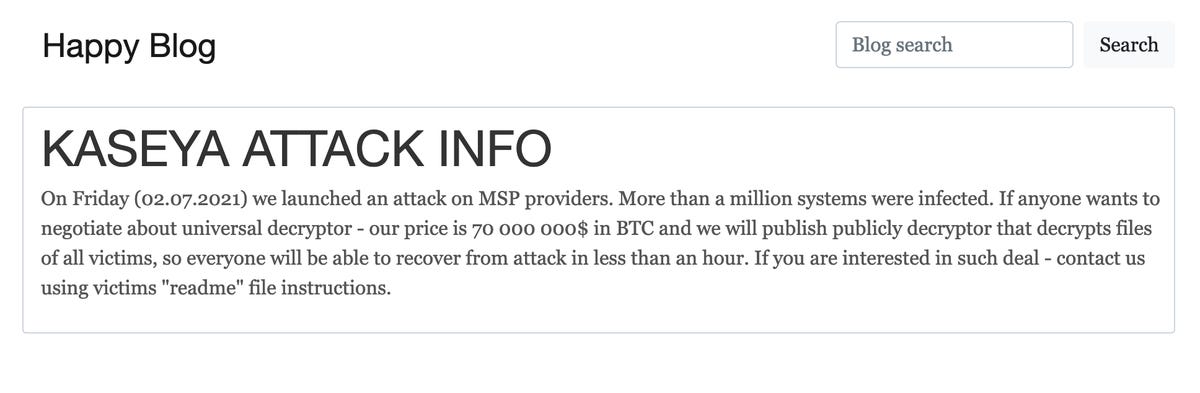

Der Cyberangriff wurde der Ransomware-Gruppe REvil/Sodinikibi zugeschrieben, die auf ihrer Dark Web-Leak-Site “Happy Blog” die Verantwortung übernommen hat.

In einem Update vom Wochenende gehen die Betreiber davon aus, dass sie Verbindungen haben nach Russland, behauptete, mehr als “eine Million” Systeme seien infiziert worden.

REvil hat einen angeblich universellen Entschlüsselungsschlüssel angeboten, der alle verschlüsselten Systeme entsperren kann, zum Schnäppchenpreis von 70 Millionen US-Dollar in der Kryptowährung Bitcoin (BTC).

REvil wurde zuvor mit Ransomware-Angriffen gegen Unternehmen wie JBS, Travelex und Acer in Verbindung gebracht.

Wie lauten die Zahlungsbedingungen für Ransomware?

Der Ransomware-Hinweis behauptet, dass Dateien “verschlüsselt und derzeit nicht verfügbar” sind. Berichten zufolge wurde eine Dateierweiterung .csruj verwendet. Die Betreiber fordern eine Zahlung im Gegenzug für einen Entschlüsselungsschlüssel und eine „Freebie“-Dateientschlüsselung ist ebenfalls auf dem Tisch, um zu beweisen, dass der Entschlüsselungsschlüssel funktioniert.

Die Operatoren fügen hinzu (Rechtschreibung unverändert):

“Es ist nur ein Geschäft. Wir kümmern uns absolut nicht um Sie und Ihre Geschäfte, außer um Vorteile zu erhalten. Wenn wir unsere Arbeit und unsere Verbindlichkeiten nicht erledigen, wird niemand mit uns zusammenarbeiten. Es ist nicht in unserem Interesse. Wenn Sie nicht mit uns zusammenarbeiten unser Service — für uns spielt das keine Rolle. Aber Sie verlieren Ihre Zeit und Daten, denn nur wir haben den privaten Schlüssel. In der Praxis ist Zeit viel wertvoller als Geld.”

< p>Der Malware-Analyst von Sophos, Mark Loman, hat auf Twitter einen Screenshot einer Ransomware-Notiz geteilt, die auf einem infizierten Endpunkt platziert wurde und 44.999 US-Dollar verlangt.

John Hammond, Senior Security Researcher bei Huntress, sagte gegenüber ZDNet, dass das Unternehmen bereits Lösegeldforderungen von bis zu 5 Millionen US-Dollar gesehen habe.

Kevin Beaumont sagt, dass er leider beobachtet hat, wie Opfer mit den Betreibern der Ransomware “traurig verhandeln”.

Fabian Wosar, CTO von Emsisoft, hat in einem Twitter-Thread auch erklärt, warum die Verwendung eines Schlüssels, der von einer einzigen zahlenden Organisation erhalten wurde, wahrscheinlich kein gangbarer Weg ist, um alle Opfer freizuschalten.

„REvil hat absolut die Fähigkeit, nur ein einziges Opfer zu entschlüsseln, ohne dass diese gekauften Entschlüsselungstools für andere Opfer gelten, die von demselben öffentlichen Schlüssel der Kampagne betroffen sind“, bemerkte der Sicherheitsexperte.

CNBC berichtet, dass die universelle Lösegeldforderung wurde in privaten Gesprächen auf 50 Millionen US-Dollar reduziert. Bis zum 7. Juli bleibt die öffentliche Forderung nach 70 Millionen US-Dollar auf der Leak-Site der Bedrohungsgruppe jedoch unverändert.

Wie sind die bisherigen Reaktionen?

Zum Zeitpunkt des Verstoßes benachrichtigte Kaseya Strafverfolgungs- und Cybersicherheitsbehörden, darunter das Federal Bureau of Investigation (FBI) und die US-amerikanische Cybersecurity and Infrastructure Security Agency (CISA).

Das FBI und das CISA haben eine gemeinsame Erklärung zu dem Sicherheitsvorfall und fordern die Kunden auf, ein von Kaseya bereitgestelltes Tool zu verwenden, um das Risiko eines Exploits zu ermitteln und nach Möglichkeit die Multi-Faktor-Authentifizierung (MFA) für Unternehmenskonten sowohl zu aktivieren als auch zu erzwingen.

Kaseya hat Treffen mit dem FBI und dem CISA abgehalten, “um die Anforderungen an die System- und Netzwerkhärtung vor der Wiederherstellung des Dienstes sowohl für SaaS- als auch für lokale Kunden zu erörtern”. Complaint Center (IC3), wenn sie vermuten, dass sie kompromittiert wurden.

Am Samstag sagte US-Präsident Biden, er habe Bundesnachrichtendienste angewiesen, Ermittlungen aufzunehmen.

“Das Targeting [einer] MSP-Plattform (die viele Kunden gleichzeitig verwaltet) war sehr gut durchdacht und geplant”, sagte Amit Bareket, CEO von Perimeter 81, gegenüber ZDNet. „Einzigartig ist, dass Hacker strategischer werden und auf Plattformen abzielen, die mit einem Schlag in viele Unternehmen eindringen werden. RMMs [Remote Monitoring and Management] sind im Grunde der Schlüssel für viele viele Unternehmen, die das Königreich für schlechte Akteure darstellen.“<." /p>

Das Weiße Haus hat angesichts dieses Angriffs versucht, seine Haltung gegenüber Cyberkriminalität zu stärken, und warnte den russischen Präsidenten Wladimir Putin, dass, wenn er das Problem nicht in seinem eigenen Hinterhof angeht, „wir Maßnahmen ergreifen oder uns das Recht vorbehalten, selbst Maßnahmen zu ergreifen. ”

Gibt es Wiederherstellungspläne?

Am 4. Juli sagt Kaseya, dass das Unternehmen nun von einer Ursachenanalyse des Angriffs zu Wiederherstellungs- und Patch-Plänen übergegangen ist, bestehend aus:

Kommunikation unseres schrittweisen Wiederherstellungsplans mit SaaS, gefolgt von lokalen Kunden. Kaseya wird eine Zusammenfassung des Angriffs und der Maßnahmen veröffentlichen, die wir unternommen haben, um ihn einzudämmen. Einige wenig genutzte Legacy-VSA-Funktionen werden im Rahmen dieser Version aus Vorsicht entfernt. Eine spezifische Liste der Funktionen und ihrer Auswirkungen auf die VSA-Funktionen wird in den Versionshinweisen beschrieben. Es werden neue Sicherheitsmaßnahmen implementiert, darunter eine verbesserte Sicherheitsüberwachung unserer SaaS-Server durch FireEye und die Aktivierung verbesserter WAF-Funktionen. Wir haben einen externen Schwachstellenscan erfolgreich abgeschlossen, unsere SaaS-Datenbanken auf Gefährdungsindikatoren überprüft und unseren Code von externen Sicherheitsexperten überprüfen lassen, um einen erfolgreichen Neustart des Dienstes sicherzustellen.

Rechenzentren beginnend mit der EU wird wiederhergestellt, gefolgt von Großbritannien, APAC und dann nordamerikanischen Systemen.

Am späten Abend des 5. Juli sagte Kaseya, dass ein Patch entwickelt wurde und die Firma beabsichtigt, VSA mit “gestufter Funktionalität” zurückzubringen, um den Prozess zu beschleunigen. Das Unternehmen erklärte:

Die erste Version verhindert den Zugriff auf Funktionen, die von einem sehr kleinen Teil unserer Benutzerbasis verwendet werden, darunter: Classic Ticketing Classic Remote Control (nicht LiveConnect). Benutzerportal

Kaseya hat jetzt einen aktualisierten Zeitplan für seine Wiederherstellungsbemühungen veröffentlicht, beginnend mit dem Relaunch der SaaS-Server, der jetzt für den 6. Juli, 16:00 Uhr EDT und 19:00 Uhr EDT angesetzt ist. Konfigurationsänderungen zur Verbesserung der Sicherheit werden folgen, einschließlich eines On-Premise-Patches, der voraussichtlich in 24 Stunden oder weniger ab dem Zeitpunkt, an dem die SaaS-Server wieder online sind, landen.

„Wir konzentrieren uns darauf, diesen Zeitrahmen auf das Minimum zu verkürzen – aber wenn während des Spin-ups von SaaS Probleme auftreten, möchten wir diese beheben, bevor wir unsere lokalen Kunden einschalten“, sagt das Unternehmen.

Zusätzliche Sicherheitsverbesserungen umfassen die Erstellung von 24/7-SOCs für VSA sowie ein kostenloses CDN mit einer Web Application Firewall (WAF) für jeden VSA.

Update 7. Juli: Der Zeitplan wurde nicht eingehalten. Kaseya sagte, dass „ein Problem entdeckt wurde, das die Veröffentlichung blockiert“ des VSA SaaS-Rollouts.

“Wir entschuldigen uns für die Verzögerung und die Forschung und Entwicklung sowie der Betrieb arbeiten weiterhin rund um die Uhr, um dieses Problem zu beheben und den Service wiederherzustellen”, kommentierte Kaseya.

In einem Service-Update sagte der Anbieter, es sei nicht möglich um das Problem zu lösen.

“Die F&E- und Betriebsteams haben die Nacht durchgearbeitet und werden weiterarbeiten, bis wir die Blockierung freigegeben haben”, fügte Kaseya hinzu.

7. Juli, 12:00 Uhr EDT:

Kaseya hofft, den Rollout der SaaS-Systeme bis spätestens Donnerstagabend, 8. Juli, abzuschließen. Derzeit wird ein Playbook erstellt, das heute veröffentlicht werden soll und Richtlinien für betroffene Unternehmen zur Bereitstellung des bevorstehenden lokalen VSA-Patches enthält.

Aktueller Wiederherstellungsstatus

Am 8. Juli hat Kaseya zwei Runbooks veröffentlicht, “VSA SaaS Startup Guide” und “On Premises VSA Startup Readiness Guide”, um Kunden bei der Vorbereitung auf eine Wiederinbetriebnahme und Patch-Bereitstellung

Die Wiederherstellung dauert jedoch länger als ursprünglich erwartet.

„Wir sind dabei, die Zeitpläne für die Bereitstellung von VSA SaaS und VSA On-Premises neu festzulegen“, sagt das Unternehmen. “Wir entschuldigen uns für die Verzögerung und die Änderungen an den Plänen, während wir diese flüssige Situation durcharbeiten.”

In einer zweiten vom CEO des Unternehmens aufgezeichneten Videobotschaft sagte Voccola:

“Die Tatsache, dass wir VSA ausschalten mussten, ist für mich sehr enttäuschend, für mich persönlich sehr enttäuschend. Ich habe das Gefühl, dass ich diese Community im Stich gelassen habe. Ich habe meine Firma im Stich gelassen, unsere Firma hat Sie im Stich gelassen. [..] Das ist nicht BS, das ist die Realität.”

Der neue Release-Zeitpunkt für VSA ist Sonntag, nachmittags, Eastern Time, um auch die Software zu härten und ihre Sicherheit vor der Bereitstellung zu erhöhen.

12. Juli: Kaseya hat jetzt einen Patch veröffentlicht und arbeitet mit lokalen Kunden an der Bereitstellung des Sicherheitsfixes. Jetzt sind laut Unternehmen 100 % aller SaaS-Kunden live.

“Unsere Supportteams arbeiten weiterhin mit lokalen VSA-Kunden zusammen, die Unterstützung beim Patch angefordert haben”, fügte Kaseya hinzu.

Was können Kunden tun?

Kaseya hat ein Tool veröffentlicht, einschließlich Indicators of Compromise (IoC), das über Box heruntergeladen werden kann. Es stehen zwei PowerShell-Skripts zur Verfügung: eines auf einem VSA-Server und das andere wurde für das Scannen von Endpunkten entwickelt.

Die Skripte zur Selbstbewertung sollten im Offline-Modus verwendet werden. Sie wurden am 5. Juli aktualisiert, um auch nach Datenverschlüsselung und REvils Lösegeldforderung zu suchen.

Die Skripte dienen jedoch nur der Erkennung potenzieller Exploit-Risiken und sind keine Sicherheitsfixes. Kaseya wird Patches so schnell wie möglich veröffentlichen, aber in der Zwischenzeit müssen Kunden einfach bis Sonntag warten.

Kaseya beabsichtigt, Kunden am 11. Juli um 16:00 Uhr EDT wieder online zu bringen.

“Alle lokalen VSA-Server sollten weiterhin offline bleiben, bis Kaseya weitere Anweisungen dazu gibt, wann der Betrieb sicher wiederhergestellt werden kann”, sagte das Unternehmen. “Vor dem Neustart des VSA muss ein Patch installiert werden.”

Cado Security hat ein GitHub-Repository für Responder bereitgestellt, das Malware-Beispiele, IoCs und Yara-Regeln enthält.

Truesec CSIRT hat auch ein Skript auf GitHub veröffentlicht, um Schäden auf infizierten Systemen zu erkennen und zu minimieren.

Kaseya hat auch davor gewarnt, dass Betrüger versuchen, die Situation auszunutzen.

“Spammer verwenden die Nachrichten über den Kaseya-Vorfall, um gefälschte E-Mail-Benachrichtigungen zu versenden, die anscheinend Kaseya-Updates sind. Dies sind Phishing-E-Mails, die schädliche Links und/oder Anhänge enthalten können.

Sind REvil noch aktiv?

Nachdem Biden Putin seine Haltung zu Ransomware-Gangs klargemacht hatte, Die Leak-Site der REvil-Ransomware-Gruppe wurde beschlagnahmt und von den Strafverfolgungsbehörden entfernt.

Die Deaktivierung umfasste die Zahlungsseite von REvil, die öffentliche Domain, die Helpdesk-Chat-Plattform und das Verhandlungsportal.

Obwohl die Absicht darin bestand, eine gewisse Kontrolle über die Gruppe zu erlangen, sollte beachtet werden, dass Ransomware-Betreiber häufig Websites schließen, umbenennen und neu gruppieren.

Ein Nebeneffekt der Deaktivierung ist, dass die Opfer durch den Wegfall von Verhandlungen und die Möglichkeit, einen Entschlüsselungsschlüssel zu kaufen, nicht wiederherstellbare Systeme haben. Ein Opfer, das für einen Entschlüsselungsschlüssel bezahlt hat – der am Ende nicht funktionierte – ist jetzt aus der Tasche und kann sich keine Hilfe von den Cyberkriminellen sichern.

Ein Entschlüsselungsschlüssel?

Am 22. Juli sagte Kaseya, dass es dem Unternehmen gelungen sei, einen Entschlüsselungsschlüssel zu sichern. Der von einem „Drittanbieter“ erhaltene Entschlüsselungsschlüssel wurde erfolgreich in Opferumgebungen getestet – und es wird vermutet, dass der Entschlüsselungsschlüssel universell sein könnte.

Das Unternehmen arbeitet mit Emsisoft zusammen, um Kunden zu erreichen, die noch immer unter gesperrten Systemen leiden und einen Entschlüsselungsschlüssel benötigen.

„Wir sind weiterhin bestrebt, unseren Kunden ein Höchstmaß an Sicherheit zu gewährleisten, und werden hier weiter aktualisieren, sobald weitere Details zur Verfügung stehen“, sagte Kaseya. “Kunden, die von der Ransomware betroffen sind, werden von Kaseya-Vertretern kontaktiert.”

Kaseya-Angriff

Kaseya-Ransomware-Lieferkettenangriff: Was Sie wissen müssen 1.500 betroffene Unternehmen Kaseya bestätigt, dass die USA Ermittlungen eingeleitet haben, da Bande eine gigantische Zahlung von 70 Millionen US-Dollar fordert Kaseya fordert Kunden auf, den VSA-Server sofort herunterzufahren ://www.zdnet.com/a/hub/i/r/2014/07/22/36b8334d-1175-11e4-9732-00505685119a/thumbnail/40×40/d95deacb5e6bd3a9d82988a322877f5b/charlie-osborne.jpg” class=”” Höhe =”40″ width=”40″ alt=”Charlie Osborne” height=”40″ width=”40″ title=”Aktualisierte FAQ zu Kaseya-Ransomware-Angriffen: Was wir jetzt wissen” />