![]()

Kaseya, uno sviluppatore di soluzioni IT per MSP e clienti aziendali, ha annunciato di essere stato vittima di un attacco informatico il 2 luglio, durante il fine settimana dell'American Independence Day.

Chi è responsabile?

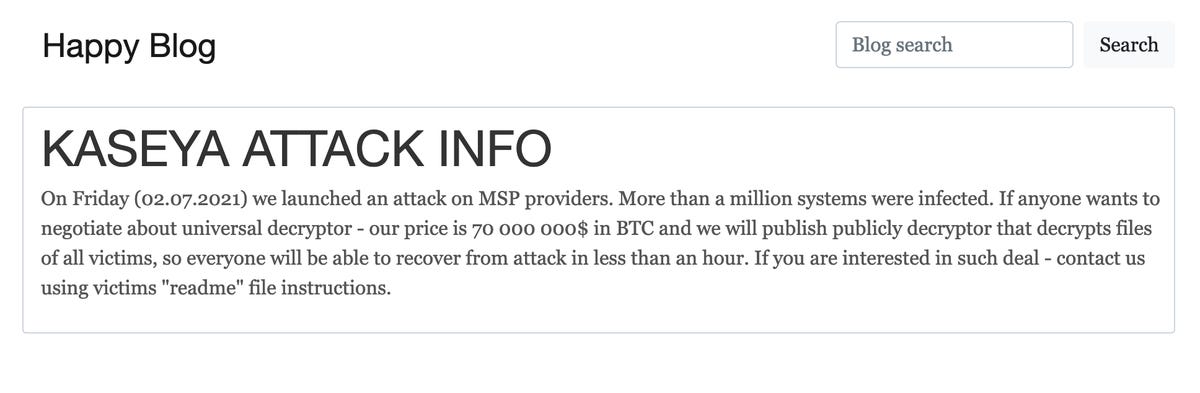

L'attacco informatico è stato attribuito al gruppo ransomware REvil/Sodinikibi, che ha rivendicato la responsabilità sul suo sito di leak del Dark Web, “Happy Blog”.

In un aggiornamento nel fine settimana, gli operatori, ritenuti avere legami in Russia, ha affermato che sono stati infettati più di “un milione” di sistemi.

REvil ha offerto una chiave di decrittazione, presumibilmente universale e, quindi, in grado di sbloccare tutti i sistemi crittografati, al prezzo 'affare' di 70 milioni di dollari nella criptovaluta bitcoin (BTC).

REvil è stato precedentemente collegato ad attacchi ransomware contro aziende, tra cui JBS, Travelex e Acer.

Quali sono i termini di pagamento del ransomware?

La nota del ransomware afferma che i file sono “crittografati e attualmente non disponibili”. Secondo quanto riferito, è stata utilizzata un'estensione di file .csruj. Gli operatori chiedono un pagamento in cambio di una chiave di decrittazione e anche una decrittazione di file “gratuita” è sul tavolo per dimostrare che la chiave di decrittazione funziona.

Gli operatori aggiungono (ortografia invariata):

“È solo un business. Non ci importa assolutamente di te e dei tuoi affari, tranne che per ottenere benefici. Se non facciamo il nostro lavoro e le nostre responsabilità, nessuno non coopererà con noi. Non è nel nostro interesse. Se non collaborerai con il nostro servizio — per noi, non ha importanza. Ma perderai tempo e dati, perché solo noi abbiamo la chiave privata. In pratica, il tempo è molto più prezioso del denaro.”

< p>L'analista di malware di Sophos Mark Loman ha condiviso uno screenshot su Twitter di una nota ransomware piazzata su un endpoint infetto che richiedeva $ 44.999.

John Hammond, ricercatore senior per la sicurezza presso Huntress, ha dichiarato a ZDNet che la società ha già ricevuto richieste di riscatto fino a $ 5 milioni.

Kevin Beaumont afferma che, sfortunatamente, ha visto le vittime “negoziare tristemente” con gli operatori del ransomware.

Fabian Wosar, CTO di Emsisoft, ha anche spiegato in un thread su Twitter perché è improbabile che l'utilizzo di una chiave ottenuta da una singola organizzazione che paga sia un percorso praticabile per sbloccare tutte le vittime.

“REvil ha assolutamente la capacità di decrittare solo una singola vittima senza che questi strumenti di decrittazione acquistati siano applicabili ad altre vittime colpite dalla stessa chiave pubblica della campagna”, ha osservato l'esperto di sicurezza.

CNBC riferisce che la richiesta di riscatto universale è stato ridotto a 50 milioni di dollari in conversazioni private. Tuttavia, a partire dal 7 luglio, la richiesta pubblica di 70 milioni di dollari sul sito di fuga del gruppo di minacce rimane invariata.

Quali sono le reazioni finora?

Al momento della violazione, Kaseya ha informato le forze dell'ordine e le agenzie di sicurezza informatica, tra cui il Federal Bureau of Investigation (FBI) e la US Cybersecurity and Infrastructure Security Agency (CISA).

FBI e CISA hanno rilasciato un accordo congiunto dichiarazione sull'incidente di sicurezza e invitano i clienti a utilizzare uno strumento fornito da Kaseya per determinare il rischio di exploit e per abilitare e applicare l'autenticazione a più fattori (MFA) sugli account aziendali, ove possibile.

Kaseya ha tenuto riunioni con l'FBI e la CISA “per discutere dei requisiti di rafforzamento dei sistemi e della rete prima del ripristino del servizio per i clienti SaaS e locali”.

La Casa Bianca chiede alle organizzazioni di informare il crimine su Internet Centro reclami (IC3) se sospettano di essere stati compromessi.

Sabato, il presidente degli Stati Uniti Biden ha dichiarato di aver ordinato alle agenzie di intelligence federali di indagare.

“Il targeting [una] piattaforma MSP (che gestisce molti clienti contemporaneamente) è stato pensato e pianificato molto bene”, ha detto a ZDNet Amit Bareket, CEO di Perimeter 81. “Ciò che è unico è che gli hacker stanno diventando più strategici e prendono di mira piattaforme che filtreranno a molte aziende con un solo colpo. Gli RMM [monitoraggio e gestione remoti] sono fondamentalmente le chiavi per molte molte aziende, che equivalgono al regno dei cattivi attori.” /p>

La Casa Bianca ha tentato di rafforzare la sua posizione sul crimine informatico alla luce di questo attacco, avvertendo il presidente russo Vladimir Putin che, a meno che non affronti il problema nel suo cortile, “agiremo o ci riserveremo il diritto di agire da soli. ”

Esistono piani di ripristino?

A partire dal 4 luglio, Kaseya afferma che l'azienda è passata da un'analisi della causa principale dell'attacco a piani di ripristino e patch, costituiti da:

Comunicazione del nostro piano di ripristino graduale con SaaS prima, seguito dai clienti locali. Kaseya pubblicherà un riepilogo dell'attacco e di cosa abbiamo fatto per mitigarlo. Alcune funzionalità VSA legacy poco utilizzate verranno rimosse come parte di questa versione per precauzione. Un elenco specifico delle funzionalità e del relativo impatto sulle funzionalità VSA sarà delineato nelle note di rilascio. Verranno implementate nuove misure di sicurezza, tra cui il monitoraggio della sicurezza potenziato dei nostri server SaaS da parte di FireEye e l'abilitazione di funzionalità WAF avanzate. Abbiamo completato con successo una scansione delle vulnerabilità esterna, controllato i nostri database SaaS per indicatori di compromissione e abbiamo chiesto a esperti di sicurezza esterni di rivedere il nostro codice per garantire un corretto riavvio del servizio.

Centri dati a partire dall'UE verrà ripristinato, seguito dal Regno Unito, dall'APAC e poi dai sistemi nordamericani.

Nella tarda serata del 5 luglio, Kaseya ha affermato che è stata sviluppata una patch ed è intenzione dell'azienda riportare VSA con “funzionalità a fasi” per accelerare il processo. La società ha spiegato:

La prima versione impedirà l'accesso alle funzionalità utilizzate da una frazione molto piccola della nostra base di utenti, tra cui: Classic Ticketing Classic Remote Control (non LiveConnect). Portale utente

Kaseya ha ora pubblicato una cronologia aggiornata per i suoi sforzi di ripristino, a partire dal rilancio dei server SaaS, ora fissato per il 6 luglio, 16:00 EDT e 19:00 EDT. Seguiranno modifiche alla configurazione per migliorare la sicurezza, inclusa una patch in sede, prevista entro 24 ore, o meno, dal momento in cui i server SaaS torneranno online.

“Siamo concentrati sulla riduzione di questo lasso di tempo al minimo possibile, ma se vengono riscontrati problemi durante lo spin-up di SaaS, vogliamo risolverli prima di portare i nostri clienti in sede”, afferma l'azienda.

Ulteriori miglioramenti della sicurezza includono la creazione di SOC 24 ore su 24, 7 giorni su 7 per VSA, nonché un CDN gratuito con un firewall per applicazioni Web (WAF) per ogni VSA.

Aggiornamento 7 luglio: la tempistica non è stata rispettata. Kaseya ha affermato che “è stato scoperto un problema che ha bloccato il rilascio” del rollout di VSA SaaS.

“Ci scusiamo per il ritardo e la ricerca e sviluppo e le operazioni continuano a lavorare 24 ore su 24 per risolvere questo problema e ripristinare il servizio”, ha commentato Kaseya.

In un aggiornamento del servizio, il fornitore ha affermato di non essere stato in grado di per risolvere il problema.

“I team di ricerca e sviluppo e operativi hanno lavorato tutta la notte e continueranno a lavorare fino a quando non avremo sbloccato il rilascio”, ha aggiunto Kaseya.

7 luglio, 12:00 EDT:

Kaseya spera di risolvere l'implementazione dei sistemi SaaS entro e non oltre la sera di giovedì 8 luglio. È attualmente in fase di scrittura un playbook, che dovrebbe essere pubblicato oggi, che fornirà linee guida per le aziende interessate per distribuire la prossima patch VSA on-prem.

Stato di ripristino attuale

A partire dall'8 luglio, Kaseya ha pubblicato due runbook, “VSA SaaS Startup Guide” e “On Premises VSA Startup Readiness Guide”, per assistere i clienti nella prepararsi per il ritorno al servizio e la distribuzione delle patch.

Il ripristino, tuttavia, sta richiedendo più tempo del previsto inizialmente.

“Stiamo reimpostando le tempistiche per l'implementazione di VSA SaaS e VSA On-Premises”, afferma l'azienda. “Ci scusiamo per il ritardo e le modifiche ai piani mentre affrontiamo questa situazione fluida.”

In un secondo videomessaggio registrato dal CEO dell'azienda, Voccola ha dichiarato:

“Il fatto che abbiamo dovuto eliminare VSA è molto deludente per me, è molto deludente per me personalmente. Sento di aver deluso questa comunità. Ho deluso la mia azienda, la nostra azienda ha deluso te. [..] Questo non è BS, questa è la realtà.”

Il nuovo orario di rilascio per VSA è la domenica, nel pomeriggio, Eastern Time, al fine di rafforzare anche il software e rafforzarne la sicurezza prima dell'implementazione.

12 luglio: Kaseya ha ora rilasciato una patch e sta lavorando con i clienti locali per distribuire la correzione di sicurezza. Ora, secondo l'azienda, il 100% di tutti i clienti SaaS è attivo.

“I nostri team di supporto continuano a lavorare con i clienti VSA on-premise che hanno richiesto assistenza con la patch”, ha aggiunto Kaseya.

Cosa possono fare i clienti?

Kaseya ha rilasciato uno strumento, che include Indicators of Compromise (IoC), che può essere scaricato tramite Box. Sono disponibili due script PowerShell da utilizzare: uno su un server VSA e l'altro è stato progettato per la scansione degli endpoint.

Gli script di autovalutazione devono essere utilizzati in modalità offline. Sono stati aggiornati il 5 luglio per cercare anche la crittografia dei dati e la richiesta di riscatto di REvil.

Tuttavia, gli script servono solo per il rilevamento di potenziali rischi di exploit e non sono correzioni di sicurezza. Kaseya rilascerà le patch il più rapidamente possibile, ma nel frattempo i clienti devono semplicemente aspettare fino a domenica.

Kaseya intende riportare i clienti online l'11 luglio alle 16:00 EDT.

“Tutti i server VSA locali dovrebbero continuare a rimanere offline fino a nuove istruzioni da parte di Kaseya su quando è sicuro ripristinare le operazioni”, ha affermato l'azienda. “Sarà necessario installare una patch prima di riavviare VSA.”

Cado Security ha fornito un repository GitHub per i risponditori, inclusi campioni di malware, IoC e regole Yara.

Truesec CSIRT ha anche rilasciato uno script su GitHub per identificare e mitigare i danni sui sistemi infetti.

Kaseya ha anche avvertito che i truffatori stanno cercando di approfittare della situazione.

“Gli spammer utilizzano le notizie sull'incidente di Kaseya per inviare notifiche e-mail false che sembrano essere aggiornamenti di Kaseya. Si tratta di e-mail di phishing che possono contenere collegamenti e/o allegati dannosi.

Non fare clic su alcun collegamento o scaricare allegati che affermano di essere un avviso di Kaseya.”

REvil è ancora attivo?

Dopo che Biden ha chiarito la sua posizione a Putin sui gruppi di ransomware, il Il sito di perdite del gruppo ransomware REvil è stato sequestrato e rimosso dalle forze dell'ordine.

La rimozione includeva il sito di pagamento di REvil, il dominio pubblico, la piattaforma di chat dell'helpdesk e il portale di negoziazione.

Sebbene l'intenzione fosse quella di garantire una qualche forma di controllo sul gruppo, va notato che gli operatori di ransomware spesso chiudono i siti, rinominano e raggruppano.

Un effetto collaterale della rimozione è che la rimozione della negoziazione e la possibilità di acquistare una chiave di decrittazione hanno lasciato le vittime con sistemi irrecuperabili. Una vittima che ha pagato per una chiave di decrittazione, che ha finito per non funzionare, è ora fuori di tasca e incapace di ottenere assistenza dai criminali informatici.

Una chiave di decrittazione?

Il 22 luglio, Kaseya ha affermato che l'azienda è riuscita a proteggere una chiave di decrittazione. Ottenuta da una “terza parte”, la chiave di decrittazione è stata testata con successo negli ambienti delle vittime e il suggerimento è che la chiave di decrittazione potrebbe essere universale.

L'azienda sta collaborando con Emsisoft per raggiungere i clienti che ancora soffrono a causa dei sistemi bloccati e che necessitano di una chiave di decrittazione.

“Rimaniamo impegnati a garantire i massimi livelli di sicurezza per i nostri clienti e continueremo ad aggiornare qui non appena saranno disponibili ulteriori dettagli”, ha affermato Kaseya. “I clienti che sono stati colpiti dal ransomware saranno contattati dai rappresentanti di Kaseya.”

Attacco Kaseya

Attacco alla catena di approvvigionamento ransomware Kaseya: cosa devi sapere 1.500 aziende colpite, Kaseya conferma che gli Stati Uniti avviano un'indagine mentre la banda richiede un gigantesco pagamento di 70 milioni di dollari Kaseya esorta i clienti a spegnere immediatamente il server VSA

Argomenti correlati:

Tech Industry Security TV Data Management CXO Data Center ![]()