![]()

Kaseya, een ontwikkelaar van IT-oplossingen voor MSP's en zakelijke klanten, kondigde aan dat het het slachtoffer was geworden van een cyberaanval op 2 juli, tijdens het Amerikaanse Onafhankelijkheidsdag-weekend.

Wie is verantwoordelijk?

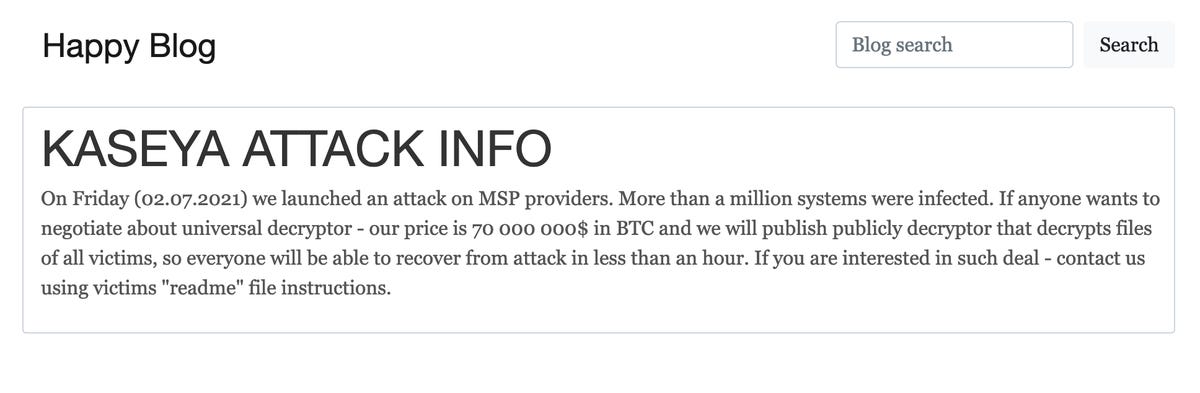

De cyberaanval is toegeschreven aan de REvil/Sodinikibi ransomware-groep, die de verantwoordelijkheid heeft opgeëist op zijn Dark Web-leksite, “Happy Blog”.

In een update van het weekend zouden de operators banden hebben aan Rusland, beweerde dat meer dan “een miljoen” systemen zijn geïnfecteerd.

REvil heeft een decoderingssleutel aangeboden, naar verluidt universeel en daarom in staat om alle gecodeerde systemen te ontgrendelen, voor de 'koopje' prijs van $ 70 miljoen in de bitcoin (BTC) cryptocurrency.

REvil is eerder in verband gebracht met ransomware-aanvallen op bedrijven, waaronder JBS, Travelex en Acer.

Wat zijn de betalingsvoorwaarden voor ransomware?

De ransomware-notitie beweert dat bestanden “versleuteld en momenteel niet beschikbaar” zijn. Er is naar verluidt een bestandsextensie .csruj gebruikt. Operators eisen betaling in ruil voor een decoderingssleutel en er ligt ook een 'freebie'-bestandsdecodering op tafel om te bewijzen dat de decoderingssleutel werkt.

De operatoren voegen toe (spelling ongewijzigd):

“Het is gewoon een bedrijf. We geven absoluut niets om jou en je deals, behalve het krijgen van voordelen. Als we ons werk en onze verplichtingen niet doen, zal niemand niet met ons samenwerken. Het is niet in ons belang. Als je niet meewerkt met onze service — voor ons maakt het niet uit. Maar u verliest uw tijd en gegevens, omdat wij alleen de privésleutel hebben. In de praktijk is tijd veel waardevoller dan geld.”

< p>Sophos malware-analist Mark Loman deelde een screenshot op Twitter van een ransomware-notitie die op een geïnfecteerd eindpunt was geplant en die $ 44.999 eiste.

John Hammond, senior beveiligingsonderzoeker bij Huntress, vertelde ZDNet dat het bedrijf al losgeldeis heeft gekregen van maximaal $ 5 miljoen.

Kevin Beaumont zegt dat hij helaas heeft gezien hoe slachtoffers “helaas onderhandelden” met de exploitanten van de ransomware.

Fabian Wosar, CTO van Emsisoft, heeft in een Twitter-thread ook uitgelegd waarom het onwaarschijnlijk is dat het gebruik van een sleutel die is verkregen door een enkele organisatie die betaalt, een haalbare manier is om alle slachtoffers te ontgrendelen.

“REvil heeft absoluut de mogelijkheid om slechts één slachtoffer te decoderen zonder dat deze gekochte decoderingstools van toepassing zijn op andere slachtoffers die door dezelfde openbare sleutel van de campagne worden geraakt”, merkte de beveiligingsexpert op.

CNBC meldt dat het universele losgeldeis is teruggebracht tot $ 50 miljoen in privégesprekken. Vanaf 7 juli blijft de publieke vraag naar $ 70 miljoen op de lekkagesite van de dreigingsgroep echter ongewijzigd.

Wat zijn de reacties tot nu toe?

Op het moment van de inbreuk heeft Kaseya wetshandhavings- en cyberbeveiligingsinstanties op de hoogte gebracht, waaronder het Federal Bureau of Investigation (FBI) en het Amerikaanse Cybersecurity and Infrastructure Security Agency (CISA).

De FBI en CISA hebben een gezamenlijk rapport uitgebracht. verklaring over het beveiligingsincident en dringen er bij klanten op aan om een tool van Kaseya te gebruiken om het risico van misbruik te bepalen en om waar mogelijk multi-factor authenticatie (MFA) op bedrijfsaccounts in te schakelen en af te dwingen.

Kaseya heeft vergaderingen gehouden met de FBI en CISA “om de vereisten voor systeem- en netwerkverharding te bespreken voorafgaand aan het herstel van de service voor zowel SaaS- als on-premises klanten.”

Het Witte Huis vraagt organisaties om de internetcriminaliteit te informeren Klachtencentrum (IC3) als ze vermoeden dat ze zijn gecompromitteerd.

Op zaterdag zei de Amerikaanse president Biden dat hij de federale inlichtingendiensten opdracht heeft gegeven een onderzoek in te stellen.

“Het targeten van [een] MSP-platform (dat veel klanten tegelijk beheert) was zeer goed doordacht en gepland”, vertelde Amit Bareket, CEO van Perimeter 81, aan ZDNet. “Wat uniek is, is dat hackers steeds strategischer worden en zich richten op platforms die in één keer naar veel bedrijven zullen filtreren. RMM's [monitoring en beheer op afstand] zijn in feite sleutels voor veel bedrijven, wat neerkomt op het koninkrijk voor slechte actoren.”< /p>

Het Witte Huis heeft geprobeerd zijn standpunt over cybercriminaliteit te versterken in het licht van deze aanval en waarschuwde de Russische president Vladimir Poetin dat, tenzij hij het probleem in zijn eigen achtertuin oplost, “we actie zullen ondernemen of ons het recht voorbehouden om zelf actie te ondernemen. ”

Zijn er herstelplannen?

Vanaf 4 juli zegt Kaseya dat het bedrijf nu is overgestapt van een analyse van de oorzaak van de aanval naar herstel- en patchplannen, bestaande uit:

Communicatie van ons gefaseerd herstelplan met SaaS eerst gevolgd door on-premises klanten. Kaseya zal een samenvatting van de aanval publiceren en wat we hebben gedaan om deze te beperken. Sommige licht gebruikte legacy VSA-functionaliteit zal uit voorzorg worden verwijderd als onderdeel van deze release. Een specifieke lijst van de functionaliteit en de impact ervan op de VSA-mogelijkheden wordt beschreven in de release-opmerkingen. Er zullen nieuwe beveiligingsmaatregelen worden geïmplementeerd, waaronder verbeterde beveiligingsmonitoring van onze SaaS-servers door FireEye en het inschakelen van verbeterde WAF-mogelijkheden. We hebben met succes een externe kwetsbaarheidsscan voltooid, onze SaaS-databases gecontroleerd op compromisindicatoren en externe beveiligingsexperts onze code laten beoordelen om een succesvolle herstart van de service te garanderen.

Datacenters beginnend met de EU zal worden hersteld, gevolgd door het VK, APAC en vervolgens Noord-Amerikaanse systemen.

Tegen de late avond op 5 juli zei Kaseya dat er een patch is ontwikkeld en dat het de bedoeling is om VSA terug te brengen met “gefaseerde functionaliteit” om het proces te versnellen. Het bedrijf legde uit:

De eerste release verhindert de toegang tot functionaliteit die door een zeer klein deel van onze gebruikers wordt gebruikt, waaronder: Classic Ticketing Classic Remote Control (niet LiveConnect). Gebruikersportal

Kaseya heeft nu een bijgewerkte tijdlijn gepubliceerd voor de herstelwerkzaamheden, te beginnen met de herlancering van SaaS-servers, nu gepland voor 6 juli, 16:00 uur EDT en 19:00 uur EDT. Configuratiewijzigingen om de beveiliging te verbeteren zullen volgen, inclusief een on-premise patch, die naar verwachting binnen 24 uur of minder zal landen vanaf het moment dat SaaS-servers weer online komen.

“We zijn erop gericht dit tijdsbestek tot het minimaal mogelijke te beperken, maar als er problemen worden gevonden tijdens de spin-up van SaaS, willen we deze oplossen voordat we onze on-premises klanten ter sprake brengen”, zegt het bedrijf.

Aanvullende beveiligingsverbeteringen zijn onder meer het creëren van 24/7 SOC's voor VSA, evenals een gratis CDN met een webapplicatie-firewall (WAF) voor elke VSA.

Update 7 juli: de tijdlijn is niet gehaald. Kaseya zei dat “er een probleem is ontdekt dat de release heeft geblokkeerd” van de uitrol van VSA SaaS.

“Onze excuses voor de vertraging en R&D en operaties blijven de klok rond werken om dit probleem op te lossen en de service te herstellen”, aldus Kaseya.

In een service-update zei de leverancier dat het niet gelukt is om het probleem op te lossen.

“De R&D- en operationele teams hebben de hele nacht doorgewerkt en zullen blijven werken totdat we de release hebben gedeblokkeerd”, voegde Kaseya eraan toe.

7 juli 12.00 uur EDT:

Kaseya hoopt de uitrol van de SaaS-systemen uiterlijk op donderdagavond 8 juli op te lossen. Er wordt momenteel een draaiboek geschreven, dat vandaag wordt gepubliceerd, dat richtlijnen zal geven voor getroffen bedrijven om de aanstaande on-prem VSA-patch te implementeren.

Huidige herstelstatus

Sinds 8 juli heeft Kaseya twee uitvoeringsboeken gepubliceerd, “VSA SaaS Startup Guide” en “On Premises VSA Startup Readiness Guide”, om klanten te helpen bij het voorbereiden op een terugkeer naar service en patch-implementatie.

Herstel duurt echter langer dan aanvankelijk verwacht.

“We zijn bezig met het opnieuw instellen van de tijdlijnen voor de implementatie van VSA SaaS en VSA On-Premises”, zegt het bedrijf. “We verontschuldigen ons voor de vertraging en wijzigingen in de plannen terwijl we aan deze fluïde situatie werken.”

In een tweede videoboodschap, opgenomen door de CEO van het bedrijf, zei Voccola:

“Het feit dat we VSA moesten uitschakelen, is voor mij zeer teleurstellend, het is zeer teleurstellend voor mij persoonlijk. Ik heb het gevoel dat ik deze gemeenschap in de steek heb gelaten. Ik heb mijn bedrijf in de steek gelaten, ons bedrijf heeft jou in de steek gelaten. [..] Dit is geen BS, dit is de realiteit.”

De nieuwe releasetijd voor VSA is Zondag, in de namiddag, Eastern Time, om ook de software te versterken en de beveiliging te versterken voorafgaand aan de implementatie.

12 juli: Kaseya heeft nu een patch uitgebracht en werkt samen met lokale klanten om de beveiligingsoplossing te implementeren. Volgens het bedrijf zijn nu 100% van alle SaaS-klanten live.

“Onze ondersteuningsteams blijven samenwerken met VSA-klanten op locatie die om hulp bij de patch hebben gevraagd”, voegde Kaseya eraan toe.

Wat kunnen klanten doen?

Kaseya heeft een tool uitgebracht, inclusief Indicators of Compromise (IoC), die kan worden gedownload via Box. Er zijn twee PowerShell-scripts voor gebruik: één op een VSA-server en de andere is ontworpen voor eindpuntscanning.

De zelfbeoordelingsscripts moeten in de offline modus worden gebruikt. Ze zijn op 5 juli bijgewerkt om ook te scannen op gegevenscodering en het losgeldbriefje van REvil.

De scripts zijn echter alleen bedoeld voor het detecteren van potentiële exploitrisico's en zijn geen beveiligingsoplossingen. Kaseya zal patches zo snel mogelijk uitbrengen, maar in de tussentijd moeten klanten gewoon wachten tot zondag.

Kaseya is van plan om klanten op 11 juli om 16.00 uur EDT weer online te brengen.

“Alle on-premises VSA-servers moeten offline blijven tot verdere instructies van Kaseya over wanneer het veilig is om de operaties te herstellen”, aldus het bedrijf. “Er moet een patch worden geïnstalleerd voordat de VSA opnieuw wordt opgestart.”

Cado Security heeft een GitHub-repository geleverd voor responders, inclusief malware-samples, IoC's en Yara Rules.

Truesec CSIRT heeft ook een script op GitHub uitgebracht om schade aan geïnfecteerde systemen te identificeren en te beperken.

Kaseya heeft ook gewaarschuwd dat oplichters misbruik proberen te maken van de situatie.

“Spammers gebruiken het nieuws over het Kaseya-incident om valse e-mailmeldingen te verzenden die Kaseya-updates lijken te zijn. Dit zijn phishing-e-mails die schadelijke links en/of bijlagen kunnen bevatten.

Klik niet op links en download geen bijlagen die beweren een advies van Kaseya te zijn.”

Is REvil nog steeds actief?

Nadat Biden zijn standpunt duidelijk had gemaakt aan Poetin over ransomwarebendes, De leksite van de REvil ransomware-groep is in beslag genomen en verwijderd door de politie.

De verwijdering omvatte de REvil-betaalsite, het publieke domein, het chatplatform van de helpdesk en het onderhandelingsportaal.

Hoewel het de bedoeling was om enige vorm van controle over de groep veilig te stellen, moet worden opgemerkt dat ransomware-operators vaak sites sluiten, van naam veranderen en hergroeperen.

Een neveneffect van de verwijdering is dat het verwijderen van de onderhandeling en de mogelijkheid om een decoderingssleutel te kopen de slachtoffers heeft achtergelaten met onherstelbare systemen. Eén slachtoffer dat betaalde voor een decoderingssleutel – die uiteindelijk niet werkte – heeft nu geen geld meer en kan geen hulp krijgen van de cybercriminelen.

Een decoderingssleutel?

Op 22 juli zei Kaseya dat het bedrijf erin is geslaagd een decoderingssleutel te beveiligen. Verkregen door een “derde partij”, is de decoderingssleutel met succes getest in slachtofferomgevingen – en de suggestie is dat de decoderingssleutel universeel kan zijn.

Het bedrijf werkt samen met Emsisoft om klanten te bereiken die nog steeds te lijden hebben van vergrendelde systemen en die een decoderingssleutel nodig hebben.

“We blijven ons inzetten om het hoogste veiligheidsniveau voor onze klanten te garanderen en zullen hier blijven updaten naarmate er meer details beschikbaar komen”, zei Kaseya. “Klanten die zijn getroffen door de ransomware zullen worden gecontacteerd door vertegenwoordigers van Kaseya.”

Kaseya-aanval

Kaseya ransomware supply chain-aanval: wat u moet weten 1.500 getroffen bedrijven, Kaseya bevestigt dat VS onderzoek start nu bende gigantische betaling van $ 70 miljoen eist Kaseya dringt er bij klanten op aan VSA-server onmiddellijk af te sluiten

gerelateerde onderwerpen:

Tech Industry Security TV Data Management CXO-datacenters ![]()