![]()

BLACK HAT USA: L'adozione di attacchi a doppia estorsione contro le aziende nelle campagne di ransomware è una tendenza in aumento nello spazio, avvertono i ricercatori.

Le varianti di ransomware sono in genere programmi che mirano a impedire agli utenti di accedere ai sistemi e ai dati archiviati su dispositivi o reti infetti. Dopo aver bloccato le vittime, i file e le unità verranno spesso crittografati e, in alcuni casi, anche i backup, al fine di estorcere un pagamento all'utente.

Oggi, le famose famiglie di ransomware includono WannaCry, Cryptolocker, NotPetya, Gandcrab e Locky.

Il ransomware ora sembra fare notizia mese dopo mese. Di recente, i casi di Colonial Pipeline e Kaseya hanno evidenziato quanto possa essere dirompente un attacco di successo per un'azienda e per i suoi clienti e, secondo Cisco Talos, è probabile che peggiori in futuro.

Nel 1989, il Trojan AIDS, probabilmente una delle prime forme di ransomware, è stato diffuso tramite floppy disk. Ora, gli strumenti automatizzati vengono utilizzati per forzare i sistemi con connessione a Internet e caricare ransomware; il ransomware viene distribuito negli attacchi alla catena di approvvigionamento e le criptovalute consentono ai criminali di proteggere più facilmente i pagamenti ricattati senza una traccia cartacea affidabile.

Essendo un problema globale con cui le forze dell'ordine lottano per essere alle prese, gli operatori di ransomware potrebbero avere meno probabilità di essere arrestati rispetto alle forme più tradizionali di criminalità e, in quanto grandi affari, questi criminali informatici ora stanno inseguendo le grandi aziende alla ricerca del massimo guadagno economico possibile.

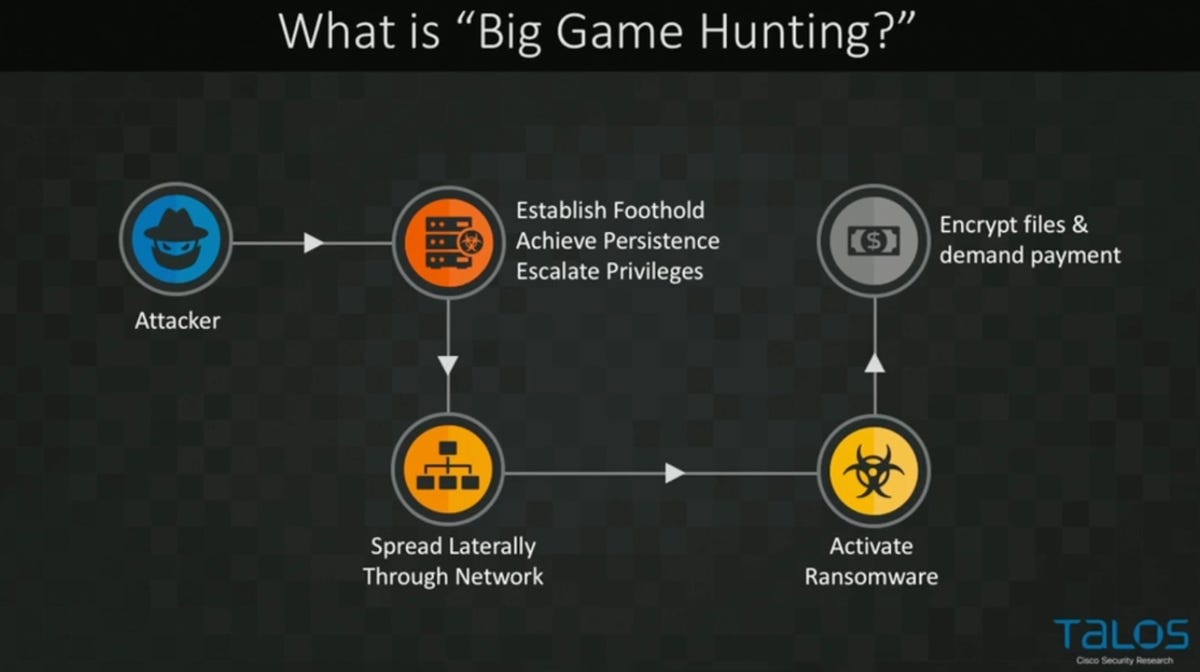

In Black Hat USA, Edmund Brumaghin, ingegnere di ricerca presso Cisco Secure, ha affermato che la cosiddetta tendenza della “caccia grossa” ha ulteriormente evoluto le tattiche impiegate dagli operatori di ransomware.

Ora che la caccia grossa è diventata “mainstream”, Brumaghin afferma che i cyberattaccanti non stanno distribuendo ransomware immediatamente su un sistema di destinazione. Invece, come nell'esempio dei tipici attacchi SamSam, gli attori delle minacce ora, più spesso, otterranno un punto di accesso iniziale attraverso un endpoint e quindi si sposteranno lateralmente attraverso una rete, ruotando per ottenere l'accesso al maggior numero possibile di sistemi.

Cisco Talos

“Una volta che avessero massimizzato la percentuale dell'ambiente che era sotto il loro controllo, avrebbero distribuito il ransomware contemporaneamente”, ha commentato Brumaghin. “È uno di quei tipi di attacchi in cui sanno che le organizzazioni potrebbero essere costrette a pagare perché invece di infettare un singolo endpoint, ora il 70 o l'80 percento dell'infrastruttura lato server viene colpito contemporaneamente dal punto di vista operativo”.

Dopo che una vittima ha perso il controllo dei propri sistemi, si trova di fronte a un altro problema: la tendenza emergente della doppia estorsione. Mentre un utente malintenzionato è in agguato in una rete, può anche rovistare tra i file ed esfiltrare dati aziendali sensibili, comprese le informazioni sui clienti o la proprietà intellettuale, e quindi minacceranno le loro vittime con la loro vendita o una fuga pubblica.

“Non solo stai dicendo che hai solo X tempo per pagare la richiesta di riscatto e riottenere l'accesso al tuo server, se non paghi entro un certo tempo, inizieremo a rilasciare tutte queste informazioni sensibili su Internet per il pubblico in generale”, ha osservato Brumaghin.

Questa tattica, che secondo il ricercatore “aggiunge un altro livello di estorsione agli attacchi ransomware”, è diventata così popolare negli ultimi anni che gli operatori di ransomware spesso creano siti “perdite”, sia nel dark web che in quello chiaro, come portali per il dump dei dati e in per comunicare con le vittime.

Secondo il ricercatore, questo è un metodo “uno-due-pugno” che è peggiorato ora che i gruppi di ransomware utilizzeranno anche i broker di accesso iniziale (IAB) per eliminare parte del lavoro richiesto nel lancio un attacco informatico.

Gli IAB possono essere trovati sui forum del dark web e contattati in privato. Questi trader vendono l'accesso iniziale a un sistema compromesso, ad esempio tramite una vulnerabilità VPN o credenziali rubate, e così gli aggressori possono aggirare le fasi iniziali dell'infezione se sono disposti a pagare per l'accesso a una rete di destinazione, risparmiando tempo e fatica .

“Ha molto senso dal punto di vista di un attore di minacce”, ha detto Brumaghin. “Se si considerano alcune delle richieste di riscatto che stiamo vedendo, in molti casi ha senso per loro invece di provare a fare tutto lo sforzo [..] possono semplicemente fare affidamento su broker di accesso iniziale per dare loro l'accesso che è già stato raggiunto.”

Infine, il team di sicurezza di Cisco ha anche notato un aumento dei “cartelli” di ransomware: gruppi che condividono informazioni e lavorano insieme per identificare le tecniche e le tattiche che hanno maggiori probabilità di provocare generazione di entrate.

Brumachin ha commentato:

“Stiamo assistendo a un sacco di nuovi attori delle minacce che iniziano ad adottare questo modello di business e continuiamo a vederne emergere di nuovi, quindi è qualcosa di cui le organizzazioni devono davvero essere consapevoli”.

Copertura precedente e correlata

Ransomware come servizio: i negoziatori sono ora molto richiesti

Questo grave attacco ransomware è stato sventato all'ultimo minuto. Ecco come l'hanno individuato

Che cos'è il ransomware? Tutto quello che c'è da sapere su una delle più grandi minacce del web

Hai un consiglio? Mettiti in contatto in modo sicuro tramite WhatsApp | Segnale al +447713 025 499 o tramite Keybase: charlie0

Argomenti correlati:

Security TV Data Management CXO Data Center ![]()