![]()

Un nuovo rapporto di Citizen Lab ha rivelato che il controverso gruppo NSO ha fornito strumenti di sorveglianza al governo perennemente repressivo del Bahrain tra giugno 2020 e febbraio 2021.

L'azienda ha ha subito un contraccolpo fulminante da quando è stato rivelato che hanno aiutato dozzine di organizzazioni a spiare leader mondiali, attivisti, giornalisti e altri utilizzando lo spyware Pegasus.

L'ultimo rapporto di Citizen Lab – scritto da Ali Abdulemam, Noura Al-Jizawi, Bill Marczak, Siena Anstis, Kristin Berdan, John Scott-Railton e Ron Deibert – afferma che nove attivisti del Bahrain hanno subito hackerato i loro iPhone con lo spyware del gruppo NSO, e alcuni sono stati attaccati tramite exploit iMessage a zero clic.

Leggi questo

L'UE si muove per fermare le vendite di tecnologia di sorveglianza ai despoti

Il commissario per l'agenda digitale Neelie Kroes venerdì esorterà le aziende tecnologiche a capire come smettere di vendere strumenti di repressione ai regimi non democratici

Leggi di più

Sia l'exploit KISMET del 2020 che l'exploit FORCEDENTRY del 2021 sono stati utilizzati dal governo del Bahrein per hackerare i telefoni di attivisti locali per i diritti umani, gruppi politici, un politico e persino dissidenti del Bahrein che vivono a Londra.

“Almeno quattro degli attivisti sono stati hackerati da LULU, un operatore Pegasus che attribuiamo con grande fiducia al governo del Bahrain, un noto abusatore di spyware. Uno degli attivisti è stato hackerato nel 2020 diverse ore dopo aver rivelato durante un intervista che il loro telefono è stato hackerato con Pegasus nel 2019”, hanno affermato gli autori del rapporto.

“Due degli attivisti hackerati ora risiedono a Londra, e almeno uno era a Londra quando sono stati hackerati. Nella nostra ricerca, abbiamo visto solo il governo del Bahrain spiare in Bahrain e Qatar usando Pegasus; mai in Europa».

Il rapporto rileva che l'attivista a Londra potrebbe essere stato effettivamente hackerato da un altro operatore Pegasus che ha poi passato le informazioni al governo del Bahrein.

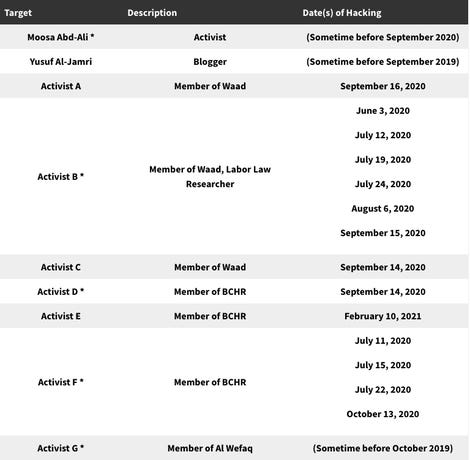

Un elenco di quelli presi di mira dal governo del Bahrain.

Citizen Lab

Citizen Lab coordinato con Forbidden Stories – l'organizzazione che ha rivelato il lavoro di NSO Group – – e ha confermato che almeno cinque dei dispositivi violati dal governo del Bahrein erano inclusi nell'elenco dei potenziali obiettivi del progetto Pegasus dei clienti del gruppo NSO.

Il Bahrain è una dittatura che da tempo ha schiacciato il dissenso e ha adottato misure draconiane per controllare la discussione pubblica online, ricattare gli oppositori del governo, torturare gli attivisti e commettere altre violazioni dei diritti umani.

Il rapporto rileva che altre società tecnologiche occidentali in passato hanno subito contraccolpi per aver aiutato il governo del Bahrain a censurare Internet, interrompere le proteste e monitorare gli oppositori sia all'interno che all'esterno del paese.

La società canadese Netsweeper è utilizzata dal Bahrain per bloccare molti siti Web per i cittadini del Bahrein e l'Unità Cyber Crime del Ministero degli Interni, insieme ad altre armi governative, ha acquistato spyware da FinFisher, Verint Systems, Cellebrite, Hacking Team, Trovicor GmbH e NSO Group, secondo il rapporto.

I ricercatori del Citizen Lab hanno scoperto che il governo del Bahrain ha acquistato per la prima volta lo spyware Pegasus nel 2017 e ha iniziato a utilizzarlo in Bahrain e Qatar.

L'organizzazione ha visto un picco nell'utilizzo di Pegasus nel luglio 2020 e si è coordinata con gli obiettivi del governo per analizzare come erano stati presi di mira e come i loro telefoni erano stati violati.

Moosa Abd-Ali e Yusuf Al-Jamri, due attivisti del Bahrein che vivono fuori dal Bahrain, hanno accettato di essere nominati nel rapporto, ma gli altri a cui è stato hackerato il telefono volevano solo essere identificati dalle organizzazioni per cui lavoravano.

Abd-Ali si è distinto nel rapporto perché in precedenza aveva portato FinFisher in tribunale dopo che i funzionari del Bahrein avevano utilizzato lo spyware dell'azienda per violare il suo computer nel 2011. Il suo iPhone 8 è stato violato prima di settembre 2020.

Il rapporto spiegava che i funzionari hanno provato diversi modi per hackerare i telefoni, anche utilizzando false notifiche di tracciamento dei pacchi DHL che Citizen Lab ha fatto risalire a un operatore del governo del Bahrain di Pegasus. A volte gli operatori governativi hanno utilizzato l'exploit zero-click e in altri casi sono stati necessari uno o due clic sui collegamenti per infettare un dispositivo con lo spyware.

“Abbiamo notato che questi tre domini erano ospitati su provider di hosting web condivisi. In altre parole, gli indirizzi IP a cui puntavano avevano anche dozzine di altri domini innocui che puntavano a loro. Nelle precedenti iterazioni dell'infrastruttura Pegasus di NSO Group, ogni nome di dominio puntava a un indirizzo IP separato”, hanno scoperto i ricercatori.

Il governo ha adottato misure estreme per ridurre il dissenso e diminuire l'influenza degli attivisti o dei leader delle proteste per decenni, ma gli sforzi hanno preso una svolta tecnologica negli ultimi anni, in particolare da quando le proteste della Primavera araba sono iniziate intorno al 2010. Il governo ha violentemente represso il nascente movimento di protesta nel 2011, arrestando e torturando centinaia di bahreiniti.

Citizen Lab monitora da anni l'uso di spyware da parte del governo, monitorando l'utilizzo dei dispositivi ProxySG e PacketShaper, nonché della tecnologia di filtraggio Internet prodotta da Netsweeper, Inc.

Il Il governo alla fine ha acquistato strumenti spyware dall'ex affiliata di Nokia Siemens Networks Trovicor GmbH nel 2011, secondo Bloomberg.

In un caso degno di nota, il governo ha utilizzato lo spyware di FinFisher, una società tedesco-britannica, per ricattare un noto avvocato del Bahrein. Funzionari del governo hanno hackerato il suo computer e poi gli hanno inviato un CD minacciando di pubblicare un video intimo di lui e sua moglie se non smettesse di difendere gli attivisti per i diritti umani. Il video era stato ottenuto attraverso una telecamera nascosta che era stata segretamente piantata nella sua casa.

Il governo alla fine ha rilasciato il video al pubblico dopo che l'avvocato si è rifiutato di fare marcia indietro.

I membri del governo sono stati anche accusati di utilizzare altri strumenti per deanonimare account Twitter pseudonimi critici nei confronti del governo.

Edward Snowden: non temere Trump, temi lo stato di sorveglianza

Il L'informatore della NSA ha parlato per la prima volta dalla vittoria elettorale di Trump.

Leggi di più

I ricercatori dietro il rapporto hanno affermato che mostra che le ripetute affermazioni del gruppo NSO di l'innocenza e il lavoro sui diritti umani si scontrano con la realtà che i loro strumenti sono usati dalle dittature.

“Nonostante mezzo decennio di essere implicato in violazioni dei diritti umani, il gruppo NSO afferma regolarmente di essere, in effetti, impegnato a proteggere i diritti umani. Tuttavia, questa presunta preoccupazione è contraddetta da una crescente montagna di prove che il suo spyware è utilizzato da regimi autoritari contro attivisti per i diritti umani, giornalisti e altri membri della società civile”, afferma il rapporto.

“Mentre il gruppo NSO tenta regolarmente di screditare le segnalazioni di abuso, il suo elenco di clienti include molti famigerati utenti impropri della tecnologia di sorveglianza. La vendita di Pegasus al Bahrain è particolarmente eclatante, considerando che esistono prove significative, di vecchia data e documentate dell'abuso seriale della sorveglianza da parte del Bahrain. prodotti tra cui Trovicor, FinFisher, Cellebrite e, ora, NSO Group.”

I ricercatori hanno definito l'abuso dello spyware da parte del governo del Bahrein “prevedibile” e hanno affermato che si trattava di “grave negligenza in nome del profitto” da parte di NSO Group venderà lo strumento a un governo con precedenti sui diritti umani del Bahrain.

Mentre il rapporto afferma che le vittime dell'hack potrebbero essere state in grado di proteggere i propri dispositivi disabilitando iMessage e FaceTime, osserva che il gruppo NSO ha trovato altri modi per fornire malware tramite altre app di messaggistica come WhatsApp.

Esperti, come il difensore della privacy di Comparitech Paul Bischoff, hanno affermato che il rapporto è un'ulteriore prova che non esiste un vero uso legittimo per il malware del gruppo NSO.

“Queste autorità non avrebbero lo stesso spionaggio capacità senza NSO Group”, ha detto Bischoff a ZDNet.

“Dovremmo dichiarare immediatamente una moratoria internazionale sulle vendite private di spyware”.

Sicurezza

Attacco ransomware Kaseya: cosa devi sapere Recensione di Surfshark VPN: è economico, ma è buono? I migliori browser per la privacy Sicurezza informatica 101: proteggi la tua privacy I migliori software e app antivirus Le migliori VPN per uso aziendale e domestico Le migliori chiavi di sicurezza per 2FA Come le vittime che pagano il riscatto incoraggiano più attacchi (ZDNet YouTube)

Argomenti correlati :

Data Center CXO per la gestione dei dati di Apple Security TV ![]()