![]()

Een nieuw rapport van Citizen Lab heeft onthuld dat de controversiële NSO-groep tussen juni 2020 en februari 2021 bewakingshulpmiddelen heeft geleverd aan de altijd repressieve regering van Bahrein.

Het bedrijf heeft geconfronteerd met vernietigende terugslag sinds werd onthuld dat ze tientallen organisaties hielpen bij het bespioneren van wereldleiders, activisten, journalisten en anderen met behulp van de Pegasus-spyware.

Het laatste rapport van Citizen Lab — geschreven door Ali Abdulemam, Noura Al-Jizawi, Bill Marczak, Siena Anstis, Kristin Berdan, John Scott-Railton en Ron Deibert — zei dat negen activisten uit Bahrein hun iPhones hadden laten hacken met de spyware van NSO Group, en sommige werden aangevallen via zero-click iMessage-exploits.

Lees dit

EU zet stappen om de verkoop van surveillancetechnologie aan despoten te stoppen

Commissaris voor digitale agenda Neelie Kroes zal er vrijdag bij technologiebedrijven op aandringen om uit te zoeken hoe ze kunnen stoppen met het verkopen van repressiemiddelen aan niet-democratische regimes

Lees meer

Zowel de KISMET-exploit van 2020 als de FORCEDENTRY-exploit van 2021 werden door de Bahreinse regering gebruikt om de telefoons te hacken van lokale mensenrechtenactivisten, politieke groeperingen, een politicus en zelfs Bahreinse dissidenten die in Londen wonen.

“Ten minste vier van de activisten zijn gehackt door LULU, een Pegasus-operator die we met veel vertrouwen toeschrijven aan de regering van Bahrein, een bekende misbruiker van spyware. Een van de activisten werd in 2020 gehackt, enkele uren nadat ze tijdens een interview dat hun telefoon in 2019 met Pegasus is gehackt”, aldus de auteurs van het rapport.

“Twee van de gehackte activisten wonen nu in Londen, en ten minste één was in Londen toen ze werden gehackt. In ons onderzoek hebben we de regering van Bahrein alleen in Bahrein en Qatar zien spioneren met Pegasus; nooit in Europa.”

Het rapport merkt op dat de activist in Londen mogelijk is gehackt door een andere Pegasus-operator, die de informatie vervolgens doorgaf aan de Bahreinse regering.

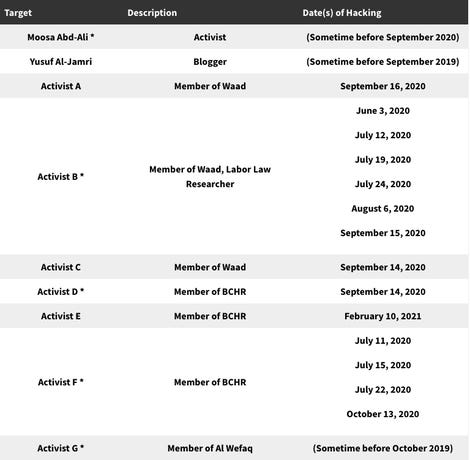

Een lijst van degenen die het doelwit zijn van de regering van Bahrein.

Citizen Lab

Citizen Lab gecoördineerd met Forbidden Stories — de organisatie die het werk van NSO Group onthulde – – en bevestigde dat ten minste vijf van de door de Bahreinse regering gehackte apparaten op de lijst van potentiële doelwitten van klanten van de NSO Group van het Pegasus-project stonden.

Bahrein is een dictatuur die al lang dissidenten de kop indrukt en draconische maatregelen heeft genomen om de publieke discussie online te beheersen, regeringstegenstanders te chanteren, activisten te martelen en andere mensenrechtenschendingen te plegen.

Het rapport merkt op dat andere westerse technologiebedrijven in het verleden te maken hebben gehad met terugslag omdat ze de regering van Bahrein hielpen bij het censureren van het internet, het verstoren van protesten en het volgen van tegenstanders, zowel binnen als buiten het land.

Het Canadese bedrijf Netsweeper wordt door Bahrein gebruikt om veel websites voor Bahreinse burgers te blokkeren en de Cyber Crime Unit van het ministerie van Binnenlandse Zaken heeft, naast andere overheidswapens, spyware gekocht van FinFisher, Verint Systems, Cellebrite, Hacking Team, Trovicor GmbH en NSO Group, volgens het verslag.

Citizen Lab-onderzoekers ontdekten dat de regering van Bahrein voor het eerst de Pegasus-spyware in 2017 kocht en deze begon te gebruiken in Bahrein en Qatar.

De organisatie zag een piek in het gebruik van Pegasus in juli 2020 en coördineerde met doelen van de overheid om te analyseren hoe ze het doelwit waren en hoe hun telefoons waren gehackt.

Moosa Abd-Ali en Yusuf Al-Jamri, twee Bahreinse activisten die buiten Bahrein wonen, stemden ermee in om genoemd te worden in het rapport, maar de anderen die hun telefoons hadden laten hacken, wilden alleen geïdentificeerd worden door de organisaties waarvoor ze werkten.

Abd-Ali viel op in het rapport omdat hij FinFisher eerder voor de rechter had gedaagd nadat Bahreinse functionarissen in 2011 de spyware van het bedrijf hadden gebruikt om zijn computer te hacken. Zijn iPhone 8 werd ergens voor september 2020 gehackt.

Het rapport legde uit dat functionarissen een aantal manieren probeerden om telefoons te hacken, zelfs met behulp van valse DHL-pakkettrackingmeldingen die Citizen Lab terugvoerde naar een Bahreinse overheidsoperator van Pegasus. Soms gebruikten overheidsoperators de zero-click exploit en in andere gevallen waren er een of twee klikken op links nodig om een apparaat met de spyware te infecteren.

“We merkten op dat deze drie domeinen werden gehost op shared webhostingproviders. Met andere woorden, de IP-adressen waarnaar ze verwezen, hadden ook tientallen andere onschadelijke domeinen die naar hen verwezen. In eerdere iteraties van de Pegasus-infrastructuur van NSO Group wees elke domeinnaam naar een apart IP-adres”, vonden de onderzoekers.

De regering heeft decennialang extreme maatregelen genomen om afwijkende meningen in te perken en de invloed van activisten of protestleiders te verminderen, maar de afgelopen jaren hebben de inspanningen een technologische wending genomen, vooral sinds de protesten van de Arabische Lente rond 2010 begonnen. De regering zette de opkomende protestbeweging met geweld neer in 2011, arrestatie en marteling van honderden Bahreinen.

Citizen Lab houdt het gebruik van spyware door de overheid al jaren in de gaten en volgt hun gebruik van ProxySG-apparaten en PacketShaper-apparaten, evenals internetfiltertechnologie geproduceerd door Netsweeper, Inc.

De Volgens Bloomberg kocht de overheid uiteindelijk in 2011 spywaretools van het voormalige Nokia Siemens Networks-filiaal Trovicor GmbH.

In een opmerkelijk geval gebruikte de overheid spyware van FinFisher, een Brits-Duits bedrijf, om een bekende Bahreinse advocaat te chanteren. Overheidsfunctionarissen hebben zijn computer gehackt en hem vervolgens een cd gestuurd waarin wordt gedreigd een intieme video van hem en zijn vrouw vrij te geven als hij niet zou stoppen met het verdedigen van mensenrechtenactivisten. De video was verkregen via een verborgen camera die in het geheim in zijn huis was geplaatst.

De regering heeft de video uiteindelijk vrijgegeven voor het publiek nadat de advocaat weigerde zich terug te trekken.

Leden van de regering zijn er ook van beschuldigd andere tools te gebruiken om pseudonieme Twitter-accounts die kritisch staan tegenover de regering te deanonimiseren.

Edward Snowden: Wees niet bang voor Trump, wees bang voor de surveillancestaat

De NSA-klokkenluider sprak voor het eerst sinds de verkiezingsoverwinning van Trump.

Lees meer

De onderzoekers achter het rapport zeiden dat het aantoont dat de herhaalde beweringen van de NSO-groep onschuld en mensenrechtenwerk druisen in tegen de realiteit dat hun instrumenten worden gebruikt door dictaturen.

“Ondanks dat ze al een half decennium betrokken zijn bij mensenrechtenschendingen, beweert NSO Group regelmatig dat ze zich daadwerkelijk inzetten voor de bescherming van de mensenrechten. Deze vermeende bezorgdheid wordt echter tegengesproken door een groeiende berg bewijzen dat haar spyware wordt gebruikt door autoritaire regimes tegen mensenrechtenactivisten, journalisten en andere leden van het maatschappelijk middenveld”, aldus het rapport.

“Terwijl de NSO Group regelmatig pogingen doet om meldingen van misbruik in diskrediet te brengen, bevat hun klantenlijst veel beruchte misbruikers van surveillancetechnologie. De verkoop van Pegasus aan Bahrein is bijzonder flagrant, aangezien er significant, langdurig en gedocumenteerd bewijs is van het seriële misbruik van surveillance door Bahrein. producten, waaronder Trovicor, FinFisher, Cellebrite en, nu, NSO Group.”

De onderzoekers noemden het misbruik van de spyware door de Bahreinse regering “voorspelbaar” en zeiden dat het “grove nalatigheid in naam van winst” was NSO Group om de tool te verkopen aan een regering met Bahrein's mensenrechtenrecord.

Hoewel het rapport zei dat de slachtoffers van de hack hun apparaten mogelijk hebben kunnen beschermen door iMessage en FaceTime uit te schakelen, merkt het op dat de NSO Group andere manieren heeft gevonden om malware te leveren via andere berichten-apps zoals WhatsApp.

Experts, zoals Comparitech-privacy-advocaat Paul Bischoff, zeiden dat het rapport verder bewijs was dat er geen echt legitiem gebruik is voor de malware van NSO Group.

“Die autoriteiten zouden niet dezelfde spionage hebben capaciteiten zonder NSO Group”, vertelde Bischoff aan ZDNet.

“We moeten onmiddellijk een internationaal moratorium afkondigen op de particuliere verkoop van spyware.”

Beveiliging

Kaseya ransomware-aanval: wat u moet weten Surfshark VPN-beoordeling: het is goedkoop, maar is het ook goed? De beste browsers voor privacy Cyberbeveiliging 101: bescherm uw privacy De beste antivirussoftware en apps De beste VPN's voor zakelijk en thuisgebruik De beste beveiligingssleutels voor 2FA Hoe slachtoffers die het losgeld betalen meer aanvallen aanmoedigen (ZDNet YouTube)

Verwante onderwerpen :

Apple Security TV-gegevensbeheer CXO-datacenters ![]()