![]()

Cloudflare ha affermato che il suo sistema è riuscito a fermare il più grande attacco DDoS segnalato a luglio, spiegando in un post sul blog che l'attacco è stato di 17,2 milioni di richieste al secondo, tre volte più grande di qualsiasi precedente registrato.

Omer Yoachimik di Cloudflare ha spiegato in un post sul blog che la società serve in media oltre 25 milioni di richieste HTTP al secondo nel secondo trimestre del 2021, illustrando l'enormità dell'attacco.

Ha aggiunto che l'attacco è stato lanciato da una botnet che prendeva di mira un cliente del settore finanziario di Cloudflare. È riuscito a raggiungere il limite di Cloudflare con oltre 330 milioni di richieste di attacco in pochi secondi, ha affermato.

Cloudflare

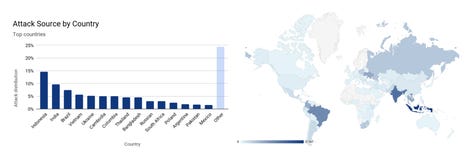

“Il traffico dell'attacco ha avuto origine da oltre 20.000 bot in 125 paesi in tutto il mondo. Sulla base degli indirizzi IP di origine dei bot, quasi il 15% dell'attacco ha avuto origine dall'Indonesia e un altro 17% dall'India e dal Brasile messi insieme. A indicare che potrebbe esserci molti dispositivi infetti da malware in quei paesi”, ha detto Yoachimik.

“Questo attacco da 17,2 milioni di rps è il più grande attacco HTTP DDoS che Cloudflare abbia mai visto fino ad oggi e quasi tre volte la dimensione di qualsiasi altro attacco HTTP DDoS segnalato. Questa specifica botnet, tuttavia, è stata vista almeno due volte nelle ultime settimane . Proprio la scorsa settimana ha preso di mira anche un altro cliente Cloudflare, un provider di hosting, con un attacco HTTP DDoS che ha raggiunto un picco appena al di sotto degli 8 milioni di rps.”

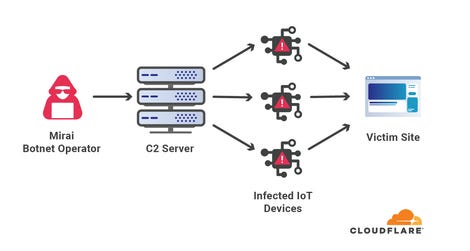

Yoachimik ha notato che due settimane prima, una botnet variante Mirai “ha lanciato oltre una dozzina di attacchi DDoS basati su UDP e TCP che hanno raggiunto più volte picchi superiori a 1 Tbps, con un picco massimo di circa 1,2 Tbps”.

I clienti di Cloudflare, tra cui una società di giochi e un importante provider di telecomunicazioni e hosting con sede in APAC, vengono presi di mira con attacchi sia ai servizi Magic Transit e Spectrum che al servizio WAF/CDN.

Secondo Yoachimik, la botnet Mirai ha generato un volume significativo di traffico di attacchi nonostante si fosse ridotto a circa 28.000 dopo aver iniziato con circa 30.000 bot.

“Questi attacchi si uniscono all'aumento degli attacchi DDoS basati su Mirari che abbiamo osservato sulla nostra rete nelle ultime settimane. Solo a luglio, gli attacchi L3/4 Mirai sono aumentati dell'88% e gli attacchi L7 del 9 %”, ha detto Yoachimik.

“Inoltre, in base all'attuale media giornaliera di agosto degli attacchi Mirai, possiamo aspettarci che gli attacchi DDoS L7 Mirai e altri attacchi botnet simili aumenteranno del 185% e gli attacchi L3/4 del 71% entro la fine del mese”.

L'attacco botnet Mirai colpisce migliaia di router domestici, mettendo offline gli utenti

L'ufficio federale di sicurezza della Germania ha confermato che quasi un milione di clienti nel paese sono stati colpiti da interruzioni di Internet a seguito dell'attacco.

Leggi di più

Tyler Shields, CMO di JupiterOne, ha definito l'attacco da 17,2 milioni di “significativo” e ha detto a ZDNet che la capacità di un attacco DDoS di raggiungere quel livello di esaurimento della larghezza di banda significa che esiste un'infrastruttura di backend significativa di host compromessi o host che sono stati ridimensionati con l'unico scopo di inviare traffico dannoso.

“L'unico altro modo per raggiungere questi livelli di larghezza di banda è accoppiare un'enorme infrastruttura con un qualche tipo di tecnica di amplificazione dei pacchetti. In entrambi i casi, si tratta di un attacco significativo che non è stato generato da un aggressore casuale. Questo gruppi probabilmente grandi, ben finanziati e dedicati”, ha detto Shields.

Howard Ting, CEO di Cyberhaven, ha aggiunto che gli attacchi DDoS sono un problema in crescita e di cui dovremmo aspettarci di vedere di più.

Ha notato che le botnet, come Mirai che ha lanciato l'attacco, fanno molto affidamento su dispositivi IoT compromessi e altri dispositivi non gestiti.

“Con l'aumentare del numero di questi dispositivi, aumenta anche il potenziale esercito per gli attacchi DDoS”, ha affermato Ting.

Cloudflare

Yoachimik ha affermato che il proprio sistema di protezione DDoS edge autonomo ha rilevato 17,2 milioni di attacchi e ha notato che il loro sistema è alimentato da un demone denial of service definito dal software che chiamano dosd.

“Un'istanza dosd univoca viene eseguita in ogni server in ciascuno dei nostri data center in tutto il mondo. Ogni istanza dosd analizza in modo indipendente i campioni di traffico fuori percorso. L'analisi del traffico fuori percorso ci consente di scansionare in modo asincrono gli attacchi DDoS senza causare latenza e impatto sulle prestazioni”, ha affermato Yoachimik.

“I risultati DDoS sono condivisi anche tra le varie istanze dosd all'interno di un data center, come una forma di condivisione proattiva dell'intelligence sulle minacce. Una volta rilevato un attacco, i nostri sistemi generano una regola di mitigazione con una firma in tempo reale che corrisponde ai modelli di attacco. la regola viene propagata nella posizione più ottimale nello stack tecnologico.”

Sicurezza

Attacco ransomware Kaseya: cosa devi sapere Recensione di Surfshark VPN: è economico, ma è buono? I migliori browser per la privacy Sicurezza informatica 101: proteggi la tua privacy I migliori software e app antivirus Le migliori VPN per uso aziendale e domestico Le migliori chiavi di sicurezza per 2FA Come le vittime che pagano il riscatto incoraggiano più attacchi (ZDNet YouTube)

Argomenti correlati :

Rete Sicurezza TV Gestione dati CXO Data Center ![]()