![]()

US Cybercom ha inviato un avviso pubblico per avvertire i team IT che CVE-2021-26084, relativo ad Atlassian Confluence, viene attivamente sfruttato.

“Sfruttamento di massa di Atlassian Confluence CVE-2021-26084 è in corso e si prevede che acceleri. Si prega di applicare immediatamente la patch se non l'hai già fatto, non puoi aspettare fino a dopo il fine settimana “, ha inviato US Cybercom in un tweet venerdì prima delle vacanze del fine settimana del Labor Day .

Un certo numero di leader IT si è rivolto ai social media per confermare che era effettivamente sfruttato.

Atlassian ha rilasciato un avviso sulla vulnerabilità il 25 agosto, spiegando che la “vulnerabilità di sicurezza di gravità critica” è stata trovata in Confluence Server e versioni di Data Center precedenti alla versione 6.13.23, dalla versione 6.14.0 prima della 7.4.11, dalla versione 7.5.0 prima della 7.11.6 e dalla versione 7.12.0 prima della 7.12.5.

“Esiste una vulnerabilità di OGNL injection che consentirebbe a un utente autenticato, e in alcuni casi a un utente non autenticato, di eseguire codice arbitrario su un'istanza di Confluence Server o Data Center. Sono interessate tutte le versioni di Confluence Server e Data Center precedenti alle versioni fisse elencate sopra da questa vulnerabilità”, ha affermato la società nel suo advisory.

Hanno esortato i team IT a eseguire l'aggiornamento all'ultima versione del supporto a lungo termine e hanno affermato che se ciò non fosse possibile, esiste una soluzione temporanea.

“Puoi mitigare il problema eseguendo lo script di seguito per il sistema operativo su cui è ospitato Confluence”, afferma l'avviso.

La vulnerabilità colpisce solo i server on-premise, non quelli ospitati nel cloud.

Molti ricercatori hanno illustrato come sfruttare la vulnerabilità e rilasciato prove di concetto che mostrano come lavori.

Bad Packets ha affermato di aver “rilevato la scansione di massa e di sfruttare l'attività di host in Brasile, Cina, Hong Kong, Nepal, Romania, Russia e Stati Uniti che prendono di mira i server Atlassian Confluence vulnerabili all'esecuzione di codice remoto”.

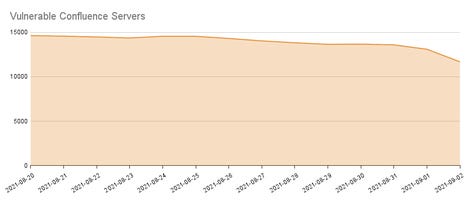

Censys ha spiegato in un post sul blog che negli ultimi giorni il suo team ha “visto un piccolo cambiamento nel numero di server vulnerabili ancora in esecuzione su Internet pubblico”.

“Il 31 agosto, Censys ha identificato 13.596 istanze vulnerabili di Confluence, mentre il 2 settembre il numero è sceso a 11.689 istanze vulnerabili”, ha affermato Censys.

La società ha spiegato che Confluence è un “servizio Wiki ampiamente diffuso utilizzato principalmente in ambienti aziendali collaborativi” e che negli ultimi anni “è diventato lo standard di fatto per la documentazione aziendale nell'ultimo decennio”.

“Mentre la maggior parte degli utenti esegue il servizio gestito, molte aziende scelgono di distribuire il software in loco. Il 25 agosto è stata resa pubblica una vulnerabilità nel software Confluence di Atlassian. Un ricercatore di sicurezza di nome SnowyOwl (Benny Jacob) ha scoperto che un utente non autenticato potrebbe eseguire codice arbitrario prendendo di mira i campi HTML interpretati e resi dall'Object-Graph Navigation Language (OGNL)”, ha affermato il blog.

“Sì, questa è la stessa classe di vulnerabilità utilizzata nella violazione di Equifax nel 2017. Pochi giorni prima che questa vulnerabilità fosse resa pubblica, i nostri dati storici mostravano che Internet aveva oltre 14.637 server Confluence esposti e vulnerabili. Confrontalo con il giorno corrente , 1 settembre, dove Censys ha identificato 14.701 servizi che si sono autoidentificati come server Confluence e di questi, 13.596 porte e 12.876 host IPv4 individuali eseguono una versione sfruttabile del software.”

Un grafico Censys che mostra quanti server sono ancora vulnerabili.

Censis

“Non c'è modo di metterlo alla leggera: questo è un male. Inizialmente, Atlassian ha affermato che questo era sfruttabile solo se un utente aveva un account valido sul sistema; questo è risultato essere errato e l'avviso è stato aggiornato oggi per riflettere le nuove informazioni . È solo una questione di tempo prima di iniziare a vedere lo sfruttamento attivo in natura poiché sono già stati trovati exploit funzionanti sparsi in giro”, ha aggiunto Censys.

Yaniv Bar-Dayan, CEO di Vulcan Cyber, ha dichiarato a ZDNet che i team di sicurezza devono combattere il fuoco con il fuoco mentre lavorano per dare priorità e rimediare a questo difetto di Confluence.

Gli aggressori non dovrebbero essere i primi ad automatizzare le scansioni per questo exploit e si spera che i team di sicurezza IT siano in anticipo sui loro avversari nell'identificare in modo proattivo la presenza di questa vulnerabilità e stiano adottando misure per mitigare, ha affermato Bar-Dayan.

“Data la natura di Atlassian Confluence, c'è una possibilità molto concreta che i componenti della piattaforma siano esposti a Internet”, ha aggiunto Bar-Dayan.

“Ciò significa che gli aggressori non avranno bisogno dell'accesso alla rete interna per sfruttare la vulnerabilità RCE. È disponibile una patch e gli amministratori dovrebbero implementarla con maggiore rapidità, considerando anche altre azioni di mitigazione come garantire che nessun accesso pubblico sia disponibile per Confluence Server e servizi.”

BleepingComputer ha confermato giovedì che alcuni attori delle minacce stanno installando cryptominer su entrambi i server Windows e Linux Confluence utilizzando la vulnerabilità.

Sicurezza

T-Mobile hack: tutto ciò che devi sapere Recensione di Surfshark VPN: è economico, ma è buono? I migliori browser per la privacy Sicurezza informatica 101: proteggi la tua privacy I migliori software e app antivirus Le migliori VPN per uso aziendale e domestico Le migliori chiavi di sicurezza per 2FA La minaccia ransomware è in crescita: cosa deve succedere per impedire che gli attacchi peggiorino? (ZDNet YouTube)

Argomenti correlati:

Sicurezza hardware Gestione dati TV CXO Data Center