![]()

I ricercatori hanno esplorato l'aspetto della vittima perfetta per i gruppi di ransomware di oggi.

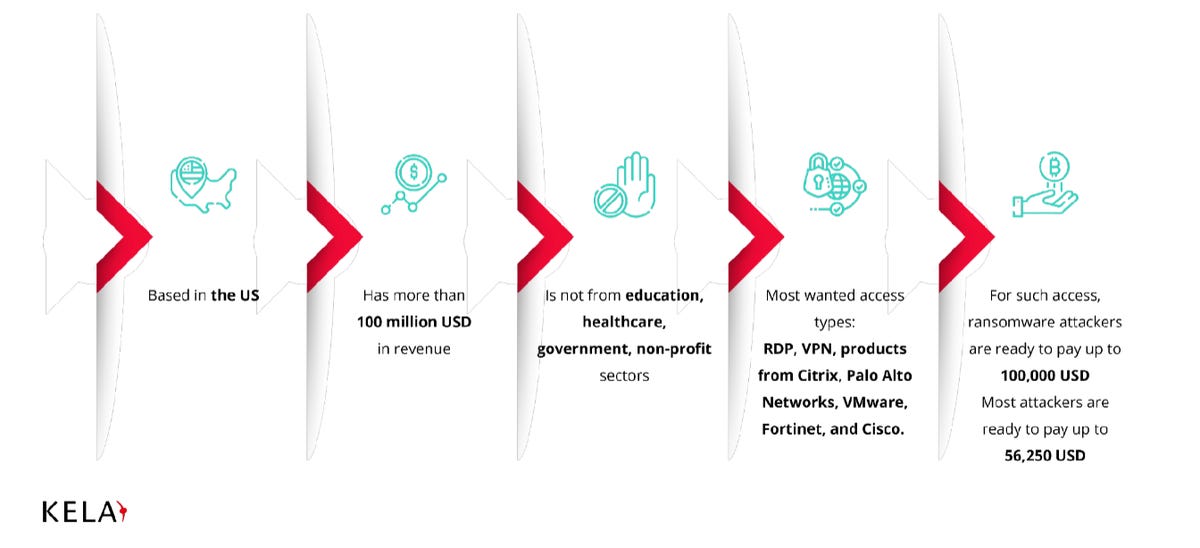

Lunedì, KELA ha pubblicato un rapporto sugli elenchi fatti dagli operatori di ransomware nel sottosuolo, comprese le richieste di accesso – il modo per ottenere un punto d'appoggio iniziale in un sistema di destinazione – rivelando che molti vogliono entrare nelle società statunitensi con un reddito minimo di oltre 100 milioni di dollari.

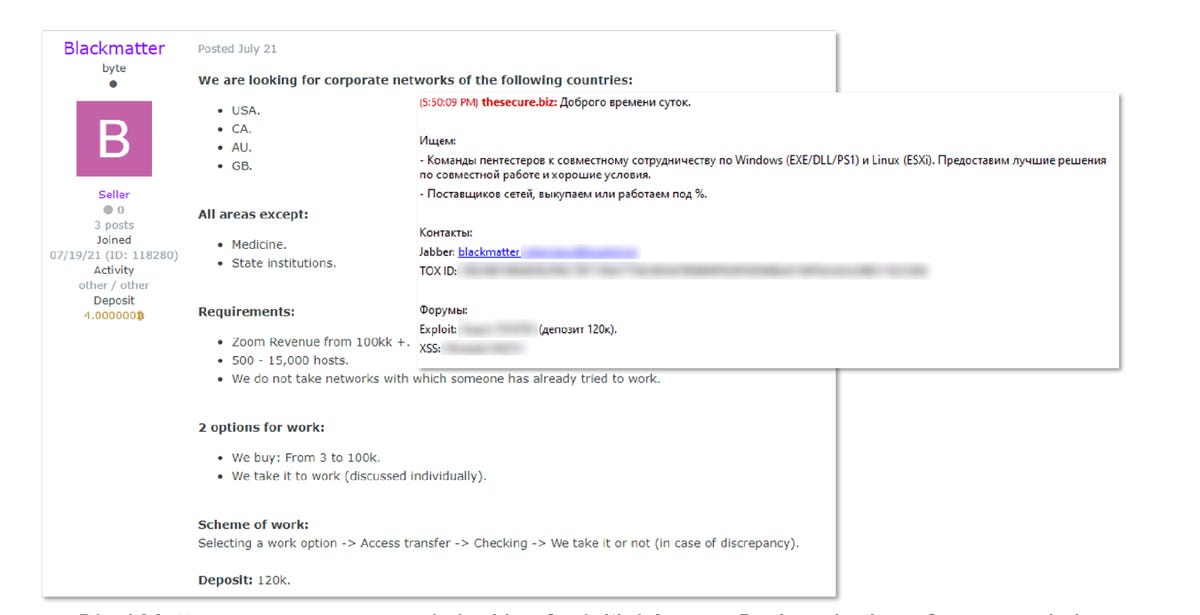

L'accesso iniziale è ora un grande business. Gruppi di ransomware come Blackmatter e Lockbit possono eliminare parte del lavoro di routine coinvolto in un attacco informatico acquistando l'accesso, comprese le credenziali di lavoro o la conoscenza di una vulnerabilità in un sistema aziendale.

Se si considera che una campagna ransomware di successo può portare a pagamenti per milioni di dollari, questo costo diventa irrilevante e può significare che i criminali informatici possono liberare tempo per colpire più obiettivi.

I risultati della società di sicurezza informatica, basati su osservazioni nei forum del dark web nel luglio 2021, suggeriscono che gli attori delle minacce stanno cercando grandi aziende statunitensi, ma vengono presi in considerazione anche obiettivi canadesi, australiani ed europei.

Gli obiettivi russi di solito vengono respinti immediatamente e altri sono considerati “non desiderati” – compresi quelli situati nei paesi in via di sviluppo – probabilmente perché i potenziali guadagni sono bassi.

Circa la metà degli operatori di ransomware, tuttavia, rifiuterà le offerte di accesso alle organizzazioni del settore sanitario e dell'istruzione, indipendentemente dal paese. In alcuni casi, anche gli enti governativi e le organizzazioni non profit sono fuori dal tavolo.

Inoltre, ci sono metodi di accesso preferiti. L'accesso basato su Remote Desktop Protocol (RDP) e Virtual Private Network (VPN) si è dimostrato popolare. In particolare, l'accesso ai prodotti sviluppati da aziende tra cui Citrix, Palo Alto Networks, VMWare, Cisco e Fortinet.

“Per quanto riguarda il livello dei privilegi, alcuni aggressori hanno affermato di preferire i diritti di amministratore del dominio, anche se non sembra essere fondamentale”, afferma il rapporto.

KELA

KELA ha anche trovato offerte per pannelli di e-commerce, database non protetti e server Microsoft Exchange, sebbene questi possano essere più interessanti per i ladri di dati e i criminali che tentano di impiantare spyware e minatori di criptovaluta.

“Tutti questi tipi di accesso sono senza dubbio pericolosi e possono consentire agli attori delle minacce di eseguire varie azioni dannose, ma raramente forniscono l'accesso a una rete aziendale”, hanno osservato i ricercatori.

Circa il 40% delle inserzioni è stato creato da giocatori nello spazio Ransomware-as-a-Service (RaaS).

KELA

Gli operatori ransomware sono disposti a pagare, in media, fino a $ 100.000 per preziosi servizi di accesso iniziale.

In uno studio precedente, KELA ha osservato un'altra tendenza degna di nota nello spazio dei ransomware: l'aumento della domanda di negoziatori. Gli operatori RaaS stanno tentando di monetizzare meglio la fase di un attacco quando una vittima contatterà gli operatori ransomware per negoziare un pagamento, ma poiché le barriere linguistiche possono causare problemi di comunicazione, i gruppi ransomware stanno cercando di proteggere nuovi membri del team in grado di gestire l'inglese colloquiale.

Intel 471 ha anche scoperto che i criminali informatici coinvolti nelle truffe Business Email Compromise (BEC) stanno cercando di reclutare madrelingua inglesi. Poiché le bandiere rosse delle e-mail di phishing includono errori di grammatica e di ortografia scadenti, gli artisti della truffa stanno cercando di evitare di essere scoperti al primo ostacolo pagando gli anglofoni per scrivere una copia convincente.

Copertura precedente e correlata

Black Hat: i giocatori aziendali affrontano l'estorsione “uno-due-punch” negli attacchi ransomware

Che cos'è il ransomware? Tutto quello che c'è da sapere su una delle più grandi minacce del Web

Ransomware as a service: i negoziatori sono ora molto richiesti

Hai un suggerimento? Mettiti in contatto in modo sicuro tramite WhatsApp | Segnale al +447713 025 499 o tramite Keybase: charlie0

Argomenti correlati:

Security TV Data Management CXO Data Center ![]()