![]()

Gli operatori dietro il gruppo ransomware REvil sono riemersi dopo aver presumibilmente chiuso il negozio in seguito al diffuso attacco a Kaseya che ha causato migliaia di vittime il 4 luglio.

I ricercatori della sicurezza hanno affermato che tutti i siti web oscuri per il prolifico gruppo ransomware – incluso il sito di pagamento, il sito pubblico del gruppo, la chat “helpdesk” e il loro portale di negoziazione – sono andati offline il 13 luglio dopo che l'attacco di Kaseya ha attirato la condanna mondiale e dure minacce da parte dei legislatori statunitensi.

Il presidente degli Stati Uniti Joe Biden ha parlato personalmente con il presidente russo Vladmir Putin dopo l'attacco e molti hanno attribuito la chiusura di REvil alla conversazione, in cui Biden ha fatto pressioni su Putin per gli attacchi ransomware provenienti dal suolo russo.

Nonostante la conversazione, sia le autorità statunitensi che i funzionari russi hanno negato qualsiasi coinvolgimento nella scomparsa di REvil a luglio.

Ma dozzine di ricercatori sulla sicurezza hanno utilizzato i social media martedì per dimostrare che l'Happy Blog del gruppo e altri siti collegati a REvil era riemerso. Bleeping Computer ha riferito che la voce più recente proveniva da una vittima che è stata attaccata l'8 luglio.

I ricercatori della sicurezza di Recorded Future ed Emsisoft hanno entrambi confermato che gran parte dell'infrastruttura del gruppo è tornata online.

L'esperto di ransomware Allan Liska ha detto a ZDNet che la maggior parte delle persone si aspettava il ritorno di REvil, ma con un nome diverso e una nuova variante di ransomware.

“Le cose si sono decisamente scaldate per loro per un po', quindi hanno dovuto lasciare che le forze dell'ordine si raffreddassero. Il problema (per loro) è che, se questo è davvero lo stesso gruppo, utilizzando la stessa infrastruttura non si sono davvero comprati alcuna distanza dalle forze dell'ordine o dai ricercatori, il che li rimetterà nel mirino letteralmente di tutti i gruppi di forze dell'ordine del mondo (eccetto quello russo)”, ha spiegato Liska.

“Aggiungo anche che io “ho controllato tutti i soliti repository di codice, come VirusTotal e Malware Bazaar, e non ho ancora visto nessun nuovo campione pubblicato. Quindi, se hanno lanciato nuovi attacchi ransomware, non ce ne sono stati molti.”

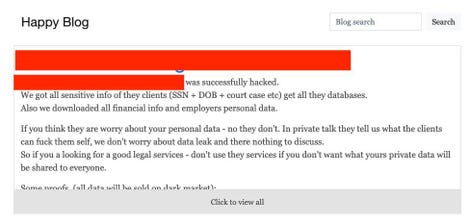

Uno screenshot dell'Happy Blog di REvil.

Brett Callow

Un rapporto della società di sicurezza BlackFog sugli attacchi ransomware ad agosto ha rilevato che REvil ha rappresentato oltre il 23% degli attacchi monitorati il mese scorso. Questo era più di qualsiasi altro gruppo tracciato nel rapporto.

Revil ha attaccato almeno 360 organizzazioni con sede negli Stati Uniti quest'anno, secondo l'analista di minacce Emsisoft Brett Callow. Il sito di ricerca RansomWhere afferma che il gruppo ha guadagnato più di 11 milioni di dollari quest'anno, con attacchi di alto profilo a Acer, JBS, Quanta Computer e altro ancora.

La chiusura di REvil a luglio ha lasciato alcune vittime in una posizione difficile. Mike Hamilton, ex CISO di Seattle e ora CISO della società di bonifica da ransomware Critical Insight, ha affermato che una società ha pagato un riscatto dopo l'attacco di Kaseya e ha ricevuto le chiavi di decrittazione da REvil, ma ha scoperto che non funzionavano.

REvil offriva in genere una funzione di help desk che aiuta le vittime a recuperare i propri dati.

“Alcuni dei nostri clienti se la sono cavata molto facilmente. Se avessi installato quell'agente su computer non importanti, li hai semplicemente ricostruiti e sei tornato in vita. Ma abbiamo ricevuto una chiamata di soccorso pochi giorni fa da un'azienda che è stata colpita duramente perché avevano una società che gestiva molti dei propri server con Kaseya VSA. Molti dei loro server sono stati colpiti e avevano molte informazioni su di essi, quindi hanno portato la loro compagnia di assicurazioni e hanno deciso di pagare il riscatto “, ha detto Hamilton.

“Hanno ottenuto la loro chiave di decrittazione e quando hanno iniziato a usarla, hanno scoperto che in alcuni punti funzionava e in altri no. Queste bande di ransomware hanno l'assistenza clienti ma all'improvviso si sono spenti. Sono completamente andato e quindi non c'è aiuto e queste persone sono semplicemente bloccate. Finiranno per perdere molti dati e finiranno per spendere un sacco di soldi per ricostruire completamente la loro rete da zero.”

Sicurezza

T-Mobile hack: tutto ciò che devi sapere Recensione di Surfshark VPN: è economico, ma è buono? I migliori browser per la privacy Sicurezza informatica 101: proteggi la tua privacy I migliori software e app antivirus Le migliori VPN per uso aziendale e domestico Le migliori chiavi di sicurezza per 2FA La minaccia ransomware è in crescita: cosa deve succedere per impedire che gli attacchi peggiorino? (ZDNet YouTube)

Argomenti correlati:

Gestione dati TV di sicurezza governativa Data Center CXO