![]()

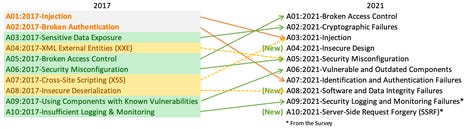

La fondazione non profit Open Web Application Security Project (OWASP) ha pubblicato una bozza aggiornata della sua classifica delle prime 10 vulnerabilità, le prime modifiche all'elenco da novembre 2017.

Il nuovo elenco presenta notevoli cambiamenti, tra cui l'emergere di Broken Access Control, che è passato dal quinto all'elenco 1. L'organizzazione ha affermato che il 94% delle applicazioni è stato testato per una qualche forma di controllo degli accessi non funzionante e “i 34 CWE mappati a Il controllo di accesso interrotto ha avuto più occorrenze nelle applicazioni rispetto a qualsiasi altra categoria.”

Cryptographic Failures ha anche spostato l'elenco al numero 2 a causa della sua connessione all'esposizione di dati sensibili e alla compromissione del sistema. L'iniezione è scesa al terzo posto, ma OWASP ha notato che il 94% delle applicazioni è stato testato per una qualche forma di iniezione, che ora include lo scripting cross-site.

Una nuova categoria, Insecure Design, si è fatta strada al quarto posto nell'elenco, seguita da Security Misconfiguration, che è salita di un posto rispetto all'elenco del 2017.

La configurazione errata della sicurezza ora include entità esterne e gli autori delle liste hanno affermato che non era sorprendente considerando che il 90% delle applicazioni è stato testato per qualche forma di configurazione errata e che ci sono stati più passaggi a software altamente configurabile.

Componenti vulnerabili e obsoleti è stato classificato al numero 9 nel 2017, ma è passato al numero 6 per la classifica di quest'anno.

“È l'unica categoria a non avere alcun CVE mappato ai CWE inclusi, quindi un exploit predefinito e pesi di impatto di 5,0 sono presi in considerazione nei loro punteggi”, hanno osservato gli autori delle liste.

OWASP

Gli errori di identificazione e autenticazione, precedentemente chiamati Broken Authentication, sono scesi in modo significativo dal numero 2 al 7 , con OWASP che spiega che la maggiore disponibilità di framework standardizzati ha aiutato ad affrontarlo.

Gli errori di integrità del software e dei dati è una categoria completamente nuova per il 2021 e si concentra principalmente su ipotesi relative ad aggiornamenti software, dati critici e pipeline CI/CD senza verificarne l'integrità.

“Uno degli impatti più ponderati dai dati CVE/CVSS mappati ai 10 CWE in questa categoria. La deserializzazione insicura del 2017 fa ora parte di questa categoria più ampia”, ha affermato OWASP.

Security Logging and Monitoring Failures in precedenza era l'ultimo della lista, ma è salito di una posizione e si è ampliato per includere altri tipi di guasti. Sebbene siano difficili da testare, possono “incidere direttamente sulla visibilità, sugli avvisi di incidenti e sulla medicina legale”.

L'ultimo della lista è la falsificazione delle richieste lato server, che ha un tasso di incidenza “relativamente basso” ma è stato citato molto dai professionisti del settore.

OWASP ha affermato che nel complesso ci sono state tre nuove categorie e altre quattro con modifiche al nome o all'ambito apportate per l'elenco del 2021. OWASP, che ha messo insieme l'elenco per più di un decennio, compila l'elenco sulla base dei dati forniti e dei sondaggi del settore.

“Lo facciamo per una ragione fondamentale, guardare i dati forniti è guardare al passato. I ricercatori di AppSec impiegano del tempo per trovare nuove vulnerabilità e nuovi modi per testarli. Ci vuole tempo per integrare questi test in strumenti e processi”, OWASP disse.

“Nel momento in cui possiamo testare in modo affidabile una debolezza su larga scala, probabilmente sono passati anni. Per bilanciare questa visione, utilizziamo un sondaggio del settore per chiedere alle persone in prima linea quali considerano punti deboli essenziali che il i dati potrebbero non essere ancora visualizzati.”

Jayant Shukla, CTO di K2 Cyber Security, ha dichiarato a ZDNet che invece di eliminare i vecchi rischi, OWASP ha consolidato i rischi esistenti in diverse categorie e ne sono stati aggiunti nuovi, che riflettono le crescenti minacce che devono affrontare le applicazioni web.

Shukla ha notato che uno dei motivi per cui i problemi di autenticazione degli attacchi Server-Side Request Forgery stanno diventando più gravi è il rapido aumento dell'uso dei microservizi nella creazione di applicazioni.

“Queste nuove categorie di rischio enfatizzano la necessità di spostarsi a sinistra e migliorare i test di pre-produzione. Sfortunatamente, questi problemi sono spesso difficili da trovare durante i test, e talvolta si presentano e sono solo un problema quando interagiscono tra moduli applicativi diversi, rendendoli ancora più difficili da rilevare”, ha detto Shukla.

“In effetti, il National Institute of Standards and Technologies ha riconosciuto queste carenze e l'anno scorso ha aggiornato il proprio framework di sicurezza delle applicazioni SP800-53 per includere l'autoprotezione delle applicazioni runtime e i test di sicurezza delle applicazioni interattivi per proteggere meglio da queste debolezze critiche del software. l'industria dello sviluppo software è salita a bordo e ha adottato queste tecnologie più efficaci.”

Sicurezza

T-Mobile hack: tutto ciò che devi sapere Recensione di Surfshark VPN: è economico, ma è va bene? I migliori browser per la privacy Sicurezza informatica 101: proteggi la tua privacy I migliori software e app antivirus Le migliori VPN per uso aziendale e domestico Le migliori chiavi di sicurezza per 2FA La minaccia ransomware è in crescita: cosa deve succedere per impedire che gli attacchi peggiorino? (ZDNet YouTube)

Argomenti correlati:

Digital Transformation Security TV Data Management CXO Data Center