![]()

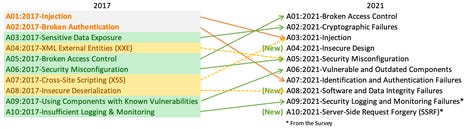

Non-profitstichting Open Web Application Security Project (OWASP) heeft een bijgewerkte versie van de ranglijst van de top 10 kwetsbaarheden vrijgegeven, de eerste wijzigingen in de lijst sinds november 2017.

De nieuwe lijst bevat aanzienlijke veranderingen, waaronder de opkomst van Broken Access Control, die van de vijfde op de lijst naar nummer 1 is gestegen. Broken Access Control kwam vaker voor in applicaties dan in welke andere categorie dan ook.”

Cryptografische fouten zijn ook op de lijst gestegen naar nummer 2 vanwege de verbinding met blootstelling aan gevoelige gegevens en systeemcompromissen. Injectie zakte naar de derde plaats, maar OWASP merkte op dat 94% van de applicaties werd getest op een of andere vorm van injectie, die nu ook cross-site scripting omvat.

Een nieuwe categorie — Onveilig ontwerp — bereikte de vierde plaats op de lijst, gevolgd door Beveiligingsmisconfiguratie, die één plaats is gestegen ten opzichte van de lijst van 2017.

Beveiligingsfoutconfiguratie omvat nu externe entiteiten en de auteurs van de lijsten zeiden dat het niet verrassend was, aangezien 90% van de applicaties werd getest op een of andere vorm van foutieve configuratie en dat er meer verschuivingen zijn geweest naar zeer configureerbare software.

Kwetsbare en verouderde componenten stonden in 2017 op de 9e plaats, maar zijn dit jaar gestegen naar de 6e plaats.

“Het is de enige categorie waarin geen CVE's zijn toegewezen aan de meegeleverde CWE's, dus een standaard exploit en impactgewichten van 5,0 worden meegenomen in hun scores”, merkten de auteurs van de lijsten op.

OWASP

Identificatie- en authenticatiefouten — voorheen Broken Authentication genoemd — daalde aanzienlijk van nummer 2 naar 7 , waarbij OWASP uitlegt dat de toegenomen beschikbaarheid van gestandaardiseerde kaders heeft geholpen om dit probleem aan te pakken.

Software- en gegevensintegriteitsfouten is een geheel nieuwe categorie voor 2021 en richt zich voornamelijk op aannames met betrekking tot software-updates, kritieke gegevens en CI/CD-pijplijnen zonder de integriteit te verifiëren.

“Een van de zwaarst gewogen effecten van CVE/CVSS-gegevens toegewezen aan de 10 CWE's in deze categorie. Onveilige deserialisatie uit 2017 maakt nu deel uit van deze grotere categorie”, aldus OWASP.

p>Beveiligingsregistratie en -bewaking van fouten was voorheen de laatste op de lijst, maar is één plek gestegen en is uitgebreid met andere soorten fouten. Hoewel deze moeilijk te testen zijn, kunnen ze “directe invloed hebben op de zichtbaarheid, incidentwaarschuwingen en forensisch onderzoek”.

De laatste op de lijst is Server-Side Request Forgery, dat een “relatief lage” incidentie heeft, maar werd hoog aangeschreven door professionals uit de industrie.

OWASP zei dat er over het algemeen drie nieuwe categorieën waren en vier andere met naams- of reikwijdtewijzigingen voor de 2021-lijst. OWASP, dat de lijst al meer dan tien jaar samenstelt, stelt de lijst samen op basis van aangeleverde gegevens en enquêtes in de sector.

“We doen dit om een fundamentele reden, kijken naar de aangeleverde gegevens is kijken naar het verleden. AppSec-onderzoekers nemen de tijd om nieuwe kwetsbaarheden te vinden en nieuwe manieren om ze te testen. Het kost tijd om deze tests te integreren in tools en processen,” zei OWASP.

“Tegen de tijd dat we een zwakte op schaal betrouwbaar kunnen testen, zijn er waarschijnlijk jaren verstreken. Om die mening in evenwicht te brengen, gebruiken we een sectoronderzoek om mensen in de frontlinie te vragen wat zij zien als essentiële zwakheden die de gegevens mogelijk nog niet laten zien.”

Ben Pick, senior applicatiebeveiligingsadviseur bij nVisium en een van de leiders van het OWASP-hoofdstuk in Noord-Virginia, vertelde ZDNet dat de OWASP Top 10 niet bedoeld is om te worden gebruikt voor nalevingsdoeleinden, maar dat er vaak naar wordt gekeken op deze manier.

“De items die momenteel worden vermeld, zijn bedoeld om het bewustzijn te vergroten van trends in de branche met betrekking tot kwetsbaarheden en exploits waarmee de bedrijven die vrijwillig hun gegevens hebben verstrekt, worden geconfronteerd, met name voor degenen die mogelijk geen beveiligingsachtergrond hebben”, legt Pick uit.

“Over het algemeen komt dit levende document overeen met de risico's die ik heb waargenomen bij verschillende beoordelingen en ik zal deze bron blijven gebruiken om meer te weten te komen over nieuwe soorten bedreigingen. De OWASP Top 10 is nog in conceptvorm en zal worden bewerkt en verbeterd naarmate meer beveiligingsbedrijven de inhoud beoordelen.”

Jayant Shukla, CTO van K2 Cyber Security, voegde toe dat in plaats van dat oude risico's verdwijnen, OWASP bestaande risico's heeft geconsolideerd in verschillende categorieën en dat er nieuwe risico's zijn toegevoegd, als gevolg van de toegenomen bedreigingen waarmee webapplicaties worden geconfronteerd.

Shukla merkte op dat een van de redenen waarom de authenticatieproblemen van Server-Side Request Forgery-aanvallen ernstiger worden, is vanwege de snelle toename van het gebruik van microservices bij het bouwen van applicaties.

“Deze nieuwe risicocategorieën benadrukken de noodzaak om naar links te schuiven en de pre-productietests te verbeteren. Helaas zijn deze problemen vaak moeilijk te vinden tijdens het testen, en soms ontstaan ze en zijn ze alleen een probleem wanneer verschillende applicatiemodules op elkaar inwerken, waardoor ze nog moeilijker te detecteren,” zei Shukla.

“In feite heeft het National Institute of Standards and Technologies deze tekortkomingen erkend en vorig jaar hun SP800-53 applicatiebeveiligingsraamwerk bijgewerkt met Runtime Application Self Protection en Interactive Application Security Testing om beter te beschermen tegen deze kritieke softwarezwakheden. softwareontwikkelingsindustrie stapte aan boord en nam deze effectievere technologieën over.”

Beveiliging

T-Mobile hack: alles wat je moet weten Surfshark VPN review: het is goedkoop, maar is het goed? De beste browsers voor privacy Cyberbeveiliging 101: bescherm uw privacy De beste antivirussoftware en apps De beste VPN's voor zakelijk en thuisgebruik De beste beveiligingssleutels voor 2FA De ransomware-dreiging groeit: wat moet er gebeuren om te voorkomen dat aanvallen erger worden? (ZDNet YouTube)

Verwante onderwerpen:

Digitale transformatie Beveiliging TV-gegevensbeheer CXO-datacenters ![]()