![]()

Een “ontwerpfout” in het Microsoft Autodiscover-protocol werd onderzocht door onderzoekers die ontdekten dat ze domeinreferenties konden verzamelen.

Op woensdag publiceerde Guardicore Labs' AVP van Security Research Amit Serper de resultaten van een analyse van Autodiscover, een protocol dat wordt gebruikt voor authenticatie op Microsoft Exchange-servers en om clienttoegang te configureren.

Er zijn verschillende versies van het protocol beschikbaar voor gebruik. Guardicore onderzocht een implementatie van Autodiscover op basis van POX XML en vond een “ontwerpfout” die kan worden misbruikt om webverzoeken te 'lekken' naar Autodiscover-domeinen buiten het domein van een gebruiker, zolang ze zich in hetzelfde topniveaudomein bevinden (TLD ).

Om het protocol te testen, heeft het team eerst een aantal domeinen met een TLD-achtervoegsel geregistreerd en gekocht, waaronder Autodiscover.com.br, Autodiscover.com.cn, Autodiscover.com.fr en Autodiscover.com.uk, enzovoort. .

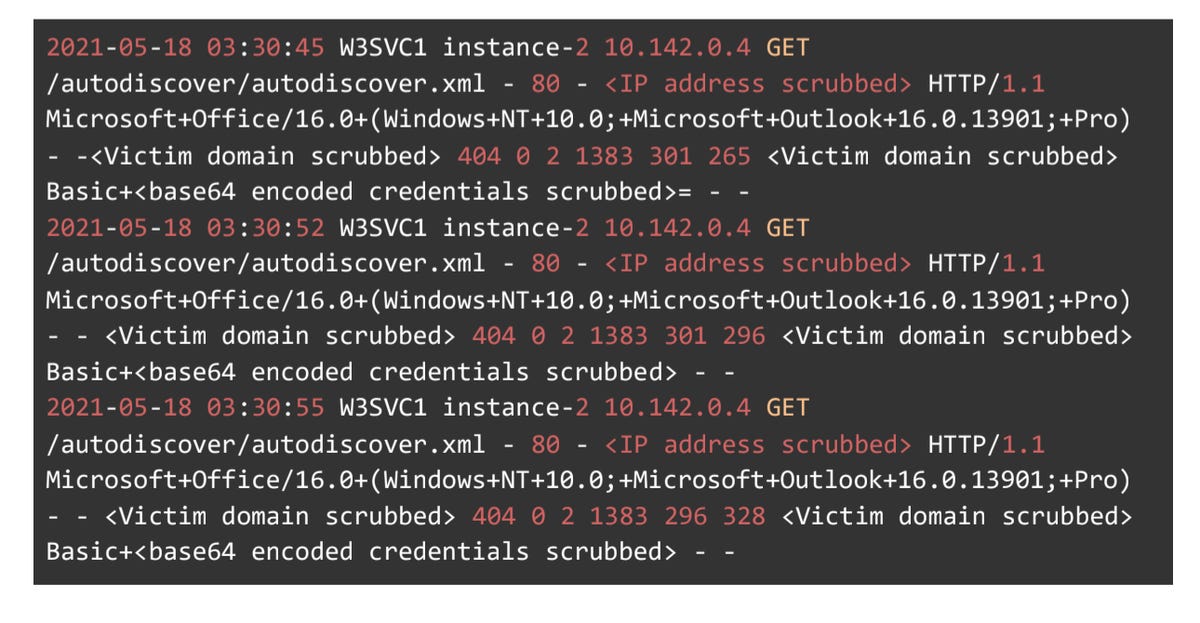

Deze domeinen werden vervolgens toegewezen aan een Guardicore-webserver en de onderzoekers zeggen dat ze “gewoon wachtten op webverzoeken voor verschillende Autodiscover-eindpunten.”

De “back-off”-procedure wordt beschreven als de “boosdoener” van het lek, aangezien het niet oplossen van URL's op basis van geparseerde, door de gebruiker opgegeven e-mailadressen zal resulteren in een “fail-up”:

“Dat betekent dat het resultaat van de volgende poging om een Autodiscover-URL te bouwen zou zijn: http://Autodiscover.com/Autodiscover/Autodiscover.xml”, legden de onderzoekers uit. “Dit betekent dat de eigenaar van Autodiscover.com alle verzoeken zal ontvangen die het oorspronkelijke domein niet kunnen bereiken. […] Tot onze verbazing begonnen we aanzienlijke hoeveelheden verzoeken te zien naar Autodiscover-eindpunten van verschillende domeinen, IP-adressen en clients .”

In totaal kon Guardicore tussen 16 april en 25 augustus 2021 372.072 Windows-domeininloggegevens en 96.671 unieke sets inloggegevens van bronnen, waaronder Microsoft Outlook en e-mailclients, vastleggen. Sommige sets werden verzonden via HTTP-basisverificatie.

Guardicore

Chinese bedrijven, voedselproducenten, nutsbedrijven, scheepvaart- en logistieke organisaties en meer waren inbegrepen.

“Het interessante probleem met een groot aantal verzoeken die we ontvingen, was dat er geen poging van de kant van de klant was om te controleren of de bron beschikbaar is of zelfs bestaat op de server voordat een geverifieerd verzoek werd verzonden”, legt het team uit.

Guardicore was ook in staat om een aanvalsmethode te creëren op basis van een aanvaller die relevante TLD-domeinen beheert, die de referenties die naar hen werden verzonden in alternatieve authenticatiesystemen, zoals NTLM en OAuth, downgraded naar HTTP-basisauthenticatie.

Serper vertelde ZDNet: “de fout in het protocol is niet nieuw; we hebben het gewoon op grote schaal kunnen exploiteren.”

Eerder onderzoek uitgevoerd door Shape Security en gepubliceerd in 2017, onderzoekt Autodiscover en het potentieel voor misbruik (.PDF). De paper richt zich echter op Autodiscover-implementaties in mobiele e-mailclients.

Guardicore zegt dat het “verantwoordelijke openbaarmakingsprocessen heeft geïnitieerd met enkele van de betrokken leveranciers” door de laatste ontdekking.

Om dit probleem op te lossen, zegt Guardicore dat Autodiscover TLD-domeinen moeten worden geblokkeerd door firewalls, en wanneer Exchange-setups worden geconfigureerd, moet ondersteuning voor basisverificatie worden uitgeschakeld – omdat dit “hetzelfde is als het verzenden van een wachtwoord in leesbare tekst over de draad.”

ZDNet heeft contact opgenomen met Microsoft en we zullen updaten wanneer we iets horen.

Eerdere en gerelateerde berichtgeving

Voormalig AWS-directeur Charlie Bell wordt hoofd nieuwe Microsoft Security, Compliance, Identity, and Management-organisatie

Alles wat u moet weten over de Microsoft Exchange Server-hack

VK en Witte Huis geven China de schuld van hack Microsoft Exchange Server

Heb je een tip? Veilig contact opnemen via WhatsApp | Signaal op +447713 025 499, of via Keybase: charlie0

Verwante onderwerpen:

Microsoft Security TV Data Management CXO Datacenters ![]()