![]()

Un nuovo gruppo di hacker che prende di mira entità di tutto il mondo per spiarle è stato smascherato dai ricercatori.

Soprannominato FamousSparrow da ESET, giovedì il team ha affermato che il gruppo Advanced Persistent Threat (APT), molti dei quali sponsorizzati dallo stato, è una nuova entrata nello spazio del cyberspionaggio.

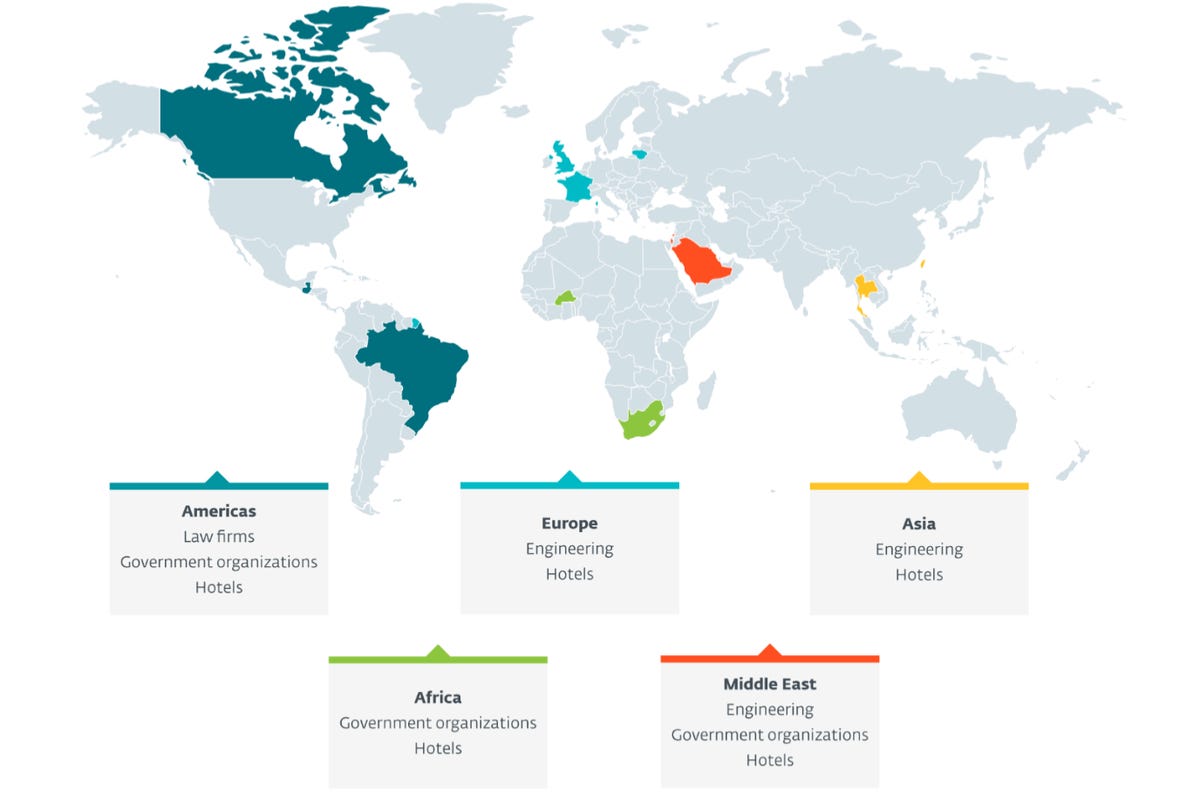

Ritenuto attivo almeno dal 2019, l'APT è stato collegato ad attacchi contro governi, organizzazioni internazionali, società di ingegneria, società legali e settore dell'ospitalità.

Le vittime si trovano in Europa, Regno Unito, Israele, Arabia Saudita, Taiwan, Burkina Faso nell'Africa occidentale e nelle Americhe, inclusi Brasile, Canada e Guatemala.

ESET

ESET afferma che gli attuali dati sulle minacce indicano che FamousSparrow è un gruppo separato indipendente da altri APT attivi, tuttavia, sembrano esserci diverse sovrapposizioni. In un caso, gli strumenti di exploit utilizzati dagli attori delle minacce sono stati impostati con un server di comando e controllo (C2) collegato all'APT DRDControl, e in un altro, sembra essere stata utilizzata una variante di un caricatore impiegato da SparklingGoblin.

Ciò che rende interessante questo nuovo APT è che il gruppo si è unito ad almeno altri 10 gruppi APT che hanno sfruttato ProxyLogon, una catena di vulnerabilità zero-day divulgata a marzo e utilizzata per compromettere i server Microsoft Exchange in tutto il mondo.

I ricercatori affermano che ProxyLogon è stato sfruttato per la prima volta dal gruppo il 3 marzo, prima che Microsoft rilasciasse al pubblico patch di emergenza, il che indica “è un altro gruppo APT che ha avuto accesso ai dettagli della vulnerabilità di ProxyLogon catena nel marzo 2021”.

L'APT tende a compromettere le applicazioni rivolte a Internet come vettore di attacco iniziale, e questo non include solo i server Microsoft Exchange: anche Microsoft SharePoint e Oracle Opera sono in prima linea.

FamousSparrow è l'unico APT conosciuto a fare uso di una backdoor personalizzata, soprannominata SparrowDoor dal team. La backdoor viene implementata tramite un loader e un dirottamento dell'ordine di ricerca DLL e, una volta stabilita, viene creato un collegamento al C2 dell'attaccante per l'esfiltrazione dei dati.

Inoltre, FamousSparrow rappresenta due versioni personalizzate dello strumento di password open source post-exploit Mimikatz, un kit di test di penetrazione legittimo che è stato ampiamente abusato dai criminali informatici. Una versione di questo strumento viene rilasciata all'infezione iniziale, così come lo scanner NetBIOS, Nbtscan e un'utilità per la raccolta di dati in memoria, come le credenziali.

“Questo è un altro promemoria del fatto che è fondamentale patchare rapidamente le applicazioni con connessione a Internet o, se non è possibile eseguire rapidamente le patch, non esporle affatto a Internet”, hanno commentato i ricercatori. “Il targeting, che include i governi di tutto il mondo, suggerisce che l'intento di FamousSparrow è lo spionaggio”.

Copertura precedente e correlata

Il cinese APT LuminousMoth abusa del marchio Zoom per prendere di mira le agenzie governative

DeadRinger: gli APT cinesi colpiscono le principali società di telecomunicazioni

Il nuovo gruppo di hacking APT sfrutta la DLL 'KilllSomeOne' side-loading

Hai un consiglio? Mettiti in contatto in modo sicuro tramite WhatsApp | Segnale al numero +447713 025 499 o tramite Keybase: charlie0

Argomenti correlati:

Security TV Data Management CXO Data Center ![]()