![]()

Een nieuwe hackgroep die zich wereldwijd richt op entiteiten om hen te bespioneren, is ontmaskerd door onderzoekers.

Beroemd Sparrow genoemd door ESET, op donderdag, zei het team dat de Advanced Persistent Threat (APT)-groep – van wie velen door de staat worden gesponsord – een nieuwe toegang is tot de cyberspionageruimte.

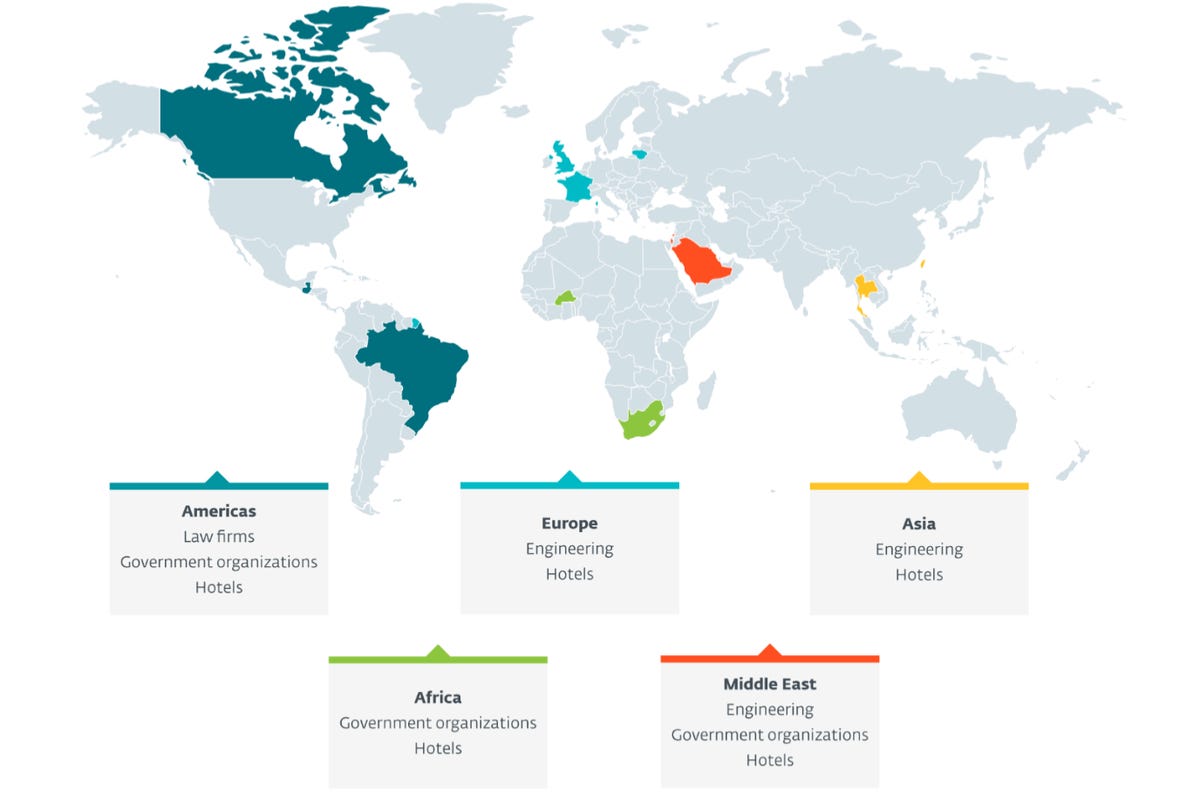

De APT wordt verondersteld al sinds 2019 actief te zijn en wordt in verband gebracht met aanvallen op overheden, internationale organisaties, ingenieursbureaus, juridische bedrijven en de horeca.

Slachtoffers bevinden zich in Europa, het Verenigd Koninkrijk, Israël, Saoedi-Arabië, Taiwan, Burkina Faso in West-Afrika en Amerika, waaronder Brazilië, Canada en Guatemala.

ESET

ESET zegt dat de huidige dreigingsgegevens aangeven dat FamousSparrow een aparte groep is die onafhankelijk is van andere actieve APT's, maar er lijken verschillende overlappingen te zijn. In het ene geval werden door de dreigingsactoren gebruikte exploittools opgezet met een command-and-control (C2) -server gekoppeld aan de DRDControl APT, en in een ander geval lijkt een variant van een loader die door SparklingGoblin wordt gebruikt, in gebruik te zijn geweest.

Wat deze nieuwe APT interessant maakt, is dat de groep zich heeft aangesloten bij ten minste 10 andere APT-groepen die ProxyLogon hebben misbruikt, een keten van zero-day-kwetsbaarheden die in maart werd onthuld en die werd gebruikt om Microsoft Exchange-servers wereldwijd te compromitteren.

De onderzoekers zeggen dat ProxyLogon op 3 maart voor het eerst door de groep werd uitgebuit, voordat Microsoft noodpatches aan het publiek uitbracht, wat aangeeft dat “het nog een andere APT-groep is die toegang had tot de details van de ProxyLogon-kwetsbaarheid keten in maart 2021.”

De APT heeft de neiging om internetgerichte applicaties in gevaar te brengen als de eerste aanvalsvector, en dit omvat niet alleen Microsoft Exchange-servers – Microsoft SharePoint en Oracle Opera liggen ook in de vuurlinie.

FamousSparrow is de enige bekende APT die gebruik maakt van een aangepaste achterdeur, door het team SparrowDoor genoemd. De achterdeur wordt ingezet via een loader en het kapen van DLL-zoekopdrachten, en zodra deze tot stand is gebracht, wordt er een link naar de C2 van de aanvaller gemaakt voor het onderscheppen van gegevens.

Daarnaast is FamousSparrow verantwoordelijk voor twee aangepaste versies van de open source, post-exploit wachtwoordtool Mimikatz, een legitieme penetratietestkit die op grote schaal is misbruikt door cybercriminelen. Een versie van deze tool wordt verwijderd bij de eerste infectie, evenals de NetBIOS-scanner, Nbtscan en een hulpprogramma voor het verzamelen van gegevens in het geheugen, zoals inloggegevens.

“Dit is nog een herinnering dat het van cruciaal belang is om internetgerichte applicaties snel te patchen, of, als snel patchen niet mogelijk is, ze helemaal niet bloot te stellen aan internet”, aldus de onderzoekers. “De targeting, waarbij regeringen over de hele wereld betrokken zijn, suggereert dat de bedoeling van FamousSparrow spionage is.”

Eerdere en gerelateerde berichtgeving

Chinese APT LuminousMoth misbruikt Zoom-merk om overheidsinstanties aan te vallen

DeadRinger: Chinese APT's vallen grote telecommunicatiebedrijven aan

Nieuwe APT-hackgroep maakt gebruik van 'KilllSomeOne' DLL side-loading

Heb je een tip? Neem veilig contact op via WhatsApp | Signaal op +447713 025 499, of via Keybase: charlie0

Verwante onderwerpen:

Beveiliging TV-gegevensbeheer CXO-datacenters ![]()