von Ashwin am 12. Oktober 2021 in Mobile Computing – 4 Kommentare

Erinnern Sie sich an das HT Coin Android-Malware-Problem, über das wir vor ein paar Wochen berichtet haben? Die HelloTalk-App zeigte Benachrichtigungen an, die beim Antippen ein schädliches APK herunterluden und auf dem Telefon des Benutzers installierten.

Vor einigen Tagen teilte ein Spieleentwickler (Rifter Games) seine Probleme auf reddits r/androiddev mit. Ihren Angaben zufolge haben einige ihrer Benutzer kürzlich damit begonnen, negative Bewertungen für ihr Spiel zu hinterlassen. Andere Benutzer hatten die Bewertungen positiv bewertet, was wiederum die Aufmerksamkeit der Entwickler auf sich zog. Die Nutzer behaupteten, dass im Spiel einige Anzeigen geschaltet wurden, die bei Interaktion dazu führten, dass eine Drittanbieter-App heruntergeladen und ohne die Zustimmung des Nutzers installiert wurde.

Besorgniserregend war hier die Art und Weise, wie die App in Frage wurde heruntergeladen. Sie sehen, die Anzeige hat den Google Play Store nicht geöffnet oder den Nutzer aufgefordert, auf die Schaltfläche zum Installieren zu klicken. Stattdessen wurde die Malware direkt heruntergeladen, wenn der Nutzer die Anzeige berührte, d. h. Google Play wurde vollständig umgangen. Das ist dem anderen Problem, das wir gesehen haben, unheimlich ähnlich, nicht wahr?

WERBUNG

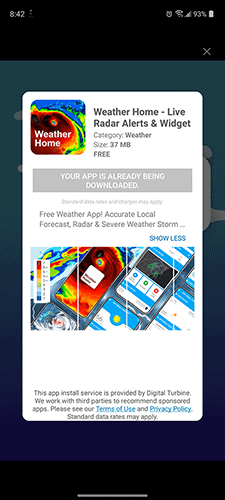

Der Spieleentwickler kontaktierte die Benutzer, um zusätzliche Informationen bereitzustellen, und schaffte es, einige Screenshots zu dem Problem zu erhalten. Die Bilder zeigen eine Interstitial-Anzeige, auch bekannt als Vollbildanzeige, die für eine App namens Weather Home – Live Radar Alerts & Widget. Oben befindet sich eine X-Schaltfläche, aber haben diese Nutzer darauf getippt, um die Anzeige zu schließen? Das zweite Bild zeigt deutlich an, dass die App heruntergeladen wird.

Der Spieleentwickler sagt, er habe sich an seine Anzeigenanbieter gewandt, um eine Antwort auf sein Problem zu finden. Ihnen wurde mitgeteilt, dass die Technologie hinter der App-Installation, also diejenige, die den Google Play Store umgeht, einer Firma namens Digital Turbine gehört. Wenn Sie sich die Screenshots der Anzeigen genau ansehen, werden Sie feststellen, dass unten der Wortlaut “Dieser App-Installationsdienst wird von Digital Turbine bereitgestellt” lautet. Was ist DT? Es ist ein digitales Werbeunternehmen, das DSP (Demand-Side-Plattform) anbietet und vor kurzem ein App-Monetarisierungsunternehmen namens Fyber übernommen hat.

WERBUNG

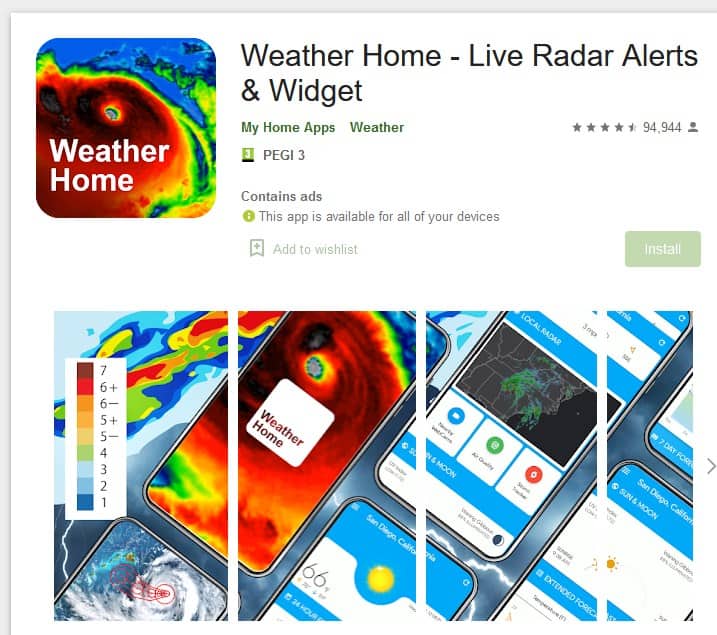

Sollte Google Play Protect die Installation dieser App nicht verhindern oder zumindest die betreffende App kennzeichnen? Hier wird es interessant. Die heruntergeladene Wetter-App ist im Google Play Store verfügbar, weshalb sie wahrscheinlich nicht gekennzeichnet wurde. Einige der jüngsten Bewertungen der App besagen, dass der Benutzer die App nicht installiert hat und dass sie automatisch installiert wurde. Ob die App sicher oder bösartig ist, bleibt ein Rätsel, aber das größere Problem ist die Art und Weise, wie sie installiert wurde.

WERBUNG

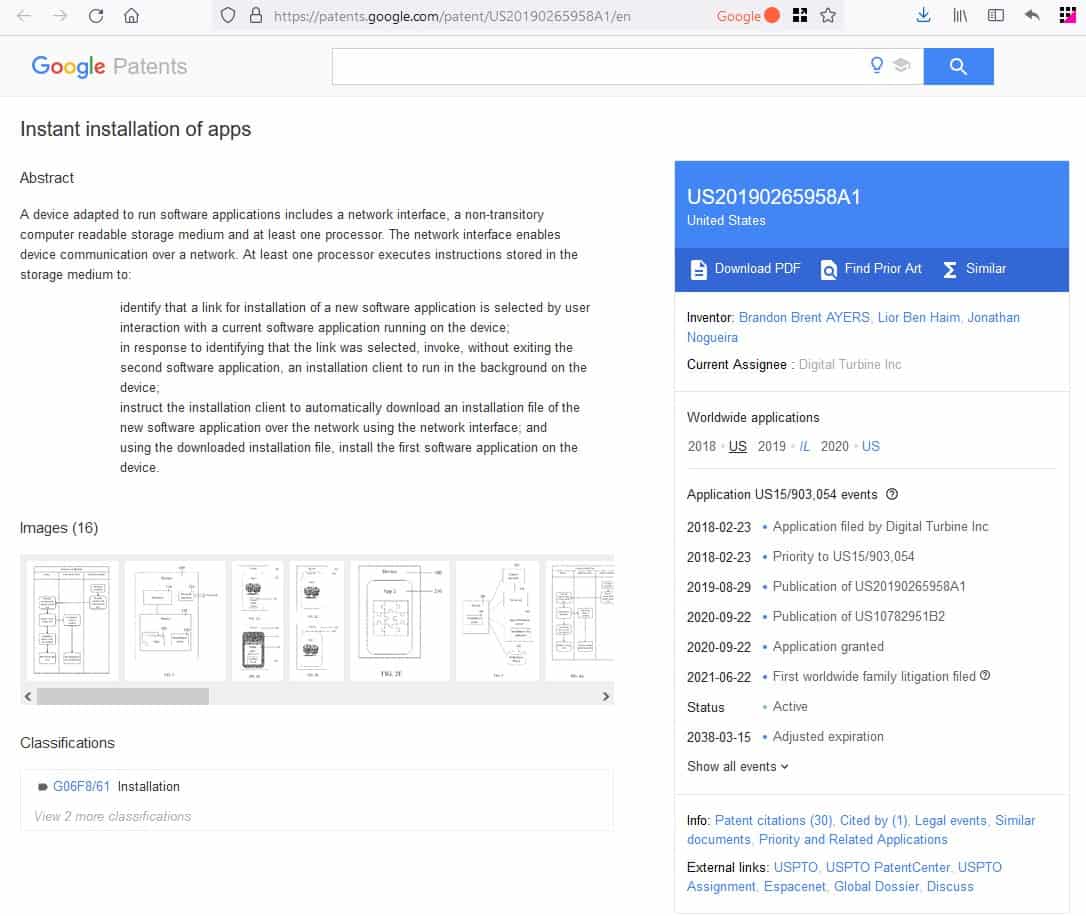

Glauben Sie es oder nicht, dieses Unternehmen hat die Technologie patentiert, um App-Downloads durch Umgehen von Google Play bereitzustellen. (Referenz: 1, 2)

Hier ist ein Auszug aus der Seite des Patents.

Hierin beschriebene Ausführungsformen verwenden einen Installationsclient auf einem Gerät, um Apps auf einem Gerät zu installieren, ohne das Gerät zu einem App Store umzuleiten. Der auf dem Gerät bereitgestellte Inhalt enthält Links (hier als „Sofortinstallationslinks“ bezeichnet), die darauf hinweisen, dass die zugehörige App vom Installationsclient und nicht über einen App Store installiert werden soll. Wenn ein Sofortinstallationslink ausgewählt wird, wird der Installationsclient aufgerufen, um im Hintergrund ausgeführt zu werden. Der Installationsclient lädt die Installationsdatei für die mit dem Sofortinstallationslink verknüpfte App auf das Gerät herunter. Die neue App kann dann mithilfe der Installationsdatei auf dem Gerät installiert werden.

< p>Ein Kommentar zu diesem Reddit-Thread von u/omniuni erklärt mehr darüber. Viele Telefone, insbesondere netzgebundene Varianten, werden mit einer App namens DT Ignite ausgeliefert (Referenz: Android Central). Dies ist eine App auf Systemebene, mit der Mobilfunkanbieter Bloatware-Apps auf Ihr Gerät übertragen können. So ist es der Anzeige gelungen, die App auf den Handys der Nutzer zu installieren, weil die App von DT dies zulässt.

Der Nutzer sagt, dass Digital Turbine im Kontext auf den Beitrag geantwortet hat. Das Unternehmen untersucht anscheinend das Problem, um herauszufinden, wie der App-Download begann, als Benutzer auf die X-Schaltfläche tippten. Es sieht also so aus, als hätten die Benutzer doch auf die Schaltfläche X getippt, aber die Anzeige hat den App-Download trotzdem initiiert. Der Benutzer sagt, dass der Vertreter von Digital Turbine ihnen versichert hat, dass alle App-Pakete vor und nach der Installation überprüft wurden und bei Google Play registriert sind. Der Download erfolgt über eine sichere Verbindung.

Ein diesbezügliches Sicherheitsproblem wurde im Issue Tracker-Portal von Google gemeldet. Dieser Fall war vielleicht nicht bösartig, aber er ist definitiv gruselig und stellt ein ernsthaftes Datenschutz- und Sicherheitsproblem für die Benutzer dar. Was passiert, wenn eine Malware diese Methode irgendwie durchschlüpft?

Malware und mobile Anzeigen sind keine neue Kombination. Wenn Sie einen mobilen Browser ohne Werbeblocker verwenden, können Sie auf verschiedene Arten von Anzeigen stoßen. Einige davon behaupten möglicherweise, dass Ihr Telefon mit einem Virus infiziert ist, und bieten Ihnen die Möglichkeit, ein kostenloses Antivirenprogramm zu installieren. Dies sind nichts anderes als Scareware-Taktiken, um den Benutzer zu täuschen, dass sein Gerät gefährdet ist, und wenn er auf die Anzeige tippt, stellt sich heraus, dass es sich um die Malware handelt.

Sie können sich vor Trackern und Anzeigen schützen, indem Sie mit einem systemweiten Werbeblocker wie Adaway (hat eine Nicht-Root-Option) oder Blockada oder DNS66 oder einer DNS-Lösung wie (AdGuard, NextDNS). Wenn dies keine praktikable Option ist, empfehle ich die Verwendung eines Browsers wie Firefox mit uBlock Origin, um Werbung zu verhindern, obwohl Werbung in anderen Apps nicht deaktiviert wird.

Was halten Sie von stillen App-Installationen über Werbung? ?

WERBUNG