par Ashwin le 12 octobre 2021 dans Informatique mobile – 6 commentaires

Vous vous souvenez du problème de malware Android HT Coin que nous avons signalé il y a quelques semaines ? L'application HelloTalk affichait des notifications qui, lorsqu'elles étaient appuyées, téléchargeaient un APK malveillant et s'installaient sur le téléphone de l'utilisateur.

Il y a quelques jours, un développeur de jeux (Rifter Games) a partagé ses problèmes sur le r/androiddev de reddit. Selon eux, certains de leurs utilisateurs ont récemment commencé à laisser des avis négatifs sur leur jeu. D'autres utilisateurs ont voté pour les critiques, ce qui a attiré l'attention du développeur. Les utilisateurs ont allégué que le jeu affichait des publicités qui, lorsqu'elles interagissaient avec, entraînaient le téléchargement et l'installation d'une application tierce sans le consentement de l'utilisateur.

Ce qui était alarmant ici, c'est la manière dont l'application en question a été téléchargé. Vous voyez, l'annonce n'a pas ouvert le Google Play Store ou incité l'utilisateur à cliquer sur le bouton d'installation. Au lieu de cela, le logiciel malveillant a été téléchargé directement lorsque l'utilisateur a touché l'annonce, c'est-à-dire qu'il a complètement contourné Google Play. C'est étrangement similaire à l'autre problème que nous avons vu, n'est-ce pas ?

PUBLICITÉ

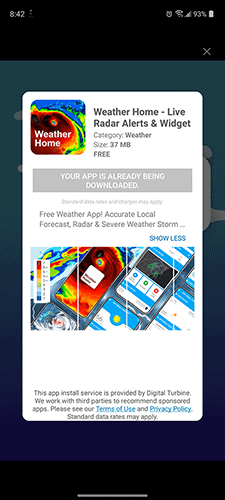

Le développeur du jeu a contacté les utilisateurs pour leur fournir des informations supplémentaires et a réussi à obtenir des captures d'écran liées au problème. Les images montrent ce qui semble être une publicité interstitielle, c'est-à-dire une publicité en plein écran, qui fait la promotion d'une application appelée Weather Home -Live Radar Alerts & Widget. Il y a un bouton X en haut, mais ces utilisateurs ont-ils appuyé dessus pour fermer l'annonce ? La deuxième image indique clairement que l'application est en cours de téléchargement.

Le développeur du jeu a déclaré avoir contacté ses fournisseurs de publicité, cherchant une réponse à son problème. Ils ont été informés que la technologie derrière l'installation de l'application, c'est-à-dire celle qui contourne le Google Play Store, appartient à une société appelée Digital Turbine. Si vous observez attentivement les captures d'écran des publicités, vous remarquerez que le libellé en bas se lit comme suit : “Ce service d'installation d'applications est fourni par Digital Turbine”. Qu'est-ce que DT ? Il s'agit d'une société de publicité numérique qui fournit des DSP (plate-forme côté demande) et a récemment acquis une société de monétisation d'applications appelée Fyber.

PUBLICITÉ

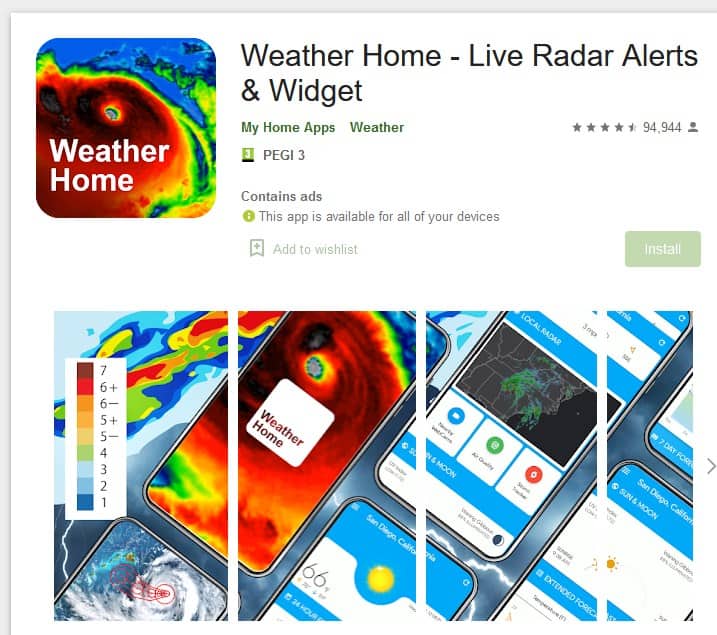

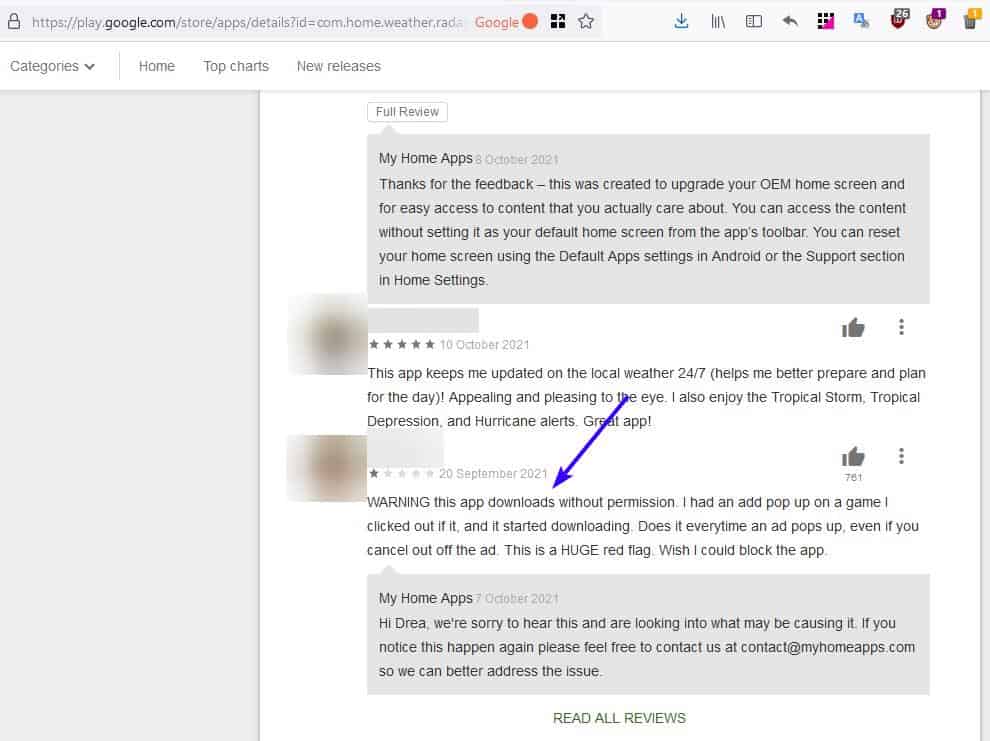

Google Play Protect ne devrait-il pas empêcher l'installation de cette application, ou au moins signaler l'application en question ? C'est là que ça devient intéressant. L'application météo qui a été téléchargée est disponible sur le Google Play Store, ce qui explique probablement pourquoi elle n'a pas été signalée. Certaines des critiques récentes de l'application indiquent que l'utilisateur n'a pas choisi d'installer l'application et qu'elle a été installée automatiquement. Que l'application soit sûre ou malveillante reste un mystère, mais le plus gros problème est la façon dont elle a été installée.

PUBLICITÉ

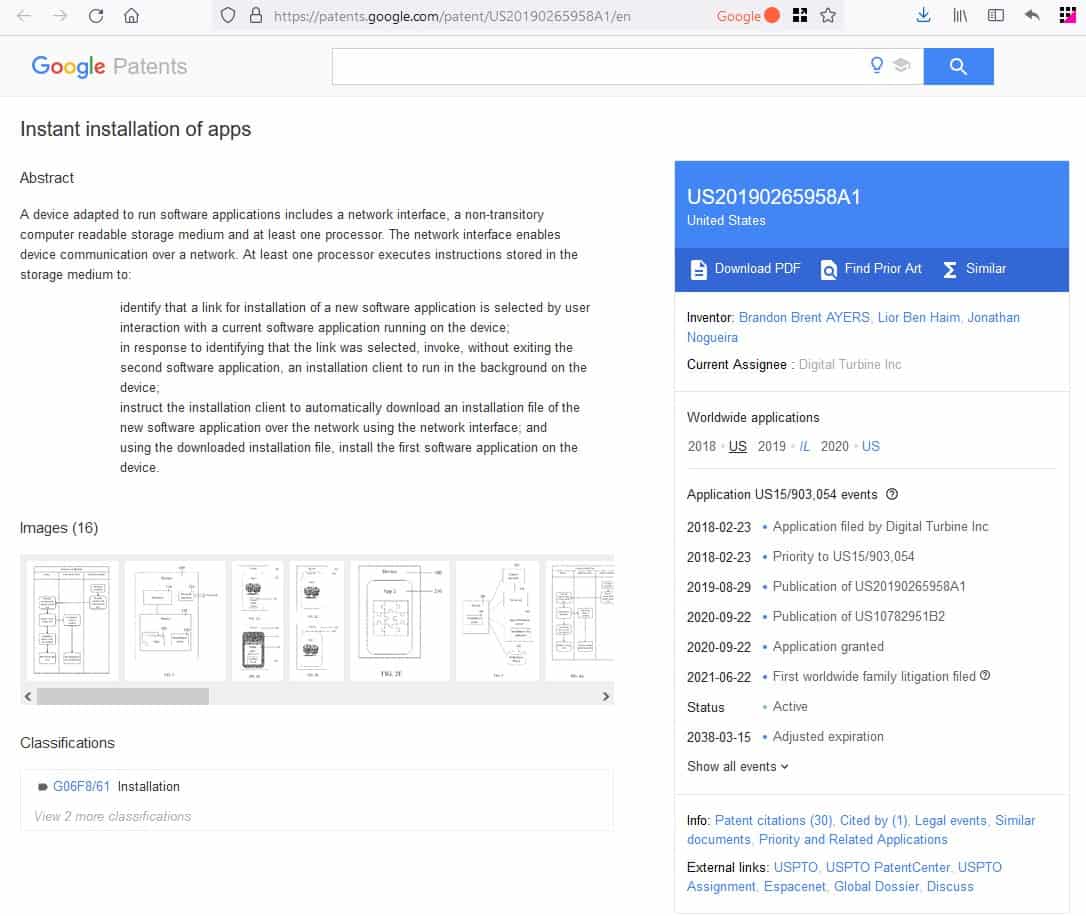

Croyez-le ou non, cette société a breveté la technologie pour servir les téléchargements d'applications en contournant Google Play. (Référence : 1, 2)

Voici un extrait de la page du brevet.

Les modes de réalisation décrits ici utilisent un client d'installation sur un appareil afin d'installer des applications sur un appareil sans rediriger l'appareil vers une boutique d'applications. Le contenu fourni à l'appareil comprend des liens (notés ici « liens d'installation instantanée ») qui indiquent que l'application associée doit être installée par le client d'installation et non via une boutique d'applications. Lorsqu'un lien d'installation instantanée est sélectionné, le client d'installation est appelé pour s'exécuter en arrière-plan. Le client d'installation télécharge le fichier d'installation de l'application associée au lien d'installation instantanée sur l'appareil. La nouvelle application peut ensuite être installée sur l'appareil à l'aide du fichier d'installation.

< p> Un commentaire sur ce fil reddit par u/omniuni explique plus à ce sujet. De nombreux téléphones, en particulier les variantes verrouillées par l'opérateur, sont livrés avec une application appelée DT Ignite (référence : Android Central). Il s'agit d'une application au niveau du système que les opérateurs peuvent utiliser pour envoyer des applications bloatware sur votre appareil. C'est ainsi que l'annonce a réussi à installer l'application sur les téléphones des utilisateurs, car l'application de DT le permet.

L'utilisateur dit que Digital Turbine a répondu dans le contexte de la publication. La société étudie apparemment le problème pour comprendre comment le téléchargement de l'application a commencé lorsque les utilisateurs ont appuyé sur le bouton X. Il semble donc que les utilisateurs aient appuyé sur le bouton X après tout, mais l'annonce a quand même lancé le téléchargement de l'application. L'utilisateur a déclaré que le représentant de Digital Turbine lui avait assuré que tous les packages d'applications avaient été vérifiés avant et après leur installation et qu'ils étaient enregistrés sur Google Play. Le téléchargement est livré via une connexion sécurisée.

Un problème de sécurité lié à cela a été déposé sur le portail Issue Tracker de Google. Ce cas n'était peut-être pas malveillant, mais il est vraiment effrayant et pose un grave problème de confidentialité et de sécurité pour les utilisateurs. Que se passe-t-il si un logiciel malveillant passe d'une manière ou d'une autre à travers cette méthode ?

Les logiciels malveillants et les publicités mobiles ne sont pas une nouvelle combinaison. Si vous utilisez un navigateur mobile sans bloqueur de publicités, vous pouvez rencontrer différents types de publicités. Certains d'entre eux peuvent prétendre que votre téléphone est infecté par un virus et vous offrent la possibilité d'installer un antivirus gratuit. Ce ne sont rien d'autre que des tactiques alarmistes pour faire croire à l'utilisateur que son appareil est en danger, et lorsqu'il appuie sur l'annonce, il s'avère qu'il s'agit du malware.

Vous pouvez vous protéger des traqueurs et des publicités en en utilisant un bloqueur de publicités à l'échelle du système comme Adaway (possède une option non racine) ou Blockada ou DNS66, ou une solution DNS comme (AdGuard, NextDNS). Si ce n'est pas une option viable, je recommande d'utiliser un navigateur comme Firefox avec uBlock Origin pour empêcher les publicités, bien qu'il ne désactive pas les publicités dans d'autres applications.

Que pensez-vous des installations d'applications silencieuses via des publicités ?

PUBLICITÉ