door Mike Turcotte-McCusker op 14 oktober 2021 in Linux – Laatste update: 14 oktober 2021 – Geen reacties

Documentatie vrijgegeven door internetbeveiligingsbedrijf ESET, op 7 oktober, heeft details gegeven aan een minder bekende malwarefamilie die afgelopen mei verschenen, inclusief details die zeer relevant zijn voor de Linux-wereld, met name diegene die oudere RedHat Enterprice Linux-systemen gebruiken voor productieservers.

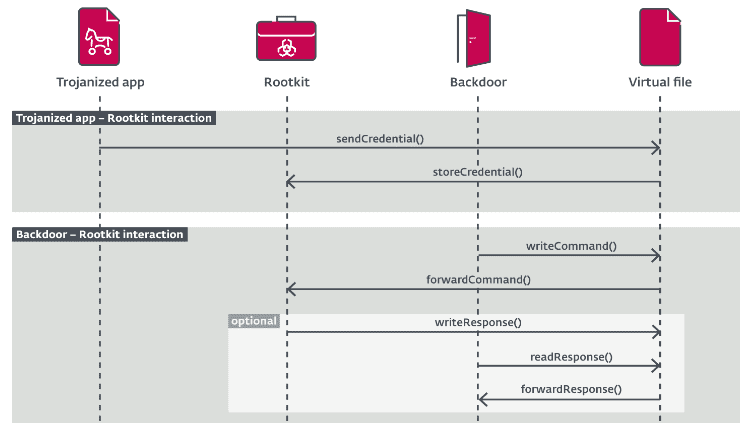

De malwarefamilie die de naam FontOnLake heeft gekregen, gebruikt aangepaste modules die toegang op afstand bieden tot geïnfecteerde systemen, waarbij een rootkit wordt gebruikt om de infectie te verbergen. De malware kan inloggegevens verzamelen en fungeert ook als een proxyserver door het gebruik van geavanceerde ontworpen componenten die volgens de ESET-release in drie categorieën kunnen worden ingedeeld:

- Trojanized applicaties – anders legitieme binaire bestanden die zijn gewijzigd om verdere componenten te laden,

gegevens te verzamelen of andere kwaadaardige activiteiten uit te voeren - Backdoors – componenten in de gebruikersmodus die dienen als het belangrijkste communicatiepunt voor de operators.

- Rootkits – componenten in de kernelmodus die hun aanwezigheid meestal verbergen en verhullen, helpen bij updates,

of reserve-achterdeuren bieden .

De documentatie gaf ook enig inzicht in de voorzichtige maatregelen die werden genomen door de exploitanten van de malware: “Wij zijn van mening dat de exploitanten te voorzichtig zijn aangezien bijna alle geziene voorbeelden verschillende, unieke C&C-servers gebruiken met verschillende niet-standaard poorten. De auteurs gebruiken meestal C/C++ en verschillende bibliotheken van derden, zoals Boost, Poco en Protobuf. Geen van de C&C-servers die werden gebruikt in voorbeelden die naar VirusTotal waren geüpload, waren actief op het moment van schrijven, wat aangeeft dat ze mogelijk uitgeschakeld waren vanwege de upload. We hebben verschillende internetscans uitgevoerd die de initiële communicatie van de netwerkprotocollen imiteerden die gericht waren op de waargenomen niet-standaard poorten om C&C-servers en slachtoffers te identificeren. We zijn erin geslaagd om slechts één actieve C&C-server te vinden, die meestal alleen de connectiviteit onderhield via aangepaste hartslagcommando's en geen updates gaf op expliciete verzoeken.”

ADVERTEREN

De malware bevat applicaties die waarschijnlijk zijn aangepast op het broncodeniveau en opnieuw opgebouwd om kwaadaardige acties uit te voeren die niet bestonden in de originele versies, zoals het verzamelen van gevoelige gegevens met behulp van aangepaste functies zoals auth_password van de sshd pakket. De methode waarmee deze gewijzigde pakketten en applicaties aan de slachtoffers worden gedistribueerd, is momenteel onbekend.

ESET heeft ook bekendgemaakt dat ze drie achterdeuren hebben ontdekt als onderdeel van de malware, met behulp van de Asio-bibliotheek van Boost . De documentatie gaat expliciet in detail over hoe de achterdeuren werken, welke commando's ze gebruiken en hoe ze informatie verzamelen en opslaan die nodig is om te functioneren.

Met betrekking tot de Rootkits stelt de onthulling dat alle huidige voorbeelden van de malware gericht zijn op kernelversies 2 6 32-696 el6 x86_64 en 3 10 0-229 el7 x86_64, die oudere kernels zijn van het RedHat Enterprise Linux-systeem, hoewel ondanks dat ze ouder moet worden opgemerkt dat een groot aantal productieservers nog steeds oudere systemen en kernels gebruiken om de stabiliteit te maximaliseren, of gewoon als een slechte gewoonte van luie systeembeheerders van de 'als het niet kapot is, repareer het dan niet'-mentaliteit. Iets anders dat het vermelden waard is uit de documentatie zijn opmerkingen in de conclusiesectie waarin staat:

“Hun schaal en geavanceerde ontwerp suggereren dat de auteurs goed thuis zijn in cyberbeveiliging en dat deze tools mogelijk opnieuw worden gebruikt in toekomstige campagnes.” En: “Aangezien de meeste functies zijn ontworpen om de aanwezigheid ervan te verbergen, communicatie door te geven en toegang via de achterdeur te bieden, zijn we van mening dat deze tools meestal worden gebruikt om een infrastructuur te onderhouden die andere, onbekende, kwaadaardige doeleinden dient.”

ADVERTERENDus, hoewel typische thuisgebruikers zich misschien geen zorgen hoeven te maken over hun desktop Linux-pc, is deze informatie nog steeds waardevol om op te merken dat hoewel veel mensen bogen op de beveiliging van Linux-systemen, deze niet onfeilbaar is, en goed onderhoud en upgraden is nog steeds essentieel om uzelf te beschermen.

De documentatie in PDF-vorm is te vinden op de welivesecurity-website, een IT-beveiligingswebsite met inzichten van ESET-experts. https://www.welivesecurity.com/wp-content/uploads/2021/10/eset_fontonlake.pdf

ADVERTEREN