par Mike Turcotte-McCusker le 14 octobre 2021 dans Linux – Pas de commentaires

La documentation publiée par la société de sécurité Internet, ESET, le 7 octobre, a donné des détails sur une famille de logiciels malveillants moins connue qui a émergé en mai dernier, y compris des détails qui sont très pertinents pour le monde Linux, en particulier ceux qui utilisent des systèmes Linux RedHat Enterprice plus anciens pour les serveurs de production.

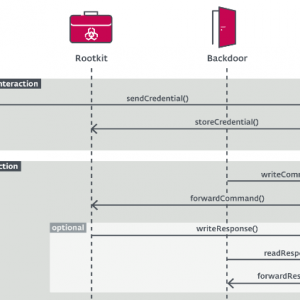

La famille de logiciels malveillants nommée FontOnLake utilise des modules personnalisés fournissant un accès à distance aux systèmes infectés, en utilisant un rootkit pour dissimuler l'infection. Le malware est capable de collecter des informations d'identification et agit également comme un serveur proxy grâce à l'utilisation de composants de conception avancée qui peuvent être classés en trois catégories, selon la version d'ESET :

- Applications trojanisées – sinon binaires légitimes qui sont modifiés pour charger d'autres composants,

collecter des données ou mener d'autres activités malveillantes - Portes dérobées – composants en mode utilisateur servant de point de communication principal pour ses opérateurs.

- Rootkits – composants en mode noyau qui masquent et déguisent principalement leur présence, facilitent les mises à jour

ou fournissent des portes dérobées de secours .

La documentation a également donné un aperçu des mesures prudentes prises par les opérateurs du logiciel malveillant : « Nous pensons que ses opérateurs sont trop prudents car presque tous les échantillons vus utilisent des serveurs C&C différents et uniques avec différents ports non standard. Les auteurs utilisent principalement C/C++ et diverses bibliothèques tierces telles que Boost, Poco et Protobuf. Aucun des serveurs C&C utilisés dans les échantillons téléchargés sur VirusTotal n'était actif au moment de la rédaction, ce qui indique qu'ils auraient pu être désactivés en raison du téléchargement. Nous avons effectué plusieurs analyses à l'échelle d'Internet qui imitaient la communication initiale de ses protocoles réseau ciblant les ports non standard observés afin d'identifier les serveurs C&C et les victimes. Nous n'avons réussi à trouver qu'un seul serveur C&C actif, qui maintenait principalement la connectivité via des commandes de pulsation personnalisées et ne fournissait aucune mise à jour sur les demandes explicites. »

PUBLICITÉ

Le malware contient des applications qui ont probablement été modifiées à le niveau du code source et reconstruit pour effectuer des actions malveillantes qui n'existaient pas dans les versions d'origine, telles que la collecte de données sensibles en utilisant des fonctions modifiées telles que auth_password à partir du paquet sshd. La méthode par laquelle ces packages et applications modifiés sont distribués aux victimes est actuellement inconnue.

ESET a également révélé avoir découvert trois portes dérobées dans le cadre du malware, en utilisant la bibliothèque Asio de Boost . La documentation détaille explicitement le fonctionnement des portes dérobées, les commandes qu'elles utilisent et la manière dont elles collectent et stockent les informations nécessaires à leur fonctionnement.

En ce qui concerne les rootkits, la divulgation indique que tous les échantillons actuels des versions de noyaux cibles des logiciels malveillants 2 6 32-696 el6 x86_64 et 3 10 0-229 el7 x86_64, qui sont des noyaux plus anciens du système RedHat Enterprise Linux, bien qu'ils soient plus ancien, il convient de noter qu'un grand nombre de serveurs de production peuvent encore utiliser des systèmes et des noyaux plus anciens pour maximiser la stabilité, ou simplement comme une mauvaise pratique de la part d'administrateurs système plus paresseux de la mentalité “si ce n'est pas cassé, ne le répare pas”. Une autre chose à noter dans la documentation sont les commentaires dans la section de conclusion indiquant :

« Leur échelle et leur conception avancée suggèrent que les auteurs connaissent bien la cybersécurité et que ces outils pourraient être réutilisés dans de futures campagnes. » Et , “Comme la plupart des fonctionnalités sont conçues uniquement pour masquer sa présence, relayer la communication et fournir un accès par une porte dérobée, nous pensons que ces outils sont principalement utilisés pour maintenir une infrastructure qui sert à d'autres fins inconnues et malveillantes.”

PUBLICITÉAinsi, bien que les utilisateurs à domicile typiques n'aient peut-être pas à se soucier de leur PC Linux de bureau, cette information est toujours précieuse pour noter que si de nombreuses personnes se vantent de la sécurité des systèmes Linux, elle n'est pas infaillible, et une maintenance et la mise à niveau est toujours essentielle pour vous protéger.

La documentation au format PDF est disponible sur le site Web de welivesecurity, un site Web de sécurité informatique avec des informations d'experts ESET. https://www.welivesecurity.com/wp-content/uploads/2021/10/eset_fontonlake.pdf

PUBLICITÉ