Martin Brinkmann 3 december 2021 Beveiliging| 1

Er is een kwetsbaarheid van 0 dagen voor Windows, InstallerFileTakeOver genaamd, die Microsoft nog moet oplossen. De kwetsbaarheid is ontdekt door Abdelhamid Naceri, een beveiligingsonderzoeker, die dit jaar al twee andere 0-day-kwetsbaarheden in Windows ontdekte.

We noemden de kwetsbaarheid eind november 2021 al hier op deze site. Het probleem was destijds niet verholpen en Microsoft heeft nog geen beveiligingsupdate uitgebracht die het beveiligingslek verhelpt.

Micro-patchbedrijf 0Patch heeft deze week een gratis patch uitgebracht voor het probleem die beschikbaar is voor alle gebruikers. De micropatch die 0Patch heeft uitgebracht is beschikbaar voor de volgende besturingssystemen:

ADVERTEREN

- Windows 10 versie 1709 tot 21H1.

- Windows 7 ESU

- Windows Server 2012, 2012 R2, 2016, 2019.

- Windows Server 2008 R2 ESU

0Patch merkt op dat niet-ESU installaties van Windows 7 en Windows Server 2012 niet door het beveiligingslek worden getroffen. Windows Server 2022 en Windows 11 worden waarschijnlijk ook getroffen, maar worden nog niet officieel ondersteund door het bedrijf (vandaar geen patch). Windows 8.1 is niet geanalyseerd vanwege lage interesse in de specifieke versie van Windows.

Het beveiligingslek maakt gebruik van rollback-bestanden die Windows Installer tijdens de installatie maakt. Het slaat bestanden op die tijdens het installatieproces zijn verwijderd of gewijzigd, om rollbacks mogelijk te maken. Het rollback-bestand wordt gemaakt in systeemdirectory's en vervolgens verplaatst naar een tijdelijke map in de directory van de gebruiker.

Naceri ontdekte dat op de locatie een symbolische link kan worden geplaatst, waardoor het RBF-bestand naar een andere locatie wordt verplaatst. De symbolische link verwijst naar een bestand op het systeem dat vervolgens toegankelijk wordt gemaakt voor de gebruiker, op voorwaarde dat Local System schrijftoegang heeft.

Aangezien Windows Installer wordt uitgevoerd als Local System, kan elk bestand beschrijfbaar door lokaal systeem kan worden overschreven en beschrijfbaar worden gemaakt door de lokale gebruiker.

ADVERTEREN

De micropatch die 0Patch heeft gemaakt, controleert of de bestemming voor de bewerking van het terugdraaibestand knooppunten of koppelingen bevat. De bewerking wordt geblokkeerd als dat het geval is, of anderszins toegestaan.

Voor het patchen van systemen met 0Patch-micropatches is een gratis account bij 0Patch Central en de installatie en registratie van 0Patch Agent van het bedrijf vereist. De patch wordt automatisch toegepast, opnieuw opstarten is niet nodig.

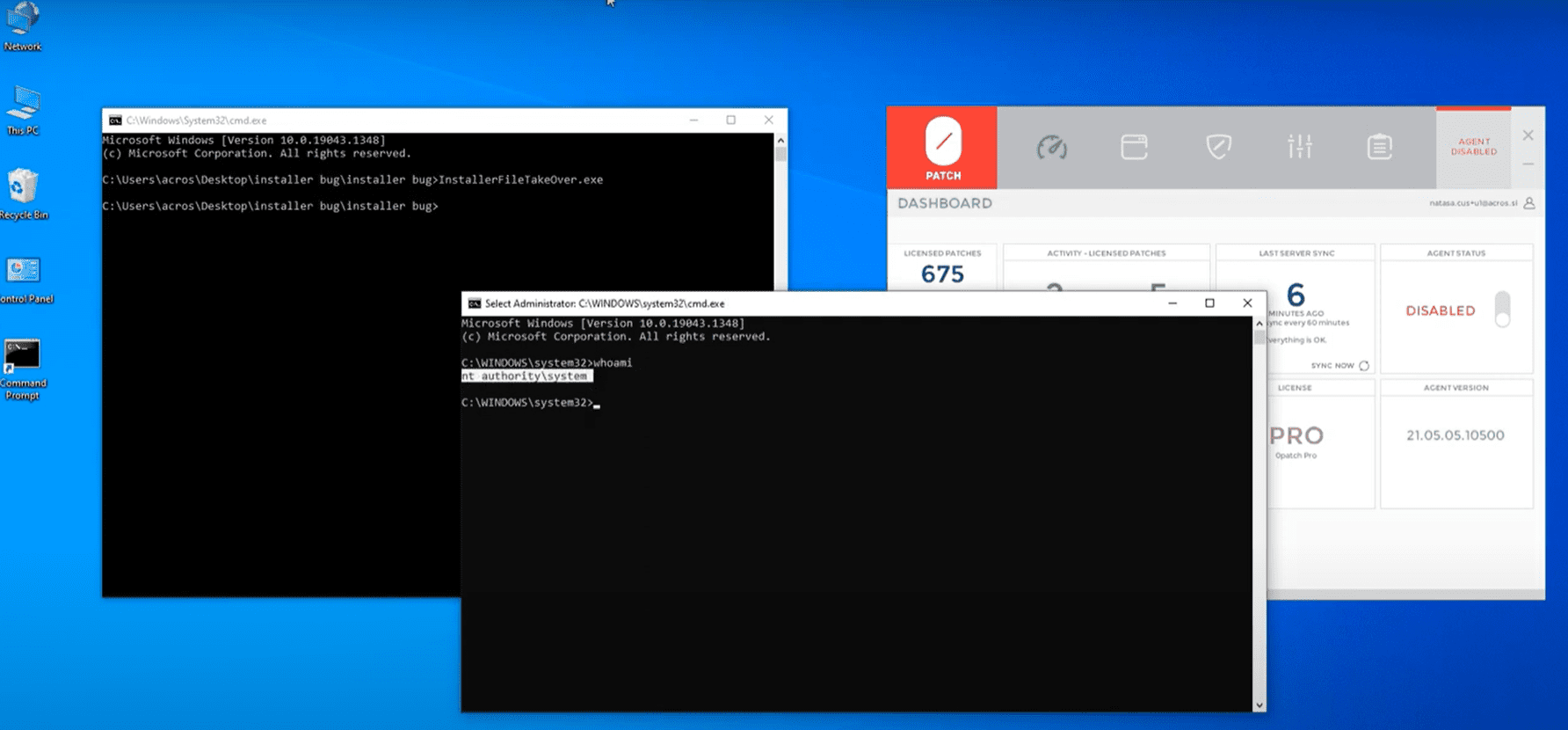

Hier is een demovideo die 0Patch op YouTube heeft gepubliceerd:

ADVERTISEMENT

Hier is de video van onze micropatch in actie. Zonder de micropatch werkt exploit en wordt een opdrachtregelvenster gestart als Local System; met de micropatch bepaalt de code die we corrigeren in msi.dll dat bestemmingspad een symbolische link bevat, breekt de bewerking voor het verplaatsen van het bestand af en activeert een “Exploit geblokkeerd”-gebeurtenis.

Bekijk de 0Patch blog voor meer details.

Nu jij: hoe ga je om met niet-gepatchte kwetsbaarheden?

ADVERTEREN