door Martin Brinkmann op November 04, 2018 in Veiligheid – Geen reacties

Een team van de Stanford en UC San Diego onderzoekers publiceerden het onderzoek op papier de geschiedenis van je Browser re:bezocht onlangs in die vier nieuwe, en het werken, browsen geschiedenis te snuiven aanvallen worden onthuld aan het publiek.

Aanvallen die proberen om uit te vinden welke sites een gebruiker heeft bezocht zijn niet iets nieuw. Mozilla, bijvoorbeeld aangesloten op een lek in 2010 is dat toegestaan site-eigenaren om CSS te gebruiken om een lijst van websites tegen een gebruiker browsegeschiedenis met behulp van CSS.

De onderzoekers vonden aanvallen die dateren van 2002 met de :bezocht kiezer om te bepalen of een gebruiker op de site het bezoeken van een gelinkte bron eerder.

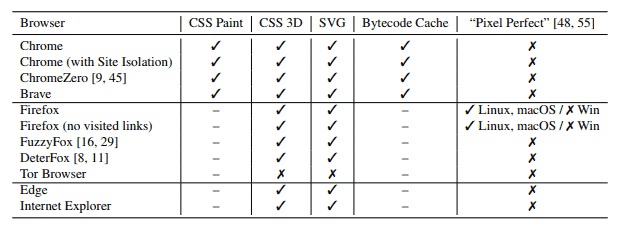

Het lek aanvallen zijn van invloed op alle moderne browsers die dat niet blokkeren van de opslag van de geschiedenis; in andere woorden, Firefox, Chrome, Internet Explorer en Microsoft Rand zijn kwetsbaar, terwijl Tor Browser is het niet.

De meeste web browsers houden sporen bij van de bezochte middelen standaard; dit is een handige functie die gebakken is in de browser. Browsers kunnen suggereren deze middelen weer wanneer gebruikers type in de adresbalk en gebruikers kunnen zoeken bezochte sites in het geval ze nodig hebben om terug te gaan, maar kan me niet herinneren de exacte URL niet meer.

De eerste aanval die de onderzoekers ontdekten maakt gebruik van de CSS Verf API om te bepalen of een bepaalde URL bezocht door een gebruiker door “het vervaardigen van een link-element dat wordt opnieuw geschilderd alleen als de bijbehorende URL bezocht” en monitoring timing informatie om te bepalen of een re-verf van de gebeurtenis plaats vond.

De tweede aanval maakt gebruik van CSS 3D-transformaties, een techniek geïntroduceerd met CSS versie 3. Een aanvaller zou stapel 3D-transformaties op andere CSS-stijlen te creëren link elementen en om “het link element tussen twee verschillende bestemmings-URL ‘s” te identificeren re-verf-activiteiten.

De derde aanval maakt gebruik van SVG-afbeeldingen en CSS vul regel. De aanval sluit een complex SVG-afbeelding in een link-element en maakt gebruik van een “reeks van CSS vul regels onder :bezocht selectors” om te bepalen bezocht status van een link.

De vierde en laatste aanval maakt gebruik van Chrome bytecode cache om te bepalen of een JavaScript-bron bestand is geladen eerder in de browser als deze bestanden worden gedeeld tussen de pagina ‘ s van verschillende oorsprong.

Alle vier de aanslagen hebben gemeen dat ze moet opgeven van de Url ‘ s te controleren; niemand erin slaagt om het ophalen van een gebruiker browsegeschiedenis.

Hoe effectief zijn deze aanvallen? De onderzoekers vermelden dat een van de aanvallen kunnen bepalen van de status van 6000 Url ‘ s per seconde, genoeg om te controleren de meest populaire sites, tegen de geschiedenis.

De onderzoekers rapporteerden de problemen naar browser-ontwikkelaars, maar patches voor deze aanvallen kan het maanden duren om te implementeren.

U kunt lezen of downloaden van de research paper in PDF-formaat hier.