von Martin Brinkmann am November 04, 2018 in Sicherheit – Keine Kommentare

Ein team von Stanford und UC San Diego Forscher veröffentlichten die research paper Browser-history re:besuchten vor kurzem in die vier neuen, und das arbeiten, browsing history-sniffing-Angriffe sind der öffentlichkeit offenbart.

Angriffe, die versuchen, um herauszufinden, welche sites ein Benutzer besucht hat, sind nichts neues. Mozilla, zum Beispiel, verbunden mit einem Leck in 2010 erlaubt, dass die Website-Besitzer CSS verwenden, um zu überprüfen, eine Liste von Websites, die gegen eine Benutzer-Browser-Verlauf mit CSS.

Die Forscher fanden Angriffe, die zurück bis 2002 mit der :visited-Selektor, um zu bestimmen, ob ein Benutzer auf die Website besucht, die eine verknüpfte Ressource zuvor.

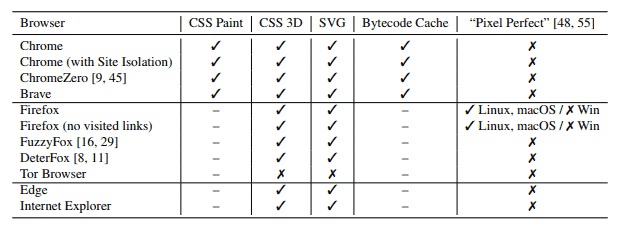

Die leak-Angriffe betreffen alle modernen Browser, die blockieren Sie nicht die Speicherung der Browser-history; in anderen Worten, Firefox, Chrome, Internet Explorer und Microsoft Rand anfällig sind, während der Tor-Browser ist nicht.

Die meisten web-Browser verfolgen die besuchten Ressourcen standardmäßig aktiviert; dies ist ein Komfort-feature, das gebacken wird, in den browser. Browser können schlage vor, diese Ressourcen wieder, wenn der Benutzer in die Adressleiste, und die Benutzer können suchen, besuchte Websites in den Fall, Sie brauchen, um zu überdenken, Sie aber können mich nicht erinnern die genaue URL nicht mehr.

Der erste Angriff, den die Forscher entdeckt, verwendet das CSS-Paint-API, um zu bestimmen, ob eine bestimmte URL besucht wurde, die von einem Benutzer durch “crafting ein link-element, das bekommt neu lackiert nur, wenn die verknüpfte URL besucht” und überwachung der timing-Informationen, um zu bestimmen, ob ein re-paint-Ereignis stattgefunden hat.

Der zweite Angriff mit CSS-3D-Transformationen, eine Technik eingeführt, mit CSS version 3. Ein Angreifer stack-3D-Transformationen auf andere CSS-Stile zum erstellen von link-Elementen und wählen Sie “link-element zwischen zwei verschiedenen Ziel-URLS” zu identifizieren re-paint-Operationen.

Der Dritte Angriff verwendet SVG-Bilder und die CSS-Regel füllen. Der Angriff bettet eine komplexe SVG-Bildes in ein link-element und verwendet eine Reihe von CSS-Regeln füllen Sie unter :besucht Selektoren”, um zu bestimmen, der besucht-status eines Links.

Die vierte und Letzte Angriff verwendet Chrome bytecode-cache, um zu bestimmen, ob eine JavaScript-Quellcode-Datei geladen wurde, die zuvor in der browser diese Dateien werden gemeinsam von Seiten verschiedener Herkunft.

Alle vier Attacken ist gemein, dass Sie müssen angeben von URLs zu überprüfen; niemand verwaltet zum abrufen eines Benutzer gesamten browsing-Verlauf.

Wie effektiv sind diese Angriffe? Die Forscher behaupten, dass eine der Attacken bestimmen kann, den Zustand von 6000 URLs pro Sekunde; genug, um zu überprüfen, die beliebtesten Websites gegen den Browserverlauf.

Die Forscher berichteten die Fragen, die browser-Entwickler aber patches für diese Angriffe kann Monate dauern, zu implementieren.

Sie können Lesen oder laden Sie die Studie hier im PDF-format.