par Martin Brinkmann sur le 04 novembre 2018 en matière de Sécurité – Pas de commentaires

Une équipe de l’université de Stanford et UC San Diego, les chercheurs ont publié le document de recherche de l’historique du Navigateur re:visité récemment dont quatre nouveaux, et de travail, l’historique de navigation en reniflant les attaques sont révélés au public.

Des attaques qui tentent de savoir quels sites visités par l’utilisateur ne sont pas quelque chose de nouveau. Mozilla, par exemple, branché une fuite en 2010 qui a permis aux propriétaires de sites à utiliser les CSS pour vérifier une liste de sites à l’encontre d’un utilisateur, l’historique de navigation à l’aide de CSS.

Les chercheurs ont constaté que les attaques qui remontent à 2002, à l’aide de l’ :visité sélecteur pour déterminer si un utilisateur sur le site visité, une ressource liée précédemment.

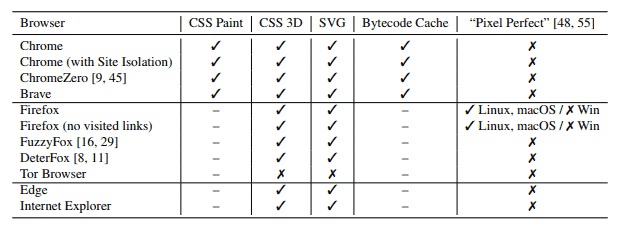

La fuite des attaques affecter tous les navigateurs modernes qui ne bloque pas le stockage de l’historique de navigation; en d’autres termes, Firefox, Chrome, Internet Explorer et Microsoft Bord sont plus vulnérables tout en Tor Browser ne l’est pas.

La plupart des navigateurs web garder une trace de la visité de ressources par défaut; c’est une fonctionnalité pratique qui est cuit dans le navigateur. Les navigateurs peuvent suggérer ces ressources à nouveau lorsque les utilisateurs tapent dans la barre d’adresse et les utilisateurs peuvent rechercher les sites visités dans le cas où ils ont besoin de les revoir, mais ne vous souvenez pas de l’adresse URL exacte plus.

La première attaque que les chercheurs ont découvert utilise le CSS de la Peinture de l’API pour déterminer si une URL particulière a été visité par un utilisateur par “fabrication d’un élément de lien qui obtient re-peint seulement si l’URL associée est visité” et le suivi des informations de synchronisation pour déterminer si une re-peinture événement a eu lieu.

La deuxième attaque utilise CSS transformations 3D, une technique introduite avec CSS version 3. L’attaquant de la pile des transformations 3D sur d’autres styles CSS pour créer les éléments link et basculer “l’élément de lien entre les deux différentes URL de destination” pour identifier les re-peindre des opérations.

La troisième attaque utilise SVG images et la CSS de la règle de remplissage. L’attaque intègre un complexe SVG image à l’intérieur d’un élément de lien et utilise une “série de CSS règles de remplissage sous :visité les sélecteurs” pour déterminer l’visité le statut d’un lien.

La quatrième et dernière attaque utilise Chrome du bytecode cache pour déterminer si un fichier source JavaScript a été chargé précédemment dans le navigateur comme ces fichiers sont partagés entre les pages d’origines différentes.

Tous les quatre attaques ont en commun le besoin de spécifier l’Url à vérifier; aucune ne parvient à récupérer un utilisateur de l’intégralité de l’historique de navigation.

Quelle est l’efficacité de ces attaques? Les chercheurs affirment que l’une des attaques peut déterminer l’état de 6000 Url par seconde; il suffit de vérifier les sites les plus populaires à l’encontre de l’historique de navigation.

Les chercheurs ont rapporté les questions pour les développeurs de navigateurs, mais les patchs pour ces attaques peuvent prendre des mois à mettre en œuvre.

Vous pouvez lire ou télécharger le document en format PDF ici.