av Martin Brinkmann på November 04, 2018 i Sikkerhet – 7 kommentarer

Et team av Stanford og UC San Diego forskere publisert forskningsartikkel Nettleser historie re:besøkte nylig i fire nye, og arbeider, surfing historie snuse angrep er avslørt.

Angrep som forsøker å finne ut hvilke nettsteder brukeren har besøkt er ikke noe nytt. Mozilla, for eksempel, satt en lekkasje i 2010 som tillatt nettstedet eiere å bruke CSS for å sjekke en liste over nettsteder mot en brukers surfing historie ved hjelp av CSS.

Forskerne fant angrep som daterer seg tilbake til 2002 bruke :besøkte velgeren for å finne ut om en bruker på nettstedet besøkt knyttet ressurs tidligere.

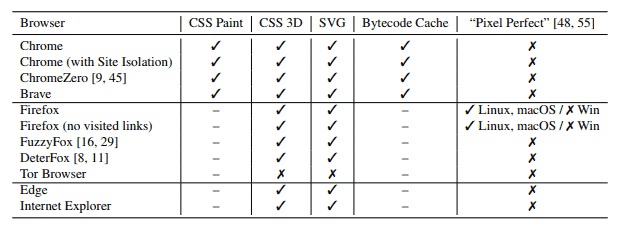

Lekkasjen angrep påvirker alle moderne nettlesere som ikke blokkere lagring av surfing historie, med andre ord, Firefox, Chrome, Internet Explorer og Microsoft Kanten er sårbare mens Tor Browser er ikke.

De fleste nettlesere holde oversikt over besøkte ressurser som standard, dette er en praktisk funksjon som er bakt inn i nettleseren. Nettlesere kan foreslå disse ressursene igjen når brukere skriver inn i adressefeltet, og brukerne kan søke besøkte nettstedene i tilfelle de trenger for å besøke dem, men kan ikke huske det nøyaktige URL lenger.

Det første angrepet at forskere oppdaget bruker CSS Maling API for å finne ut om en bestemt URL-adresse ble besøkt av en bruker ved “å legge en link element som blir re-malt bare hvis tilhørende URL er besøkt” og overvåking timing informasjon til å avgjøre om en re-maling hendelsen fant sted.

Det andre angrepet bruker CSS 3D-omformer, en teknikk som ble innført med CSS versjon 3. En angriper stabelen 3D forvandler på andre CSS-stiler for å skape link elementer og veksle “lenken element mellom to forskjellige destinasjonsadresser” for å identifisere re-maling operasjoner.

Den tredje angrep bruker SVG-bilder og CSS fylle regelen. Angrepet bygger en kompleks SVG-bilete inne i en link element og bruker en “serie av CSS fylle regler under :besøkte velgere” for å bestemme besøkte status for en link.

Den fjerde og siste angrep bruker Chrome bytecode-cache for å finne ut om en JavaScript-kilde filen ble lagt inn tidligere i nettleseren som disse filene er delt mellom sider av annen opprinnelse.

Alle fire-angrepene har det til felles at de trenger å angi url-er til å sjekke, men ingen klarer å hente en brukers hele nettleserloggen.

Hvor effektive er disse angrepene? Forskerne oppgir at en av de angrep kan fastslå tilstanden til 6000 Nettadresser per sekund; nok til å sjekke de mest populære nettsteder mot surfing historie.

Forskerne rapporterte problemene til nettleseren utviklere, men oppdateringer for disse angrepene kan ta måneder å gjennomføre.

Du kan lese eller laste ned forskning papir i PDF-format her.