![]()

Cyberangriffe nutzen jetzt die Berühmtheit des Ransomware-Angriffs Colonial Pipeline, um weitere Phishing-Angriffe auszunutzen, so die Erkenntnisse eines Cybersicherheitsunternehmens.

Es ist üblich, dass Angreifer weit verbreitete Nachrichtenereignisse verwenden, um Menschen dazu zu bringen, auf bösartige E-Mails und Links zu klicken, und das Cybersicherheitsunternehmen INKY sagte, dass es kürzlich mehrere Helpdesk-E-Mails über neugierige E-Mails erhalten hat, die ihre Kunden erhalten haben.

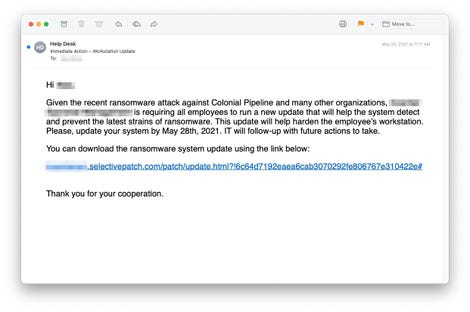

INKY-Kunden berichteten, dass sie E-Mails erhalten haben, die den Ransomware-Angriff auf Colonial Pipeline besprechen und sie bitten, “Ransomware-Systemupdates” herunterzuladen, um ihr Unternehmen vor einem ähnlichen Schicksal zu schützen.

Die bösartigen Links führen Benutzer zu Websites mit überzeugenden Namen – ms-sysupdate.com und selectedpatch.com – die beide neu erstellt und bei NameCheap registriert wurden. Dieselbe Domain, die die E-Mails verschickte, kontrollierte auch die Links, erklärte INKY in einem Blog-Beitrag.

INKY

Die Leute hinter dem Angriff konnten die gefälschten Websites noch überzeugender aussehen lassen, indem sie Gestaltung mit Logo und Bildern des Zielunternehmens. Eine Download-Schaltfläche auf der Seite lädt eine „Cobalt Strike“-Datei namens „Ransomware_Update.exe“ auf den Computer des Benutzers herunter.

Im März wurde im Threat Detection Report 2021 von Red Canary „Cobalt Strike“ als die am zweithäufigsten erkannte Bedrohung aufgeführt und der INKY-Bericht stellt fest, dass Talos Intelligence im vierten Quartal 2020 an 66 % aller Ransomware-Angriffe beteiligt war.

< p>Bukar Alibe, Datenanalyst bei INKY, sagte, dass der Phishing-Angriff nur wenige Wochen nach Bekanntwerden der Nachricht begann, dass die Pipeline Millionen an die Ransomware-Gruppe REvil gezahlt hatte, um die Systeme des Unternehmens wiederherzustellen.

“In dieser Umgebung versuchten Phisher, die Angst der Leute auszunutzen, indem sie ihnen ein Software-Update anboten, das das Problem über eine sehr zielgerichtete E-Mail mit einer Designsprache, die plausibel die eigene des Empfängers sein könnte, behebt”, schrieb Alibe. “Alles, was der Empfänger tun musste, war auf den großen blauen Knopf zu klicken und die Malware wurde injiziert.”

Die Angreifer nutzten nicht nur die Angst vor Ransomware, sondern ließen die E-Mails und die gefälschte Website so aussehen kam von der eigenen Firma des Benutzers, was ihnen einen Hauch von Legitimität verlieh, fügte Alibe hinzu.

Die Angreifer konnten auch an vielen Phishing-Systemen vorbeikommen, indem sie neue Domänen nutzten.

INKY

“Wenn es so aussieht, als ob es vom Unternehmen selbst gesendet wurde (z. B. von HR, IT oder Finanzen), stammt es tatsächlich von einem E-Mail-Server unter der Kontrolle des Unternehmens? Wenn es aussieht wie die Personal- oder IT-Abteilung, aber von der Norm abweicht, sollte das ein Hinweis sein”, heißt es in dem Blogbeitrag.

Alibe forderte die IT-Teams auf, die Mitarbeiter zu benachrichtigen, dass sie “nicht aufgefordert werden, bestimmte Dateitypen herunterzuladen”, da diese Art von Phishing-E-Mails den Wunsch der Mitarbeiter ausnutzen sollen, das Richtige zu tun, indem sie angebliche Sicherheitsrichtlinien befolgen. Alibe stellte fest, dass der Angriff gegen zwei Unternehmen gerichtet war, und sagte, dass IT-Teams mit weiteren Angriffen in der gleichen Richtung rechnen sollten.

“Wir wären nicht überrascht, wenn wir sehen würden, dass Angreifer die jüngste Phishing-Kampagne von Nobelium-USAID als Köder verwenden”, sagte Alibe.

Phishing: Würden Sie auf eine dieser betrügerischen E-Mails hereinfallen?

Es gibt immer noch viel mehr Phishing im Meer, da Mitarbeiter nicht aufhören können, auf betrügerische E-Mails zu klicken. Würden diese Sie täuschen?

Weiterlesen

Verwandte Themen:

IT-Prioritäten Sicherheit TV-Datenmanagement CXO-Rechenzentren ![]()