![]()

Immagine: FBI

Il Dipartimento di Giustizia degli Stati Uniti ha aperto un mandato che descrive in dettaglio come le forze dell'ordine hanno avuto accesso e utilizzato le comunicazioni crittografate dei criminali come parte della sua indagine su TrojanShield, un'operazione globale online di truffa.

Il mandato [PDF] rivela che il Federal Bureau of Investigation (FBI) nel 2018 ha avviato le indagini dopo aver reclutato una fonte umana riservata per fornire l'accesso ad Anom, un prodotto di comunicazione crittografato utilizzato dalle organizzazioni criminali transnazionali (TCO).

La fonte umana riservata ha anche distribuito dispositivi Anom alla sua rete già esistente di distributori di dispositivi di comunicazione crittografati, tutti collegati direttamente ai TCO.

Secondo il mandato, l'FBI ha affermato di aver reclutato la fonte poco dopo aver arrestato Vincent Ramos, CEO di Phantom Secure, che aveva venduto i dispositivi crittografati dell'azienda esclusivamente a membri di organizzazioni criminali.

L'operazione Trojan Shield era incentrata sullo sfruttamento di Anom inserendolo in reti criminali e collaborando con partner internazionali, tra cui la polizia federale australiana (AFP), per monitorare le comunicazioni. Affinché un dispositivo Anom sia utile per il monitoraggio, l'FBI, l'AFP e la fonte umana riservata hanno creato una chiave principale nel sistema di crittografia esistente, che è stata allegata di nascosto a ciascun messaggio e ha consentito alle forze dell'ordine di decrittografare e archiviare i messaggi così come erano trasmesso. Gli utenti dei dispositivi Anom non erano a conoscenza della chiave principale.

In base alla progettazione, nell'ambito dell'indagine TrojanShield, per i dispositivi situati al di fuori degli Stati Uniti, un “BCC” crittografato del messaggio è stato instradato a un server “iBot” situato al di fuori degli Stati Uniti, dove sarebbe stato decrittografato dal confidenziale codice di crittografia della fonte umana e quindi immediatamente nuovamente crittografato con il codice di crittografia dell'FBI. Il messaggio appena crittografato sarebbe quindi passato a un secondo server iBot di proprietà dell'FBI, dove è stato decrittografato e il suo contenuto è diventato disponibile.

Ogni utente Anom è stato assegnato a una particolare identificazione Jabber (JID) dall'origine o da un amministratore Anom. Il JID è un'identificazione alfanumerica fissa e univoca o, per i dispositivi più recenti, una combinazione di due parole inglesi. Gli utenti Anom possono selezionare i propri nomi utente e modificare il proprio elenco di nomi utente nel tempo. Nell'ambito dell'indagine su Trojan Shield, l'FBI ha mantenuto un elenco di JID e i corrispondenti nomi utente degli utenti Anom.

Durante il periodo di prova per l'utilizzo dei dispositivi Anom come parte dell'indagine, l'AFP ha ottenuto un'ingiunzione del tribunale per monitorare legalmente i dispositivi Anom che dovevano essere distribuiti a individui in Australia o quelli che avevano un chiaro nesso con Australia.

In Australia, i servizi segreti e le forze dell'ordine possono richiedere o richiedere assistenza ai fornitori di comunicazioni per accedere alle comunicazioni crittografate in base alle leggi sulla crittografia approvate alla fine del 2018.

Durante il test sono stati distribuiti circa 50 dispositivi che è stato considerato un successo, ha detto il mandato.

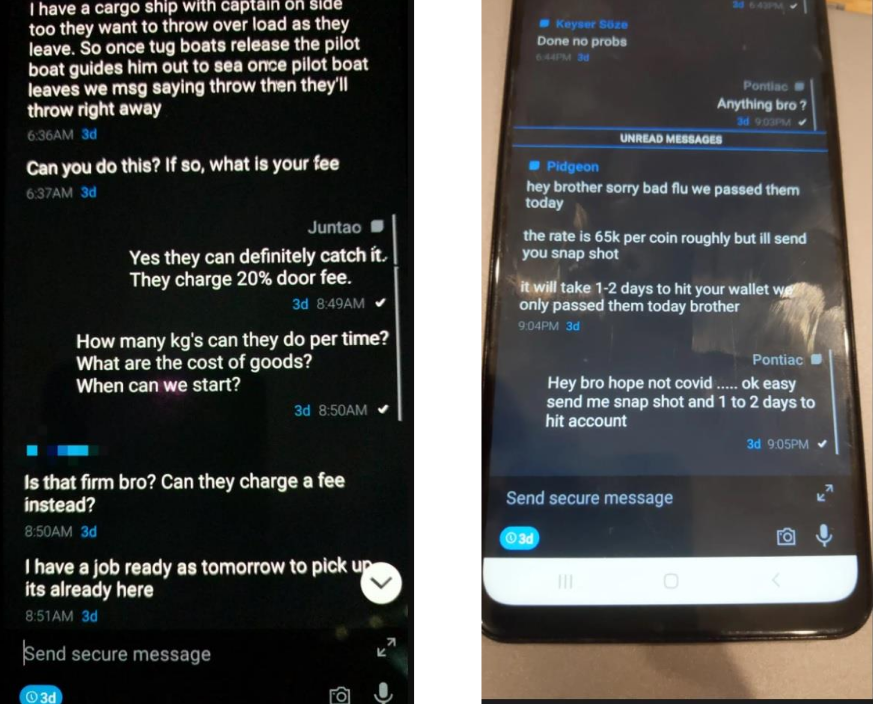

“Attraverso l'intercettazione di queste comunicazioni, l'AFP è penetrata in due delle reti criminali più sofisticate in Australia. L'AFP ha generalmente condiviso con l'FBI di San Diego la natura delle conversazioni che si verificano su Anom, che includevano attività di traffico di droga (inclusa la discussione sul trasporto di centinaia di di chilogrammi di narcotici), acquisto di armi da fuoco e altre attività illegali”, ha precisato il mandato.

Dopo i test in Australia, l'FBI ha ingaggiato un paese terzo, rimasto non identificato, che ha accettato di partecipare all'indagine TrojanShield e configurare i propri server iBot. Il paese terzo ha quindi accettato di ottenere un'ingiunzione del tribunale in conformità con il proprio quadro giuridico per copiare un server iBot che si trova lì e fornire una copia all'FBI ai sensi di un trattato di assistenza giudiziaria.

Infiltrandosi nella rete Anom, le forze dell'ordine hanno tradotto i messaggi e catalogato più di 20 milioni di messaggi da un totale di 11.800 dispositivi situati in oltre 90 paesi come parte dell'Operazione TrojanShield. I primi cinque paesi in cui sono stati utilizzati i dispositivi Anom, prima che i servizi del prodotto crittografato venissero chiusi martedì, includevano Australia, Germania, Paesi Bassi, Spagna e Serbia.

Nel mandato non sigillato, un esempio di dispositivi Anom utilizzati per arrestare attività criminali era una spedizione di cocaina dall'Ecuador alla Spagna che era stata nascosta all'interno di un container di pesce refrigerato. L'FBI e le forze dell'ordine in Spagna hanno esaminato i messaggi che contenevano dettagli specifici riguardanti la spedizione e la distribuzione una volta arrivati in Spagna. I funzionari delle forze dell'ordine in Spagna hanno quindi condotto una perquisizione del container e, una volta completato, hanno individuato circa 1.401 chilogrammi di cocaina.

Oltre a decifrare i messaggi effettuati sui dispositivi Anom, l'FBI ha cercato di sequestrare contenuti, inclusi posta elettronica e allegati, messaggi istantanei archiviati, messaggi vocali archiviati e fotografie, da alcuni account Google tramite il mandato.

Il l'apertura del documento avviene poco dopo che l'AFP ha reso pubblica l'operazione di puntura online, che si chiama Operazione Ironside. Il ministro degli Interni australiano Karen Andrews l'ha definita “l'operazione più significativa nella storia della polizia” in Australia.

Le forze dell'ordine hanno deciso di portare alla luce l'operazione di truffa online poiché il mandato del paese terzo è scaduto il 7 giugno insieme all'operazione stessa.

L'operazione TrojanShield ha portato a 525 mandati di perquisizione, 224 persone accusate, 525 accuse in totale, sei laboratori clandestini smantellati e 21 minacce di morte evitate. Nell'ambito dell'operazione sono state sequestrate anche 3,7 tonnellate di droga, 104 armi da fuoco e armi e oltre 45 milioni di dollari australiani in beni.

Copertura correlata

L'AFP ha utilizzato controverse leggi sulla crittografia nella sua “operazione più significativa nella storia della polizia”. L'AFP ha emesso un mandato di perquisizione a seguito di un presunto schema di supporto tecnico sospetto

DarkSide ha spiegato: Il gruppo ransomware responsabile dell'attacco alla Colonial Pipeline

L'FBI emette avvisi sulle vulnerabilità di Fortinet dopo l'APT hacking di gruppo

L'FBI attribuisce l'attacco ransomware JBS a REvil

FBI, DOJ per trattare gli attacchi ransomware con priorità simile al terrorismo

Analista dell'intelligence dell'FBI incriminato per furto di sicurezza informatica, documenti antiterrorismo

Argomenti correlati:

Australia Security TV Data Management CXO Data Center ![]()