![]()

Forscher haben eine Fallstudie zu Nefilim vorgelegt, einem Ransomware-Betreiber, der Taktiken der „doppelten Erpressung“ anwendet, um Zahlungen von Opferorganisationen sicherzustellen.

Ransomware ist eine Form von Malware, die erstellt wird, um kompromittierte Systeme zu verschlüsseln. Sobald es auf einem anfälligen Computer landet – sei es durch eine Phishing-Nachricht, eine Software-Schwachstelle, gestohlene Zugangsdaten oder auf andere Weise – werden Dateien und Laufwerke verschlüsselt und können nur mit einem Entschlüsselungsschlüssel wiederhergestellt werden.

Der Entschlüsselungsschlüssel ist die Karotte, die vor den Opfern baumelte, denen in der Regel gegen Bezahlung ein Schlüssel und die Möglichkeit zur Wiederherstellung ihrer Systeme versprochen werden. Wenn es um Enterprise-Player geht, können Lösegeldforderungen Millionen von Dollar erreichen – und es gibt nie eine Garantie, dass ein Schlüssel ausgestellt wird oder technisch für Wiederherstellungsarbeiten geeignet ist.

Der Begriff “Ransomware” ist der breiten Öffentlichkeit bekannt geworden, da wir von Woche zu Woche von weiteren Fällen hören.

In den letzten Monaten erlitt Colonial Pipeline einen Ransomware-Ausbruch, der in Teilen der Vereinigten Staaten zu Treibstoffknappheit führte, und nach einer Infektion des irischen nationalen Gesundheitsdienstes erleidet die HSE immer noch „erhebliche“ Störungen.

Was Ransomware von anderen unterscheidet, ist die Möglichkeit der “Doppelerpressung”, eine relativ neue Taktik, die darauf abzielt, den Zahlungsdruck auf die Opfer zu erhöhen. Während eines Cyberangriffs stehlen Ransomware-Betreiber wie Maze, Nefilim, REvil und Clops vertrauliche Daten und drohen, diese Informationen auf einer undichten Website freizugeben oder zu verkaufen.

Am Dienstag veröffentlichte Trend Micro eine Fallstudie zu Nefilim, einer Ransomware-Gruppe, von der die Forscher glauben, dass sie mit Nemty ursprünglich als Ransomware-as-a-Service (RaaS)-Outfit in Verbindung gebracht wurde oder war.

Nemty erschien 2019 auf der Bühne, aber zusammen mit Sentinel Labs sagt Trend Micro, dass Nefilim im März 2020 entstanden ist.

Beide Schauspieler, die von der Firma als “Water Roc, ” bot RaaS-Abonnementdienste basierend auf einer Aufteilung von 70/30 an, wobei die Margen auf 90/10 reduziert wurden, wenn hochkarätige Opfer von verbundenen Unternehmen gefangen wurden.

Laut Trend Micro konzentriert sich Nefilim häufig auf exponierte Remote Desktop Services (RDP) Dienste und öffentlichen Proof-of-Concept (PoC) Exploit-Code für Schwachstellen. Dazu gehören CVE-2019-19781 und CVE-2019-11634, beides bekannte Fehler in Citrix Gateway-Geräten, die 2020 Patches erhalten haben.

Wenn jedoch ungepatchte Dienste gefunden werden, wird Exploit-Code gestartet und der erste Zugriff erhalten. Nefilim beginnt mit dem Herunterladen eines Cobalt-Strike-Beacons, eines Process Hackers – der zum Beenden von Endpoint Security Agents verwendet wird – des Mimikatz Credentials Dumper und weiterer Tools.

In einem vom Team dokumentierten Fall konnte Nefilim auch CVE-2017-0213 ausnutzen, eine alte Schwachstelle in der Windows Component Object Model (COM)-Software. Während bereits 2017 ein Patch veröffentlicht wurde, war der Fehler immer noch vorhanden und ermöglichte es der Gruppe, ihre Berechtigungen auf Administratorebenen auszuweiten.

Die Ransomware-Betreiber können auch gestohlene oder leicht erzwungene Zugangsdaten nutzen, um auf Unternehmensnetzwerke zuzugreifen und sich seitlich zu bewegen.

MEGAsync kann verwendet werden, um Daten bei Angriffen zu exfiltrieren. Die Nefilim-Ransomware wird dann bereitgestellt und beginnt mit der Verschlüsselung von Inhalten. Die Erweiterungen variieren, aber die Gruppe wurde mit den Erweiterungen .Nephilim, Merin und .Off-White verknüpft.

Ein zufälliger AES-Schlüssel für jede zur Verschlüsselung in die Warteschlange gestellte Datei wird generiert. Die Malware entschlüsselt dann eine Lösegeldforderung mit einem festen RC4-Schlüssel, der den Opfern E-Mail-Adressen zur Verfügung stellt, um sie bezüglich der Zahlung zu kontaktieren.

„Um die Entschlüsselung von Dateien zu ermöglichen, falls das Opfer das Lösegeld zahlt, verschlüsselt die Malware den generierten AES-Schlüssel mit einem festen öffentlichen RSA-Schlüssel und hängt ihn an die verschlüsselte Datei an“, sagen die Forscher. “Bisher können nur die Angreifer dieses Schema entschlüsseln, da sie allein den gepaarten privaten RSA-Schlüssel besitzen.”

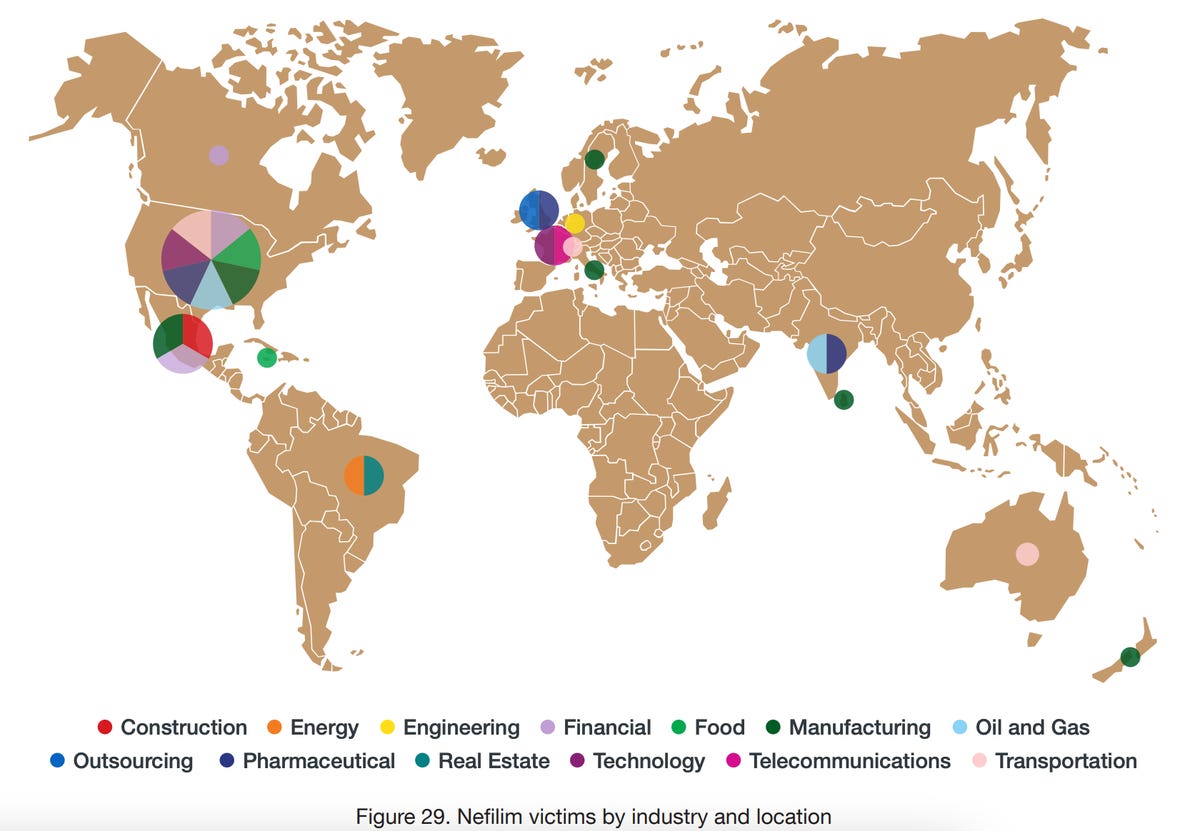

Wenn es um Opfer geht, wurde Nefilim am häufigsten mit Angriffen auf Organisationen in Verbindung gebracht, die einen Jahresumsatz von 1 Milliarde US-Dollar oder mehr erzielen; Allerdings sind die Malware-Betreiber in der Vergangenheit auch auf kleinere Unternehmen gestoßen.

Die meisten Opfer befinden sich in den USA, gefolgt von Europa, Asien und Ozeanien.

„Moderne Angreifer haben sich von einer weit verbreiteten, wahllosen Massenmail-Ransomware zu einem neuen Modell entwickelt, das viel gefährlicher ist“, sagt Trend Micro. „Heute sind Unternehmen diesen neuen Ransomware-Angriffen auf APT-Ebene ausgesetzt. Tatsächlich können sie schlimmer sein als APTs, da Ransomware oft Daten zerstört, während informationsstehlende APTs fast nie destruktiv sind Organisationen gegen Ransomware-Angriffe, und jetzt steht viel mehr auf dem Spiel.”

Frühere und verwandte Berichterstattung

Necro Python-Bot mit neuer VMWare und Server-Exploits überarbeitet

Perfekter Sturm: Betrug steigt aufgrund einer Pandemie in die Höhe

FBI, DOJ, um Ransomware-Angriffe ähnlich zu behandeln Priorität als Terrorismus

Haben Sie einen Tipp? Kontaktieren Sie uns sicher über WhatsApp | Signal unter +447713 025 499 oder drüben bei Keybase: charlie0

Verwandte Themen:

Sicherheit TV-Datenverwaltung CXO-Rechenzentren ![]()