![]()

Onderzoekers hebben een diepgaand inzicht gegeven in hoe LockBit, een van de nieuwere ransomware-groepen ter plaatse, werkt.

Ransomware is een van de meest ontwrichtende vormen geworden cyberaanval dit jaar. In 2017, met de wereldwijde WannaCry-uitbraak, zagen we voor het eerst de ernstige verstoring die de malware zou kunnen veroorzaken, en in 2021 lijkt er niets ten goede te zijn veranderd.

Alleen al dit jaar hebben we tot nu toe de ransomwareramp in de Colonial Pipeline gezien die in delen van de VS brandstoftekorten veroorzaakte; aanhoudende problemen bij de Ierse nationale gezondheidsdienst en systematische verstoring voor vleesverwerkende gigant JBS als gevolg van de malware.

Ransomware-operators zullen malware inzetten die systemen kan versleutelen en vergrendelen, en ze kunnen ook vertrouwelijke gegevens stelen tijdens een aanval. Er wordt dan betaling gevraagd in ruil voor een decoderingssleutel.

Door met de seconde geld te verliezen terwijl hun systemen niet reageren, kunnen slachtoffer-ondernemingsspelers worden onderworpen aan een tweede salvo dat is ontworpen om de druk op te voeren – de dreiging dat bedrijfsgegevens worden gelekt of online worden verkocht via zogenaamde leksites in de darkweb.

Ransomware-aanvallen zullen naar verwachting in 2031 wereldwijd $ 265 miljard kosten, en de uitbetalingen lopen nu gewoonlijk op tot miljoenen dollars, zoals in het geval van JBS. Er is echter geen garantie dat decoderingssleutels geschikt zijn voor het beoogde doel of dat één keer betalen betekent dat een organisatie niet opnieuw wordt geraakt.

Een Cybereason-enquête die deze week werd vrijgegeven, suggereerde dat tot 80% van de bedrijven die ten prooi zijn gevallen aan ransomware en hebben betaald, een tweede aanval hebben ondergaan, mogelijk door dezelfde bedreigingsactoren.

De dreiging van ransomware voor bedrijven en kritieke nutsbedrijven is zo ernstig geworden dat de kwestie ter sprake kwam tijdens een ontmoeting tussen de Amerikaanse president Joe Biden en de Russische president Vladimir Poetin op de top van Genève.

Elke groep heeft een andere modus operandi en ransomware-operators gaan constant met pensioen of sluiten zich aan, vaak via een Ransomware-as-a-Service (RaaS) aangesloten model.

Op vrijdag heeft het Prodaft Threat Intelligence (PTI)-team een rapport (.PDF) gepubliceerd waarin LockBit en zijn dochterondernemingen worden onderzocht.

Volgens het onderzoek exploiteert LockBit, waarvan wordt aangenomen dat het eerder onder de naam ABCD opereerde, een RaaS-structuur die aangesloten groepen een centraal controlepaneel biedt om nieuwe LockBit-voorbeelden te maken, hun slachtoffers te beheren, blogposts te publiceren en ook statistieken over de succes – of mislukking – van hun aanvalspogingen.

Uit het onderzoek bleek dat LockBit-partners meestal Remote Desktop Protocol (RDP)-toegang tot servers kopen als een eerste aanvalsvector, hoewel ze ook typische phishing- en credential stuffing-technieken kunnen gebruiken.

“Dit soort op maat gemaakte toegangsdiensten kunnen al voor $ 5 worden gekocht, waardoor deze benadering zeer lucratief is voor partners”, merkt Prodaft op.

Exploits worden ook gebruikt om kwetsbare systemen te compromitteren, waaronder Fortinet VPN-kwetsbaarheden die niet zijn gepatcht op doelmachines.

Forensisch onderzoek van machines die zijn aangevallen door LockBit-filialen tonen aan dat dreigingsgroepen vaak eerst proberen om “missiekritieke” systemen te identificeren, waaronder NAS-apparaten, back-upservers en domeincontrollers. De gegevensexfiltratie begint dan en pakketten worden meestal geüpload naar services, waaronder het cloudopslagplatform van MEGA.

Een LockBit-voorbeeld wordt vervolgens handmatig geïmplementeerd en bestanden worden versleuteld met een gegenereerde AES-sleutel. Back-ups worden verwijderd en de systeemachtergrond wordt gewijzigd in een losgeldbrief met een link naar een .onion-websiteadres om decoderingssoftware te kopen.

De website biedt ook een 'proefversie' voor decodering, waarbij één bestand — met een grootte kleiner dan 256 KB — gratis kan worden gedecodeerd.

Dit is echter niet alleen om aan te tonen dat decodering mogelijk is. Een gecodeerd bestand moet worden ingediend voor gelieerde ondernemingen om een decryptor voor dat specifieke slachtoffer te genereren.

Als slachtoffers contact opnemen, kunnen aanvallers een chatvenster openen in het LockBit-paneel om met hen te praten. Gesprekken beginnen vaak met de vraag om losgeld, de betalingstermijn, de methode — meestal in Bitcoin (BTC) — en instructies voor het kopen van cryptocurrency.

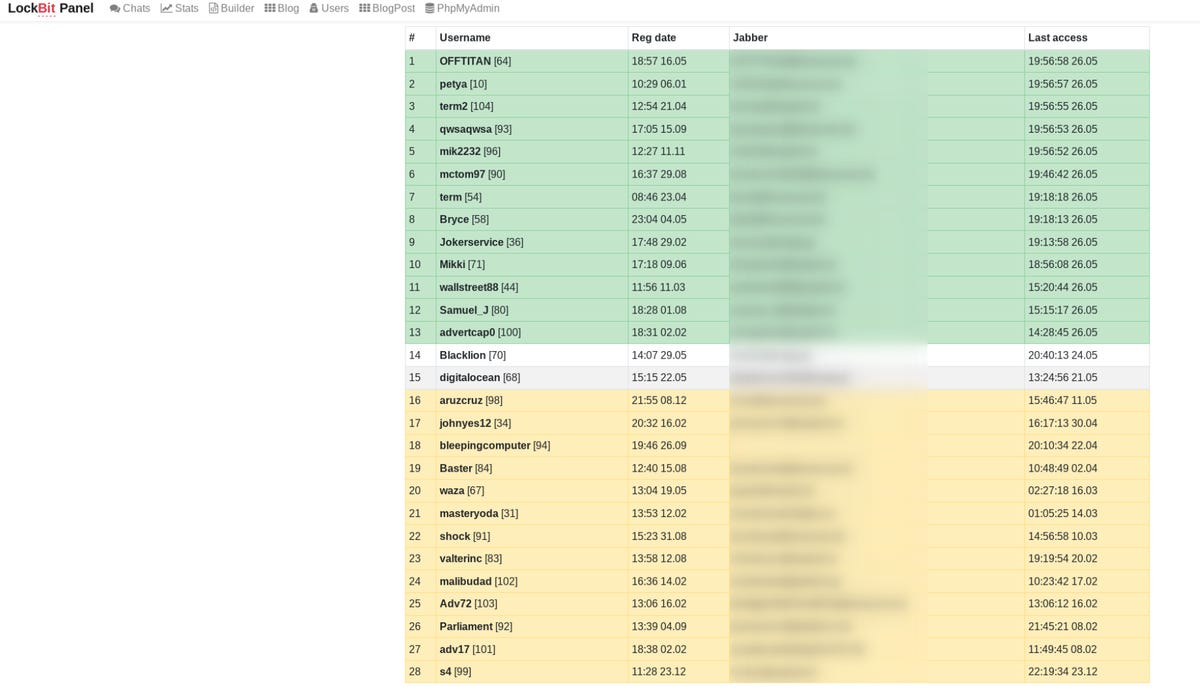

Prodaft was in staat om toegang te krijgen tot het LockBit-paneel, waarbij de gebruikersnamen van de aangeslotenen, het aantal slachtoffers, registratiedata en contactgegevens werden onthuld.

Prodaft

Prodaft

Het onderzoeksteam zegt dat aanwijzingen in de namen en adressen van de aangesloten bedrijven suggereren dat sommigen mogelijk ook zijn aangemeld bij Babuk en REvil, twee andere RaaS-groepen – het onderzoek is echter aan de gang.

Gemiddeld vragen LockBit-filialen ongeveer $ 85.000 van elk slachtoffer, waarvan 10 – 30% naar de RaaS-operators gaat, en de ransomware heeft wereldwijd duizenden apparaten geïnfecteerd. Ruim 20% van de slachtoffers op het dashboard bevond zich in de software- en dienstensector.

“Commerciële en professionele diensten en de transportsector zijn ook zeer gericht op de LockBit-groep”, zegt Prodaft. “Er moet echter worden opgemerkt dat de waarde van het losgeld wordt bepaald door de aangeslotene na verschillende controles met behulp van online diensten. Deze waarde is niet alleen afhankelijk van de sector van het slachtoffer.”

Op het moment van schrijven was de leksite van LockBit niet beschikbaar. Na het infiltreren van LockBit's systemen, hebben de onderzoekers alle toegankelijke slachtoffers op het platform gedecodeerd.

Eerder deze maand meldde Bleeping Computer dat LockBit een nieuwkomer was in een ransomwarekartel onder toezicht van Maze. Prodaft vertelde ZDNet dat, aangezien ze “hebben ontdekt dat verschillende LockBit-filialen ook voor andere ransomware-groepen werken, samenwerking zeer waarschijnlijk is.”

Eerdere en gerelateerde berichtgeving

Biden en Poetin sparren over cyberbeveiliging, ransomware in Genève top

De meeste bedrijven krijgen te maken met een tweede ransomware-aanval nadat ze eerst hebben afbetaald

Ransomware is de grootste cyberbeveiligingsdreiging waarmee we worden geconfronteerd, waarschuwt cyberchef

Heeft u een tip? Neem veilig contact op via WhatsApp | Signaal op +447713 025 499, of via Keybase: charlie0

Verwante onderwerpen:

Beveiliging TV-gegevensbeheer CXO-datacenters