af Martin Brinkmann den 30. juli 2021 i Windows -tip – Sidste opdatering: 30. juli 2021 – Ingen kommentarer

Bitlocker er en populær krypteringsteknologi fra Microsoft, der bruges til at beskytte data på Windows -enheder. Hjemmebrugere og virksomhedskunder kan beskytte systemet og dataene ved hjælp af Bitlocker.

Bitlocker fungerer som standard på en bekvem måde, da brugere ikke behøver at indtaste en pinkode eller adgangskode under opstart, da alt dette er håndteres af systemet automatisk.

Tip : se vores vejledning til opsætning af Bitlocker i Windows 10-vejledning.

Opsætning af en nål er valgfri, men anbefales stærkt, som en nylig historie på Dolos Groups blog antyder. Virksomheden modtog en bærbar computer fra en organisation, der var konfigureret med standard sikkerhedsstakken i organisationen. Den bærbare computer var fuldt krypteret med TPM og Bitlocker, havde et BIOS -kodeord indstillet, låst BIOS -opstartsordre og brugte sikker boot til at forhindre usignerede operativsystemer i at starte.

Sikkerhedsforskerne opdagede, at systemet startede lige til Windows 10 -loginskærmen; dette betød, at brugere ikke behøvede at skrive en pinkode eller adgangskode før det, og at nøglen blev trukket fra TPM.

Forskerne slog op information om TPM-chippen og opdagede, hvordan den kommunikerer. Bitlocker bruger ikke “nogen af de krypterede kommunikationsfunktioner i TPM 2.0 -standarden”, og det betyder, at kommunikationen er i ren tekst.

Den bærbare computer blev åbnet, og sonder blev brugt til at registrere data under opstart. Open source-værktøjet https://github.com/FSecureLABS/bitlocker-spi-toolkit blev brugt til at registrere Bitlocker-nøglen i dataene; den blev derefter brugt til at dekryptere Solid State Drive på den bærbare computer.

Det lykkedes forskerne at komme ind i systemet efter at have startet sit image i et virtuelt miljø. Derfra lykkedes det at oprette forbindelse til virksomhedens VPN.

Begrænsning

Bitlocker understøtter indstilling af en godkendelsesnøgle før start. Hvis denne nøgle er indstillet, skal den indtastes, før systemet starter; dette fungerer på samme måde som VeraCrypt og andre tredjeparts krypteringsprogrammer fungerer. VeraCrypt viser en adgangskode og PIM -prompt under opstart, hvis systemdrevet er krypteret. Brugere skal indtaste den korrekte adgangskode og PIM for at få drevet til at blive dekrypteret og operativsystemet startet.

Forskerne foreslår, at brugerne indstiller PIN-koden for at beskytte systemet og dets data.

Pre-boot-godkendelse indstillet til TPM med en PIN-beskytter (med en sofistikeret alfanumerisk PIN [forbedret pin] for at hjælpe TPM-anti-hamringreducering).

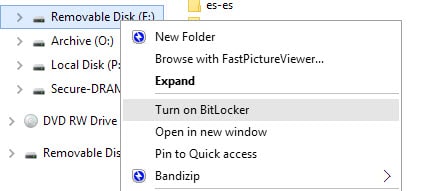

Opsætning af en Bitlocker-PIN-kode til godkendelse før boot

Bemærk : Bitlocker Drive Encryption er tilgængelig på Windows 10 Pro og Enterprise. Hjemmeenheder har drevkryptering, hvilket er anderledes. Du vil måske overveje at bruge VeraCrypt i stedet for bedre at beskytte dataene på dine Home -enheder. I Windows 10 kan du kontrollere, om enhedsdekryptering bruges ved at åbne indstillingerne, søge efter enhedsdekryptering og vælge indstillingen fra resultaterne.

- Åbn gruppepolicyeditoren:

- Brug tastaturgenvejen Windows-R

- Skriv gpedit.msc, og tryk på Enter-tasten.

- Gå til Computerkonfiguration & gt; Administrative skabeloner & gt; Windows -komponenter & gt; BitLocker -drevkryptering & gt; Operativsystemdrev ved hjælp af mappestrukturen i sidepanelet.

- Dobbeltklik på Kræv yderligere godkendelse ved opstart i hovedruden.

- Indstil politikken til Aktiveret.

- Vælg menuen under “Konfigurer TPM -start -pinkode”, og indstil den til “Kræv start -PIN med TPM”.

- Klik på OK for at gemme de ændringer, du lige har foretaget. < /li>

Du har forberedt systemet til at acceptere en PIN-kode som en forudstart-godkendelsesmetode, men du har ikke indstillet PIN-koden endnu.

- Åbn Start. < /li>

- Skriv cmd.exe.

- Vælg Kør som administrator for at starte et forhøjet kommandopromptvindue.

- Kør følgende kommando for at angive en forudstart-pinkode: administrer -bde -protectors -add C: -TPMAndPIN

- Du bliver bedt om at indtaste PIN -koden og bekræfte den for at sikre, at den er identisk.

PIN -koden er angivet , og du bliver bedt om at indtaste det ved den næste boot. Du kan køre kommandoen manage -bde -status for at kontrollere status.

Nu du: krypterer du dine harddiske? (via Born)